SearchLight con il nuovo modulo Vulnerability Intelligence. La soluzione di monitoraggio del fornitore di informazioni sulle minacce Digital Shadows consente di dare priorità ai CVE per una valutazione e una mitigazione più rapide.

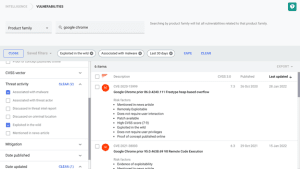

Il fornitore di informazioni sulle minacce informatiche Digital Shadows ha aggiunto una nuova funzionalità di analisi delle vulnerabilità alla sua soluzione SearchLightTM. Il modulo Vulnerability Intelligence consente ai team di sicurezza di identificare le CVE (vulnerabilità ed esposizioni comuni) rilevanti in modo più rapido ed efficace per prevenire gli exploit.

SOC: identifica più rapidamente i CVE pertinenti

Il modulo in SearchLight si basa sui dati di nove anni di intense ricerche e analisi da parte del team di intelligence sulle minacce forensi di Digital Shadows. Gli analisti monitorano continuamente i forum criminali, raccolgono informazioni e documentano tattiche, tecniche e procedure (TTP) utilizzate dagli aggressori per sfruttare le vulnerabilità note. Il database delle vulnerabilità è integrato dal monitoraggio automatizzato di repository di codice, siti di incolla, social media, siti Web di produttori e avvisi. Ciò crea un contesto completo per la valutazione dei rischi, degli obiettivi di attacco e dei possibili exploit. Analisti dedicati esaminano i dati raccolti, rimuovono il "rumore bianco" e valutano ogni evento in termini di criticità e rilevanza.

Analisi delle vulnerabilità

L'analisi precisa delle vulnerabilità semplifica il lavoro quotidiano dei team di sicurezza in diversi modi. Da un lato, gli utenti possono ricercare specificamente le tecnologie nel loro portafoglio IT, verificare possibili exploit e rischi e quindi stabilire priorità di mitigazione. D'altra parte, gli esperti di sicurezza ricevono informazioni di contesto complete nei profili CVE per ottimizzare le loro reazioni alle vulnerabilità ad alto rischio. Elenchi fino a decine di migliaia di CVE possono essere classificati in base a priorità, attualità e pertinenza. Le funzioni incolla e copia possono essere utilizzate anche per creare classifiche di vulnerabilità di particolare importanza per le aziende.

"Le aziende hanno centinaia, se non migliaia, di diverse risorse IT e ricevono decine di migliaia di segnalazioni di vulnerabilità ogni anno", ha affermato Russell Bentley, vicepresidente del prodotto di Digital Shadows. “La sicurezza IT non ha le risorse per filtrare questo flusso di dati, figuriamoci testare e applicare tutte le patch. Le aziende quindi spesso si affidano ciecamente al CVSS (Common Vulnerability Scoring System). Questa è una buona base. Tuttavia, le informazioni ivi contenute sono puramente ipotetiche e non dicono nulla sull'esistenza di un rischio reale per le aziende”.

Modulo Vulnerability Intelligence

Alastair Paterson, co-fondatore e CEO: “Il modulo Vulnerability Intelligence in SearchLight crea chiarezza e consente alle aziende di concentrarsi su ciò che è importante per loro. Anziché fare affidamento sulla valutazione arbitraria del rischio di un fornitore, i team di sicurezza possono ora filtrare fattori specifici. Le informazioni non sono più puramente teoriche, ma si basano sull'attuale intelligence sulle minacce e vengono visualizzate a colpo d'occhio nei profili CVE”.

Altro su DigitalShadows.com

A proposito di ombre digitali

Digital Shadows rintraccia i dati trapelati involontariamente attraverso il web aperto, profondo e oscuro, aiutando le organizzazioni a ridurre al minimo l'esposizione digitale risultante alle minacce esterne. Con SearchLight™, le aziende possono rispettare le normative sulla protezione dei dati, prevenire la perdita di proprietà intellettuale ed evitare danni alla reputazione. La soluzione aiuta a ridurre al minimo i rischi digitali, ridurre la superficie di attacco e proteggere i nomi di marchi e società.