Alla fine del 2019, il Red Team di Mandiant, un'unità di FireEye, ha scoperto una serie di vulnerabilità nel dispositivo ConnectPort X2e di Digi International.

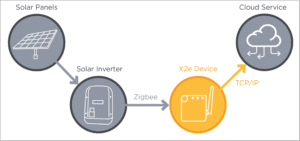

Le indagini di Mandiant si sono concentrate sul dispositivo X2e, rinominato da SolarCity (ora Tesla), che viene utilizzato per raccogliere dati nei sistemi solari privati. Una configurazione tipica prevede che SolarCity fornisca a un cliente un gateway (il dispositivo X2e) e lo colleghi a Internet tramite un cavo Ethernet sulla rete domestica del cliente. Ciò consente al dispositivo di interpretare e inviare i valori energetici misurati. Gli hacker sono riusciti a ottenere l'accesso remoto al dispositivo.

Vulnerabilità risolta: ulteriori attacchi sono imminenti

Nel frattempo, Mandiant ha risolto le vulnerabilità in collaborazione con Digi International e Tesla. Ma secondo Jake Valletta, direttore di Mandiant, "Qualsiasi dispositivo aggiunto a una rete domestica a cui è possibile accedere da remoto, che si tratti di un baby monitor o di un dispositivo VoIP, rappresenta una vulnerabilità di sicurezza". su tali dispositivi.

In due post sul blog, FireEye fa luce sugli attacchi hardware applicati, inclusi i metodi e gli strumenti utilizzati dagli hacker.

Parte 1 fornisce una panoramica del dispositivo X2e, uno scout iniziale basato sulla rete, tecniche di ispezione PCB, sonda dell'interfaccia di debug fisico, tecniche chip-off e analisi del firmware. Utilizzando questi metodi, Mandiant è riuscita a compromettere in remoto il dispositivo X2e sulla base di credenziali codificate (CVE-2020-9306) anche senza privilegi di amministratore.

Parte 2 affronta il modo in cui Mandiant ha ottenuto una shell privilegiata localmente sul dispositivo utilizzando attacchi di power glitch. La vulnerabilità CVE-2020-12878 ha reso possibile l'escalation remota dei privilegi e la concessione all'hacker dei diritti amministrativi. Combinate, queste due vulnerabilità - CVE-2020-9306 e CVE-2020-12878 - provocano una completa compromissione remota del dispositivo X2e.

Vai alla Parte 1 su FireEye.com Vai alla Parte 2 su FireEye.com

A proposito di Trellix Trellix è un'azienda globale che ridefinisce il futuro della sicurezza informatica. La piattaforma XDR (Extended Detection and Response) aperta e nativa dell'azienda aiuta le organizzazioni che affrontano le minacce più avanzate di oggi a ottenere la certezza che le loro operazioni siano protette e resilienti. Gli esperti di sicurezza di Trellix, insieme a un vasto ecosistema di partner, accelerano l'innovazione tecnologica attraverso l'apprendimento automatico e l'automazione per supportare oltre 40.000 clienti aziendali e governativi.