I criminali informatici utilizzano il legittimo software Microsoft Dynamic 365 Customer Voice per inviare collegamenti di phishing per rubare i dati dei clienti. I ricercatori di sicurezza di Avanan e CheckPoint mostrano quanto sia insidiosa l'intera faccenda.

Dynamics 365 Customer Voice è un prodotto Microsoft destinato principalmente a ricevere feedback dai clienti. Può essere utilizzato per i sondaggi sulla soddisfazione dei clienti per tenere traccia del feedback e aggregare i dati in approfondimenti fruibili. Inoltre, può anche essere utilizzato per interagire al telefono, raccogliendo i dati per ulteriori input del cliente. Invece di utilizzare questa funzione per raccogliere il feedback dei clienti, i criminali informatici stanno ora cercando di rubare i loro dati.

Static Expressway bypassa gli scanner di sicurezza

Sfruttano la cosiddetta Static Expressway, una tecnica che i siti Web legittimi sfruttano per aggirare gli scanner di sicurezza. La logica è questa: i servizi di sicurezza non possono semplicemente bloccare Microsoft, altrimenti sarebbe impossibile per tutti gli utenti dei servizi Microsoft svolgere il proprio lavoro. Invece, questi collegamenti da fonti attendibili sono solitamente automaticamente attendibili. Ciò ha dato ai criminali informatici l'opportunità di intrufolarsi.

Esempi simili possono essere trovati su Facebook, PayPal, QuickBooks o altri. È incredibilmente difficile per le soluzioni di sicurezza capire cosa c'è di reale e cosa c'è dietro il collegamento apparentemente legittimo. Inoltre, sebbene molti servizi riconoscano un collegamento da un indirizzo noto, non lo scansionano per impostazione predefinita.

Il link di phishing non è riconoscibile

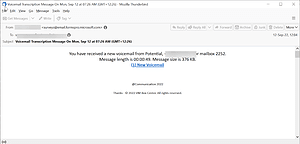

🔎 Il collegamento al messaggio vocale sembra sicuro, ma poi porta a una pagina di phishing (Immagine: Avanan).

Questo è un attacco particolarmente complicato poiché il collegamento di phishing appare solo nell'ultimo passaggio. Gli utenti vengono prima reindirizzati a una pagina legittima, quindi passare il mouse sopra l'URL nel corpo dell'e-mail non offre alcuna protezione. In questo caso, è importante ricordare agli utenti di prestare attenzione a tutti gli URL, anche se non si trovano in un'email. Questi attacchi sono molto difficili da fermare per gli scanner e ancora più difficili da rilevare per gli utenti.

Per proteggersi da questi attacchi, gli utenti possono eseguire le seguenti operazioni:

- Esamina attentamente tutti gli URL, compresi quelli che non sono nel corpo dell'e-mail.

- Se ricevi un'e-mail con un messaggio vocale, assicurati che sia un tipo di e-mail noto prima di impegnarti.

- Se non sei sicuro di un'email, chiedi al mittente originale su un altro canale di comunicazione.

Informazioni sul punto di controllo Check Point Software Technologies GmbH (www.checkpoint.com/de) è un fornitore leader di soluzioni di sicurezza informatica per pubbliche amministrazioni e aziende in tutto il mondo. Le soluzioni proteggono i clienti dagli attacchi informatici con un tasso di rilevamento leader del settore di malware, ransomware e altri tipi di attacchi. Check Point offre un'architettura di sicurezza a più livelli che protegge le informazioni aziendali su cloud, rete e dispositivi mobili e il sistema di gestione della sicurezza "un punto di controllo" più completo e intuitivo. Check Point protegge oltre 100.000 aziende di tutte le dimensioni.