I ricercatori di sicurezza di Check Point stanno osservando un nuovo tipo di attacco di phishing che utilizza un codice QR pericoloso. Il nuovo “quishing” sta diventando sempre più diffuso poiché molti utenti scansionano i codici senza esitazione.

La nuova variante del phishing con codici QR sta diventando sempre più popolare: il quishing o phishing con codici QR.I codici QR, in realtà innocui, sono ideali per mascherare intenzioni dannose. Un'immagine comune del codice QR può nascondere un collegamento dannoso, difficilmente visibile. Poiché gli utenti sono abituati ai codici QR, spesso tali codici contenuti in un'e-mail non vengono riconosciuti come una minaccia. Per questo motivo i ricercatori in materia di sicurezza consigliano di prestare molta attenzione al mittente se un’e-mail contiene un codice QR. In caso di dubbi è meglio visitare direttamente il rispettivo sito web.

Email pericolose con codice QR

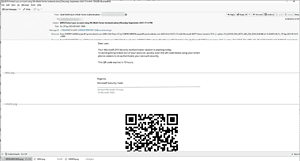

🔎 L'e-mail mostrava un attacco di phishing con un codice QR (quishing) - ovviamente non proveniva da Microsoft (Immagine: Check Point).

L'immagine qui sotto mostra un attacco specifico. Gli hacker hanno creato un codice QR che porta a una pagina in cui vengono raccolte le informazioni di accesso. Il presunto motivo è che l'autenticazione a più fattori di Microsoft sta per scadere e quindi dovresti autenticarti nuovamente. Contrariamente a quanto il testo sostiene che provenga da Microsoft Security, l'indirizzo del mittente appartiene ad un'altra fonte.

Una volta che l'utente scansiona il codice QR, viene reindirizzato a una pagina che assomiglia al sito Web di Microsoft, ma in realtà è progettata solo per rubare le sue credenziali. L'attacco funziona così: viene creata un'immagine con il testo per aggirare alcuni strumenti di analisi del parlato.

La sicurezza dovrebbe essere in grado di utilizzare l'OCR

Il riconoscimento ottico dei caratteri (OCR) viene spesso utilizzato come contromisura. L'OCR converte le immagini in testo per renderle leggibili. Tuttavia gli hacker hanno trovato un altro modo per aggirare il problema: un codice QR. Combattere questi attacchi è più complicato. L'OCR all'interno della soluzione di protezione deve avere una funzione di riconoscimento del codice QR integrata in cui l'URL viene tradotto e analizzato da strumenti di analisi URL.

Non è sempre possibile sapere in quale direzione andranno gli hacker. Tuttavia, i difensori dispongono di strumenti di base per combatterli, come seguire la procedura di crittografia in linea, nonché gli strumenti di avvolgimento ed emulazione degli URL o l'apertura della crittografia.

Altro su CheckPoint.com

Informazioni sul punto di controllo Check Point Software Technologies GmbH (www.checkpoint.com/de) è un fornitore leader di soluzioni di sicurezza informatica per pubbliche amministrazioni e aziende in tutto il mondo. Le soluzioni proteggono i clienti dagli attacchi informatici con un tasso di rilevamento leader del settore di malware, ransomware e altri tipi di attacchi. Check Point offre un'architettura di sicurezza a più livelli che protegge le informazioni aziendali su cloud, rete e dispositivi mobili e il sistema di gestione della sicurezza "un punto di controllo" più completo e intuitivo. Check Point protegge oltre 100.000 aziende di tutte le dimensioni.