Aqua Security, leader nella sicurezza cloud-native, annuncia i risultati dell'ultimo studio Software Supply Chain Security Review sugli attacchi alla supply chain del software. In un periodo di sei mesi, gli esperti sono stati in grado di determinare che gli attacchi nel 2021 sono triplicati rispetto al 2020.

I criminali informatici prendono di mira le vulnerabilità nella catena di fornitura del software per iniettare malware e backdoor. Per fare ciò, utilizzano principalmente le lacune di sicurezza nel software open source, iniettano codice dannoso ("avvelenamento") e utilizzano problemi generali con l'integrità del codice software. Lo studio Software Supply Chain Security Review è stato condotto da Argon Security, che è stata acquisita da Aqua Security a dicembre.

Revisione della sicurezza della catena di fornitura del software

In generale, gli esperti hanno rilevato che il livello di sicurezza negli ambienti di sviluppo software rimane basso e che ogni azienda esaminata presenta vulnerabilità e configurazioni errate che possono renderla vulnerabile agli attacchi della catena di approvvigionamento. Lo studio ha individuato tre aree principali in cui possono insorgere rischi.

1. Utilizzo di pacchetti vulnerabili

Il codice open source fa parte di quasi tutti i software commerciali. Molti dei pacchetti open source utilizzati presentano vulnerabilità di sicurezza esistenti e l'aggiornamento a una versione più sicura richiede un grande sforzo per i team di sviluppo e DevOps. Non sorprende che questo sia uno dei metodi in più rapida crescita per condurre attacchi. Esistono due attacchi comuni che sfruttano i pacchetti vulnerabili:

- Exploit di vulnerabilità esistenti: le vulnerabilità dei pacchetti esistenti vengono sfruttate per ottenere l'accesso all'applicazione ed eseguire l'attacco. (Esempio: recenti attacchi informatici Log4j)

- Avvelenamento dei pacchetti: Iniezione di codice dannoso in popolari pacchetti software open source e proprietari per indurre gli sviluppatori o gli strumenti di pipeline automatizzati a includerli nel processo di creazione dell'applicazione. (Esempio: il caso di COA, RC e ua-parser-js)

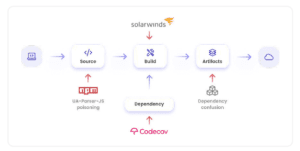

2. Strumenti di pipeline compromessi

Gli aggressori possono sfruttare l'accesso privilegiato, le configurazioni errate e le vulnerabilità nell'infrastruttura della pipeline CI/CD (ad es. sistema di controllo del codice sorgente, agente di compilazione, registrazioni dei pacchetti e dipendenze dei servizi) che compromettono l'infrastruttura IT critica, i processi di sviluppo, il codice sorgente e l'offerta di applicazioni. Una pipeline CI/CD compromessa può esporre il codice sorgente di un'applicazione, che è il progetto dell'applicazione, dell'infrastruttura di sviluppo e dei processi. Ciò consente agli aggressori di modificare il codice o iniettare codice dannoso durante il processo di compilazione e manipolare l'applicazione (come nel caso dell'attacco SolarWinds, ad esempio). Questo tipo di violazione della sicurezza è difficile da rilevare e può causare gravi danni prima che venga scoperto e risolto.

Gli aggressori utilizzano anche registri di pacchetti compromessi per caricare artefatti compromessi invece di quelli legittimi. Inoltre, ci sono dozzine di dipendenze esterne collegate alla pipeline che possono essere utilizzate per accedere e attaccare (esempio: codecov).

3. Integrità codice/artefatto

Una delle principali aree di rischio identificate nello studio è il caricamento di codice difettoso nei repository di codice sorgente, che ha un impatto diretto sulla qualità degli artefatti e sulla posizione di sicurezza. Problemi comuni riscontrati nella maggior parte degli ambienti dei clienti erano i dati sensibili nel codice, la qualità del codice e i problemi di sicurezza in generale, il problema dell'infrastruttura come codice, le vulnerabilità nelle immagini dei container e le configurazioni errate generali. In molti casi, il numero di problemi scoperti era così grande che potevano essere corretti solo con progetti estesi.

Protezione della catena di fornitura del software

I punti di attacco della catena di fornitura del software con esempi di attacchi noti (Immagine: Aqua Security).

Per combattere il problema e aumentare la sicurezza della catena di fornitura del software, i team di sicurezza devono aumentare la collaborazione con i team DevOps e implementare l'automazione della sicurezza all'interno dei processi di sviluppo. Aqua e Argon raccomandano l'adozione di nuove soluzioni di sicurezza in grado di proteggere il processo di sviluppo del software da questa nuova ondata di attacchi sofisticati.

"Il numero di attacchi nell'ultimo anno e l'impatto di vasta portata di un singolo attacco sottolineano le serie sfide che devono affrontare i team di sicurezza delle applicazioni", ha affermato Eran Orzel, direttore senior del successo dei clienti e delle vendite di Argon Security. “Sfortunatamente, la maggior parte dei team non dispone delle risorse, del budget e delle conoscenze per affrontare gli attacchi alla supply chain del software. Aggiungete a questo il fatto che i team AppSec si affidano alla collaborazione con i team di sviluppo e DevOps per combattere questo vettore di attacco e potete capire perché questa è una grande sfida. Il processo della catena di fornitura del software è un componente fondamentale nel moderno ciclo di vita dello sviluppo delle applicazioni. Lasciare aperto questo ampio vettore di attacco minaccia la sicurezza delle applicazioni aziendali, esponendo potenzialmente dati sensibili e creando ulteriori punti di ingresso nell'applicazione in fase di runtime. In molti casi, i team di sicurezza non hanno visibilità su questo processo fino a quando non è troppo tardi. Perché la maggior parte delle aziende non dispone di capacità preventive all'interno dei propri strumenti e processi CI/CD".

Altro su Aquasec.com

A proposito di Aqua Security

Aqua Security è il più grande fornitore di pura sicurezza cloud-native. Aqua offre ai suoi clienti la libertà di innovare e accelerare la loro trasformazione digitale. Aqua Platform fornisce prevenzione, rilevamento e automazione della risposta lungo tutto il ciclo di vita dell'applicazione per proteggere la supply chain, l'infrastruttura cloud e i carichi di lavoro continui, indipendentemente da dove vengono implementati. I clienti includono le più grandi aziende del mondo nei servizi finanziari, software, media, produzione e vendita al dettaglio, con distribuzioni in un'ampia gamma di provider cloud e stack tecnologici moderni che includono container, funzioni serverless e VM cloud.