Come mostra il Threat Landscape Report di Tenable, le vulnerabilità più frequentemente attaccate sono note da molti anni. Gli aggressori contano sul fatto che le patch non siano state utilizzate e che nessuno stia monitorando le lacune. Con Microsoft Exchange, Log4Shell o Follina, c'erano sempre vecchie vulnerabilità.

È uscito il rapporto annuale sul panorama delle minacce di Tenable. Il rapporto conferma la continua minaccia di vulnerabilità note, ovvero quelle per le quali sono già state rese disponibili patch, come vettore principale per gli attacchi informatici. I risultati si basano sull'analisi degli incidenti, delle vulnerabilità e delle tendenze di sicurezza informatica del Tenable Research Team nel 2022, inclusa l'analisi di 1.335 violazioni dei dati rese pubbliche tra novembre 2021 e ottobre 2022.

Il report classifica i dati chiave sulla vulnerabilità

Il Tenable Threat Landscape Report classifica i dati chiave sulle vulnerabilità e analizza il comportamento degli aggressori. L'obiettivo è quello di aiutare le aziende a informare i propri addetti alla sicurezza ea dare priorità alle misure di sicurezza. Concentrandosi sulle aree di maggior rischio e interrompendo i vettori di attacco, le organizzazioni possono ridurre la vulnerabilità agli incidenti informatici. Gli incidenti analizzati hanno interessato oltre 2,29 miliardi di record, che rappresentano 257 terabyte di dati. Più del tre percento di tutte le violazioni dei dati identificate sono state causate da database non protetti, con la conseguente perdita di oltre 800 milioni di record.

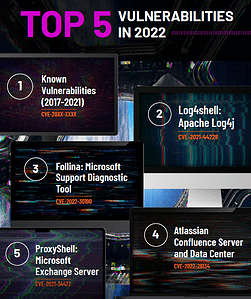

Gli aggressori continuano ad avere successo con vulnerabilità sfruttabili note e comprovate che le organizzazioni non hanno patchato o risolto con successo. Secondo il rapporto Tenable, il livello più alto delle vulnerabilità più sfruttate include un ampio pool di vulnerabilità note, alcune delle quali sono state pubblicizzate già nel 2017. Le organizzazioni che non sono riuscite ad applicare le patch del fornitore per queste vulnerabilità erano a maggior rischio di attacchi nel 2022.

Disastri 2022: Exchange, Log4Shell, Follina

Le vulnerabilità più comunemente sfruttate all'interno di questo gruppo includono diverse vulnerabilità di alto livello in Microsoft Exchange, nei prodotti Zoho ManageEngine e nelle soluzioni di rete privata virtuale di Fortinet, Citrix e Pulse Secure. Per le altre quattro vulnerabilità più comunemente sfruttate, tra cui Log4Shell, Follina, una vulnerabilità in Atlassian Confluence Server e Data Center e ProxyShell, le patch e le mitigazioni sono state ampiamente rilasciate e prontamente disponibili. In effetti, quattro delle prime cinque vulnerabilità zero-day sfruttate in natura nel 2022 sono state rilasciate lo stesso giorno in cui il fornitore ha rilasciato patch e guide alla mitigazione.

"I dati mostrano che le vulnerabilità note sono spesso più dannose di quelle nuove", ha affermato Bob Huber, chief security officer e capo della ricerca di Tenable. “Gli aggressori informatici trovano costantemente successo nello sfruttare queste vulnerabilità trascurate per ottenere l'accesso a informazioni sensibili. Numeri come questi mostrano chiaramente che le misure reattive di sicurezza informatica dopo un incidente non sono sufficienti per mitigare il rischio. L'unico modo per invertire la tendenza è passare alla sicurezza preventiva e alla gestione dell'esposizione".

Nessun CVE sui problemi del provider di servizi cloud

Il passaggio a un atteggiamento "cloud-first" consente alle organizzazioni di crescere e scalare, ma introduce anche nuovi rischi, poiché i provider di servizi cloud (CSP) spesso applicano patch e rafforzano la sicurezza senza preavviso. Le vulnerabilità che interessano i CSP non sono segnalate in un avviso di sicurezza, non hanno un identificatore CVE o sono menzionate nelle note di rilascio. Questa mancanza di visibilità rende difficile per i team di sicurezza valutare accuratamente il rischio e riferire alle parti interessate.

I gruppi APT colpiscono senza pietà

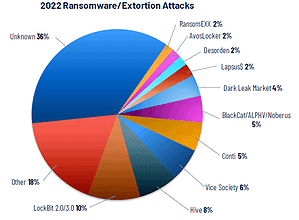

Oltre ad analizzare le vulnerabilità e le configurazioni errate, il rapporto esamina anche la proliferazione dei gruppi di attacco e le loro tattiche. Il ransomware è ancora il vettore di attacco più comune utilizzato negli attacchi riusciti. Precedenti studi di Tenable hanno rilevato che i modelli double ransomware e ransomware-as-a-service stanno alimentando l'ecosistema di ransomware multimilionario. Ransomware-as-a-Service rende più facile che mai per i criminali informatici privi di competenze tecniche la commercializzazione del ransomware.

Il gruppo ransomware LockBit è un noto utilizzatore di tattiche ransomware doppie e triple. Ha dominato lo spazio ransomware con il 7,5% degli incidenti ransomware analizzati, seguito dal gruppo ransomware Hive (6,3%), Vice Society (5,1%) e BlackCat/ALPHV (XNUMX%).

Altro su Tenable.com

A proposito di Tenable Tenable è una società di esposizione informatica. Oltre 24.000 aziende in tutto il mondo si affidano a Tenable per comprendere e ridurre il rischio informatico. Gli inventori di Nessus hanno unito la loro esperienza in materia di vulnerabilità in Tenable.io, offrendo la prima piattaforma del settore che fornisce visibilità in tempo reale e protegge qualsiasi risorsa su qualsiasi piattaforma informatica. La base di clienti di Tenable comprende il 53% di Fortune 500, il 29% di Global 2000 e grandi agenzie governative.