In un'analisi, Bitdefender avverte di una serie di attacchi ProxyNotShell/OWASSRF che prendono di mira le installazioni di Microsoft Exchange on-premise. L'attacco spesso finisce anche con l'acquisizione del server. Una guida tecnica di Bitdefender offre aiuto.

Gli attacchi osservati dalla fine di novembre 2022, soprattutto negli Stati Uniti, avevano scopi diversi. Gli attacchi Server-Side Request Forgery (SSRF) consentono attacchi opportunistici tramite un server vulnerabile su un altro server e possono portare, ad esempio, alla completa acquisizione di un server Microsoft Exchange. Le vulnerabilità in tali architetture di alto livello si trovano raramente. Se presenti, sono difficilmente richiudibili nei sistemi produttivi. Ciò vale soprattutto per i software diffusi per i quali la compatibilità con le versioni precedenti gioca un ruolo importante, come Microsoft Exchange.

Attacchi intelligenti di acquisizione del server

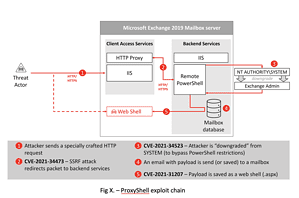

Gli attacchi SSRF sono un modo comune per attaccare i servizi di back-end programmati con Server Orientated Architecture (SOA) che non dispongono di sicurezza codificata. I proxy di frontend sono responsabili della loro protezione. In uno degli attacchi, i criminali informatici hanno attaccato i servizi di accesso client (CAS) come protezione proxy su un server di cassette postali di Microsoft Exchange 2019. Gli hacker inviano una richiesta attraverso un sistema vulnerabile, il proxy CAS autentica la richiesta degli aggressori e concede agli aggressori l'accesso SYSTEM ai servizi di backend (vedi immagine).

Microsoft Exchange è un obiettivo ideale per tali attacchi perché si basa su una serie di servizi front-end e back-end difficili da modificare a causa della compatibilità con le versioni precedenti. I servizi back-end considerano attendibile una richiesta dal livello CAS front-end. Vari obiettivi di back-end vengono eseguiti tramite l'account SYSTEM. Remote PowerShell (RPS) offre molti comandi di Power Shell.

Prima il server, poi i tuoi strumenti remoti

Gli hacker attaccano un obiettivo così utile per vari scopi: ad esempio, volevano installare strumenti per l'accesso remoto. Una presenza persistente sul sistema compromesso tramite programmi web shell dovrebbe consentire varie azioni. Gli hacker utilizzano l'attacco chiamato ProxyNotShell per eseguire i comandi di PowerShell, presumibilmente destinati a installare ransomware. L'acquisizione dei dati di accesso in un'altra variante viene utilizzata anche per avviare attacchi ransomware.

La difesa da tali attacchi richiede una difesa informatica a più livelli con capacità di prevenzione, rilevamento e mitigazione. Ciò include anche la gestione delle patch, che non è limitata solo a Windows, ma a tutte le applicazioni e servizi con accesso a Internet. Anche il controllo della reputazione degli indirizzi IP e degli URL è importante. Le soluzioni di difesa devono anche essere in grado di rilevare gli attacchi senza file.

Altro su Bitdefender.com

Informazioni su Bitdefender Bitdefender è un leader globale nelle soluzioni di sicurezza informatica e nel software antivirus, proteggendo oltre 500 milioni di sistemi in più di 150 paesi. Dalla sua fondazione nel 2001, le innovazioni dell'azienda hanno regolarmente fornito eccellenti prodotti di sicurezza e protezione intelligente per dispositivi, reti e servizi cloud per clienti privati e aziende. In qualità di fornitore preferito, la tecnologia Bitdefender si trova nel 38% delle soluzioni di sicurezza implementate nel mondo ed è affidabile e riconosciuta da professionisti del settore, produttori e clienti. www.bitdefender.de