Gli hacker cinesi accedono ai dati personali degli utenti utilizzando false app di messaggistica. Ciò include il contenuto del messaggio, i dettagli di contatto e i registri delle chiamate. Particolarmente perfido: i due bug mascherati da app legittime erano disponibili tramite gli app store ufficiali Google Play e Samsung Galaxy Store.

Le applicazioni sono ancora disponibili presso il produttore coreano. Entro maggio 2023, gli hacker hanno preso di mira migliaia di utenti in tutto il mondo. Uno degli obiettivi principali è la Germania. Il team guidato dal ricercatore ESET Lukas Stefanko ha scoperto le due app “Signal Plus Messenger” e “FlyGram”, che si mascherano da legittimi messenger Signal e Telegram. Entrambi installano lo spyware BadBazaar, precedentemente utilizzato per opprimere gli uiguri e altre minoranze in Cina.

App false per Signal e Telegram

Le app spia hanno le stesse funzioni delle app originali: gli utenti possono usarle per scrivere messaggi e inviare foto senza destare sospetti. Entrambe le applicazioni sono state rimosse dal Google Play Store dopo essere state scoperte da ESET, ma sono rimaste disponibili nel Samsung Galaxy Store per molto tempo. Le app false si trovano ancora su vari siti con app e APK.

Come hanno operato gli hacker

Signal e Telegram sono applicazioni open source. Ciò significa che chiunque può visualizzare e modificare il tuo codice sorgente. Gli hacker ne hanno approfittato inserendo il loro codice dannoso nella struttura base funzionante dei messenger. Li hanno poi pubblicati negli app store. Il vantaggio per i criminali informatici con questo metodo è che la “nuova” app ha le stesse funzionalità dell’originale, dando così un’apparenza di legalità. In pratica gli utenti non notano alcuna differenza rispetto all'applicazione ufficiale.

Dopo aver avviato Signal Messenger Plus per la prima volta, l'utente deve effettuare l'accesso proprio come l'app Signal ufficiale per Android. Il malware si connette quindi ai server degli hacker. L'app spia i messaggi abusando della funzione "Connetti dispositivo". Ciò avviene collegando automaticamente il dispositivo compromesso al dispositivo Signal dell'aggressore. Questo metodo di spionaggio è unico in quanto fino ad ora questa funzionalità non è mai stata abusata da malware.

App Telegram falsa FlyGram

La vittima accede anche alla falsa app di Telegram FlyGram, come richiesto dal messenger ufficiale. Anche prima che la registrazione sia completata, FlyGram e il malware BadBazaar hanno la possibilità di rubare informazioni sensibili dal dispositivo. FlyGram può accedere ai backup di Telegram se l'utente ha abilitato una funzionalità specifica aggiunta dagli hacker. Questa funzione era attiva in almeno 13.953 account utente. Gli aggressori sono in grado di utilizzare FlyGram per registrare alcuni metadati, come elenchi di contatti, registri delle chiamate e informazioni sul dispositivo e sulla rete. Tuttavia, gli hacker non hanno accesso ai dati e ai messaggi inviati su Telegram.

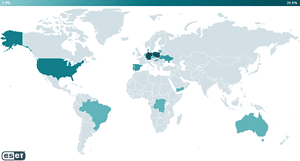

Utenti colpiti in tutto il mondo

ESET ha registrato attività di app false in molti paesi e regioni. I dispositivi Android sono particolarmente colpiti in Europa, soprattutto in Germania e Polonia. Il malware è attivo anche in Australia, Sud America, Africa e Nord e Sud America. Inoltre, i criminali informatici hanno distribuito un collegamento a FlyGram nel Google Play Store in un gruppo Telegram uiguro. Le app della famiglia di malware BadBazaar sono state precedentemente utilizzate contro gli uiguri e altre minoranze etniche di lingua turca al di fuori della Cina.

Attenzione alle app di sviluppatori sconosciuti

Quando installano servizi di messaggistica e altre app, gli utenti dovrebbero sempre prestare attenzione allo sviluppatore o all'azienda dietro il servizio. In caso di dubbi, dovresti sempre scegliere il produttore ufficiale. I due falsi messenger possono ancora essere scaricati dal Samsung Galaxy Store e da vari siti di terze parti. In nessun caso gli utenti possono installarli sui propri smartphone. È consigliabile utilizzare anche un'app di sicurezza, anche su dispositivi mobili. Ciò impedisce il download o l'installazione anticipata dell'app e previene l'infezione del sistema.

Altro su ESET.com

Informazioni su ESET ESET è una società europea con sede a Bratislava (Slovacchia). Dal 1987, ESET sviluppa software di sicurezza pluripremiati che hanno già aiutato oltre 100 milioni di utenti a usufruire di tecnologie sicure. L'ampio portafoglio di prodotti per la sicurezza copre tutte le principali piattaforme e offre alle aziende e ai consumatori di tutto il mondo il perfetto equilibrio tra prestazioni e protezione proattiva. L'azienda ha una rete di vendita globale in oltre 180 paesi e uffici a Jena, San Diego, Singapore e Buenos Aires. Per maggiori informazioni visita www.eset.de o seguici su LinkedIn, Facebook e Twitter.