I dispositivi non crittografati possono mettere a serio rischio la strategia di sicurezza di qualsiasi organizzazione. Questa vulnerabilità spesso trascurata consente agli aggressori di penetrare nell'ambiente.

Un recente rapporto di Absolute Software mostra che il 16% degli endpoint non è crittografato, dimostrando che il problema è una minaccia più grande di quanto si possa pensare. Un singolo endpoint vulnerabile, smarrito, rubato o compromesso è sufficiente per causare un incidente.

16 per cento edispositivi crittografati

Quando un dispositivo non crittografato è connesso a una rete aziendale in un ambiente d'ufficio, il rischio di incidenti di sicurezza è minore. Tuttavia, nel mondo del lavoro remoto, un dispositivo aziendale non crittografato significa che qualsiasi comunicazione inviata a o da quel dispositivo può rappresentare un rischio per la sicurezza, soprattutto se connesso a una rete esterna all'ufficio.

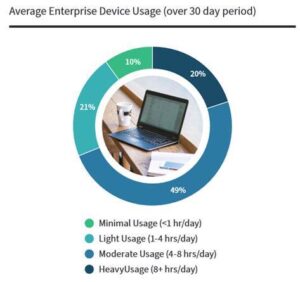

Ogni giorno, i lavoratori remoti utilizzano i dispositivi aziendali su più reti e sedi. Gli ultimi dati di Absolute mostrano che i dispositivi aziendali vengono utilizzati in media in quattro luoghi diversi al giorno. Nel mondo odierno del lavoro da remoto, i dispositivi non crittografati stanno diventando bersagli allettanti per gli aggressori alla ricerca di una vulnerabilità da sfruttare.

La crittografia inadeguata non è rara

In caso di incidente di sicurezza, i dispositivi aziendali contengono dati sensibili che possono avere conseguenze finanziarie e reputazionali costose per un'azienda. Il più recente Endpoint Risk Report di Absolute ha rilevato che il 22% dei dispositivi disponeva di controlli di crittografia inadeguati, fornendo un'ulteriore prova del fatto che le organizzazioni stanno lottando per mantenere la crittografia sui computer dei propri dipendenti.

La possibilità che una terza parte malintenzionata acceda a dati sensibili, applicazioni o reti attraverso un endpoint vulnerabile è una realtà pervasiva per le organizzazioni con lavoratori mobili sparsi in tutto il mondo. In risposta, le organizzazioni necessitano di una strategia di sicurezza completa che verifichi le identità degli utenti indipendentemente dalla loro posizione nel mondo. Una soluzione di sicurezza Zero Trust è l'ideale per mitigare i rischi di un dispositivo aziendale non crittografato.

Zero Trust risolve il problema dei dispositivi non crittografati

L'approccio a più livelli di una strategia di sicurezza Zero Trust offre al reparto IT diversi strumenti importanti. Ridefinendo l'edge della rete, i team IT possono impostare i propri requisiti per la verifica contestuale dell'identità che protegge un'intera forza lavoro distribuita. Ciò garantisce che il reparto IT possa controllare la connessione di rete di ciascun dipendente.

Inoltre, è fondamentale che il reparto IT sia in grado di rilevare quando la crittografia è debole. Una crittografia scadente rende i dispositivi aziendali vulnerabili alle violazioni della sicurezza. Ciò sottolinea la crescente esigenza di visibilità degli endpoint. Solo allora il reparto IT può risolvere immediatamente i problemi di sicurezza e ripulire le applicazioni compromesse su telefoni cellulari e laptop remoti.

Migliore visibilità e controllo

Le aziende che si concentrano sulla visibilità e sul controllo dei propri dispositivi aziendali hanno le migliori possibilità di identificare ed eliminare i dispositivi non crittografati. Questo è uno dei motivi per cui le aziende stanno sempre più adottando un approccio zero trust per proteggere i propri dipendenti e i propri dati. L'adozione di una soluzione Zero Trust affidabile e autorigenerante offre alle organizzazioni la tranquillità di cui hanno bisogno nel mondo del lavoro remoto di oggi.

Altro su Absolute.com

A proposito di software assoluto Absolute Software accelera la transizione dei suoi clienti al lavoro da remoto con la prima piattaforma Zero Trust autoriparante del settore che garantisce la massima sicurezza e una produttività senza compromessi. Absolute è l'unica soluzione integrata in oltre mezzo miliardo di dispositivi che fornisce una connessione digitale sempre attiva.