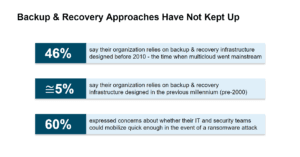

I risultati di un nuovo studio globale commissionato da Cohesity mostrano che quasi la metà delle aziende intervistate utilizza un'infrastruttura di backup e ripristino legacy per gestire e proteggere i propri dati. Il 49% degli intervistati afferma che le proprie soluzioni sono state create prima del 2010, ben prima dell'era del multicloud e dell'assalto di attacchi informatici che le organizzazioni devono affrontare oggi.

Inoltre, molti team IT e di sicurezza non sembrano avere un piano concreto su come procedere in caso di attacco informatico. Quasi il 60% degli intervistati ha espresso preoccupazione quando gli è stato chiesto della capacità dei propri team IT e di sicurezza di rispondere in modo efficiente a un attacco.

2.000 professionisti IT e SecOps intervistati

Questi sono solo alcuni dei risultati di un sondaggio Censuswide dell'aprile 2022 condotto su oltre 2.000 professionisti IT e SecOps (divisi quasi al 50% tra i due gruppi) negli Stati Uniti, nel Regno Unito, in Australia e in Nuova Zelanda. Tutti gli intervistati sono coinvolti nei processi decisionali per l'IT o la sicurezza nelle loro aziende.

"I team IT e di sicurezza dovrebbero protestare a gran voce se la loro organizzazione continua a utilizzare tecnologie obsolete per gestire e proteggere la loro risorsa digitale più importante: i loro dati", ha affermato Brian Spanswick, chief information security officer di Cohesity. "Questa infrastruttura legacy non è stata progettata per proteggere i complessi ambienti multi-cloud di oggi, né ha la capacità di recuperare rapidamente i dati dagli attacchi informatici".

Le soluzioni obsolete sono sopraffatte

La gestione e la protezione dei dati è diventata molto più complessa man mano che la quantità di dati strutturati e non strutturati cresce in modo esponenziale, così come il tipo e la varietà di posizioni in cui risiedono tali dati.

- Il 43% degli intervistati ha affermato di archiviare i dati on-premise, il 53% utilizza cloud pubblici, il 44% utilizza un cloud privato e il XNUMX% ha scelto un modello ibrido (alcuni intervistati utilizzano più di un'opzione).

- Nonostante ciò, il 49% degli intervistati affida i propri dati alla tecnologia di backup e ripristino legacy sviluppata prima del 2010. Quasi 100 intervistati (94 su 2.011 in totale) hanno ammesso che il loro ambiente è stato progettato prima della fine del millennio.

“Nel 2022, il fatto che ci siano ancora aziende che proteggono i propri dati con la tecnologia degli anni '1990 è abbastanza spaventoso. Perché i loro dati possono essere compromessi, esfiltrati o dirottati e innescare enormi problemi di conformità per queste aziende", afferma Spanswick. “In questo sondaggio, abbiamo trovato quasi 100 intervistati che hanno affermato che le loro organizzazioni fanno affidamento su tali infrastrutture di dati antiquate degli anni '1990. Ciò solleva la questione di quante altre aziende in tutto il mondo si trovino nella stessa situazione.

Cosa spinge i team IT e SecOps

Gli intervistati hanno identificato quelli che ritengono essere i maggiori ostacoli alla ripresa della loro attività dopo un attacco ransomware riuscito. I risultati sono i seguenti (agli intervistati è stato chiesto di spuntare tutte le voci pertinenti):

- mancanza di integrazione tra IT e sistemi di sicurezza (41%)

- mancanza di coordinamento tra IT e sicurezza (38%)

- Mancanza di un sistema di ripristino di emergenza automatizzato (34%)

- sistemi di backup e ripristino obsoleti (32%)

- Mancanza di una copia attuale, pulita e immutabile dei dati (32%)

- Mancanza di avvisi dettagliati e tempestivi (31%)

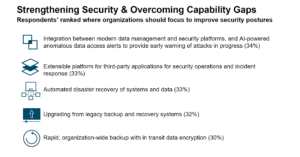

Quali priorità dovrebbe stabilire la direzione?

Molti intervistati considerano la modernizzazione delle loro funzioni di gestione, sicurezza e ripristino dei dati, nonché una migliore cooperazione tra IT e SecOps, come buoni approcci per rafforzare la loro struttura di sicurezza nelle operazioni multicloud delle loro aziende. Le cinque azioni principali che gli intervistati vorrebbero che i leader aziendali intraprendessero nel 2022 sono:

- Maggiore integrazione tra le moderne piattaforme di gestione e sicurezza dei dati e avvisi basati sull'intelligenza artificiale in caso di accesso anomalo ai dati per fornire un avviso tempestivo di attacchi (34%)

- Piattaforma estendibile che include applicazioni di terze parti per operazioni di sicurezza e risposta agli incidenti (33%)

- Ripristino di emergenza automatizzato di sistemi e dati (33%)

- Aggiornamento da sistemi di backup e ripristino legacy (32%)

- Backup rapido dei dati a livello aziendale con crittografia dei dati in transito (30%)

“Sia i decisori IT che i SecOps dovrebbero condividere la proprietà dei risultati della resilienza informatica. Ciò include una valutazione di tutte le infrastrutture utilizzate in conformità con il framework NIST per l'identificazione, la protezione, il rilevamento, la risposta e il ripristino dei dati. Inoltre, entrambe le squadre devono avere una conoscenza approfondita della potenziale superficie di attacco", ha affermato Spanswick. “Le piattaforme di gestione dei dati di nuova generazione possono colmare il divario tecnologico, migliorare la visibilità dei dati, aiutare i team IT e SecOps a dormire meglio la notte e stare al passo con gli aggressori, che oggi spesso esfiltrano i dati dai sistemi legacy che poi non possono più essere recuperati .”

Maggiori informazioni su Cohesity.com

A proposito di coesione La coerenza semplifica enormemente la gestione dei dati. La soluzione semplifica la protezione, la gestione e la derivazione di valore dai dati, nel data center, nell'edge e nel cloud. Offriamo una suite completa di servizi consolidati su una piattaforma dati multi-cloud: protezione e ripristino dei dati, ripristino di emergenza, servizi di file e oggetti, sviluppo/test e conformità dei dati, sicurezza e analisi. Ciò riduce la complessità ed evita la frammentazione dei dati di massa. Cohesity può essere fornito come servizio, come soluzione autogestita o tramite partner Cohesity.