LockBit, attualmente il gruppo ransomware più attivo, ha esteso le sue attività ai dispositivi macOS ad aprile. Inoltre, le vulnerabilità nel software della stampante PaperCut vengono sfruttate attivamente. Vice Society e Play, che amano attaccare il settore dell'istruzione, hanno sviluppato nuovi metodi. Una breve panoramica delle minacce rilevate ad aprile.

Proprio perché l'ecosistema Mac è stato tradizionalmente quasi privo di ransomware, il nuovo ransomware macOS di LockBit è uno sviluppo pericoloso nel panorama delle minacce. Le nuove azioni mostrano che LockBit sta ulteriormente diversificando le sue operazioni e sta attualmente sviluppando attivamente un malware per macOS. La variante destinata all'architettura arm64 di macOS è apparsa per la prima volta su VirusTotal a novembre e dicembre 2022, ma è passata inosservata fino alla fine di aprile 2023.

Encryptor LockBit in fase di test

Finora, tuttavia, i campioni macOS di LockBit analizzati da Malwarebytes sembrano essere innocui. Il malware utilizza una firma non valida ed è afflitto da bug come overflow del buffer, che portano a una chiusura prematura durante l'esecuzione in macOS. "Nella sua forma attuale, il crittografo LockBit non sembra molto maturo", ha affermato Thomas Reed, direttore delle piattaforme Mac e mobili di Malwarebytes. "Tuttavia, la sua funzionalità effettiva potrebbe migliorare in futuro, a seconda di quanto promettenti saranno i test futuri".

Secondo Malwarebytes, il lavoro di LockBit su una variante del ransomware per macOS potrebbe essere un segnale dell'arrivo di più ransomware nell'ecosistema Mac in futuro.

Cl0p sfrutta le vulnerabilità nel software della stampante PaperCut

Il gruppo di hacker russo Cl0p, noto a marzo per aver sfruttato una vulnerabilità zero-day in GoAnywhere MFT e per un totale di 104 attacchi, è stato identificato da Microsoft ad aprile come sfruttatore di vulnerabilità critiche in PaperCut per rubare dati aziendali.

PaperCut è un software di gestione della stampa che è stato attaccato sia da Cl0p che da LockBit ad aprile. Sono state sfruttate due gravi vulnerabilità: una che consente l'esecuzione di codice in modalità remota (CVE-2023-27350) e una che consente la divulgazione di informazioni (CVE-2023-27351). I membri di Cl0p hanno utilizzato il malware TrueBot e un beacon Cobalt Strike per intrufolarsi nella rete e rubare dati. In caso contrario, la banda di ransomware si è in gran parte ritirata con solo quattro attacchi ad aprile.

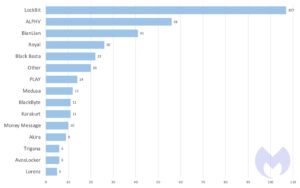

Secondo l'analisi del team di intelligence sulle minacce di Malwarebytes, LockBit è stato ancora una volta il gruppo ransomware più attivo nell'aprile 2023. Ha segnalato un totale di 107 vittime sul suo sito web di perdite sul dark web. Seguono ALPHV con 56 vittime, BianLian con 41 vittime, Royal con 26 vittime e Black Basta con 22 vittime.

Vice Society e Play sviluppano metodi sofisticati

Il gruppo di ransomware Vice Society, noto per i suoi attacchi al settore dell'istruzione, ha recentemente pubblicato uno script PowerShell per il furto automatico di dati. Lo strumento di esfiltrazione dei dati scoperto dall'Unità 42 di Palo Alto Networks utilizza abilmente tecniche LotL (living-off-the-land) per evitare il rilevamento.

Separatamente, il gruppo di ransomware Play ha sviluppato due sofisticati strumenti .NET per rendere i propri attacchi informatici ancora più efficaci: Grixba e VSS Copying Tool. Grixba esegue la scansione di programmi antivirus, suite EDR e strumenti di backup per pianificare efficacemente le fasi successive di un attacco. Lo strumento di copia VSS ignora il servizio Copia Shadow del volume di Windows (VSS) per rubare file da istantanee e backup di sistema. Entrambi gli strumenti sono sviluppati utilizzando lo strumento di sviluppo Costura .NET per consentire una facile installazione sui sistemi delle potenziali vittime.

Poiché Vice Society, Play e altri gruppi di ransomware utilizzano metodi LotL sempre più sofisticati e strumenti sofisticati come Grixba, diventa sempre più fondamentale per le organizzazioni e la loro strategia di difesa essere in grado di rilevare in modo proattivo sia gli strumenti dannosi sia l'uso dannoso di strumenti legittimi all'interno di una rete .

Hai un momento?

Dedica qualche minuto al nostro sondaggio tra gli utenti del 2023 e contribuisci a migliorare B2B-CYBER-SECURITY.de!Devi solo rispondere a 10 domande e hai la possibilità immediata di vincere premi da Kaspersky, ESET e Bitdefender.

Qui vai direttamente al sondaggio

Paesi: la Germania è la terza più colpita

Gli Stati Uniti sono anche in cima alla lista dei paesi più colpiti dal ransomware ad aprile con 170 attacchi noti, seguiti dal Canada con 19 attacchi. La Germania segue al terzo posto con 15 attacchi noti ad aprile.

In tutti i settori, il settore dei servizi rimane l'obiettivo principale degli attacchi ransomware, con 77 vittime note. Sia il settore sanitario che quello dell'istruzione hanno registrato forti aumenti ad aprile: il settore dell'istruzione ha registrato il maggior numero di attacchi (20) dal gennaio 2023 e anche il settore sanitario ha registrato il maggior numero di attacchi (37) quest'anno.

Nuovo gruppo ransomware Akira

Akira è un nuovo gruppo di ransomware che attacca le aziende di tutto il mondo dal marzo 2023. Nel solo mese di aprile, il gruppo ha pubblicato i dati sugli attacchi a nove società in vari settori come l'istruzione, la finanza e la produzione. Una volta eseguito, il ransomware elimina le copie shadow del volume di Windows, crittografa i file e aggiunge l'estensione del file .akira a quest'ultimo. Come la maggior parte delle bande di ransomware, Akira ruba i dati dell'azienda e poi li crittografa per consentire un doppio racket. Finora, sul sito web di Akira sono stati pubblicati dati che vanno da 5,9 GB a 259 GB.

Akira chiede riscatti che vanno da $ 200.000 a milioni di dollari e sembra disposto a ridurre le richieste di riscatto per le aziende che vogliono solo impedire la divulgazione dei dati rubati di Akira ma non hanno bisogno di un decryptor.

Nuovo gruppo ransomware Trigona

Il gruppo di ransomware Trigona è apparso per la prima volta nell'ottobre 2022 e da allora ha preso di mira vari settori in tutto il mondo. Ad aprile sono diventati noti sei attacchi del gruppo. Gli aggressori utilizzano strumenti come NetScan, Splashtop e Mimikatz per ottenere l'accesso e raccogliere informazioni sensibili dai sistemi presi di mira. Inoltre, utilizzano script batch per creare nuovi account utente, disabilitare le funzionalità di sicurezza e coprire le proprie tracce.

MoneyMessage ransomware

Money Message è un nuovo ransomware che attacca sia i sistemi Windows che Linux utilizzando tecniche di crittografia avanzate. Ad aprile, i criminali informatici hanno utilizzato il ransomware Money Message per prendere di mira almeno XNUMX vittime. I criminali hanno preso di mira anche alcune grandi aziende del valore di miliardi di dollari, come il produttore taiwanese di hardware per computer MSI (Micro-Star International).

Altro su Malwarebytes.com

A proposito di Malwarebytes Malwarebytes protegge gli utenti domestici e le aziende da minacce pericolose, ransomware ed exploit che i programmi antivirus non rilevano. Malwarebytes sostituisce completamente altre soluzioni antivirus per scongiurare le moderne minacce alla sicurezza informatica per utenti privati e aziende. Più di 60.000 aziende e milioni di utenti si affidano alle innovative soluzioni di machine learning di Malwarebyte e ai suoi ricercatori di sicurezza per prevenire le minacce emergenti ed eliminare il malware che le soluzioni di sicurezza antiquate non riescono a cogliere. Visita www.malwarebytes.com per ulteriori informazioni.