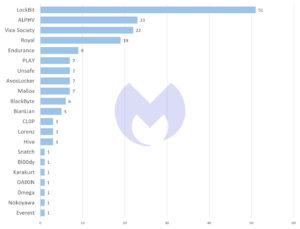

Non è una buona notizia dal rapporto sul ransomware Malwarebytes di febbraio: LockBit è tornato al numero 1. Come nel 2022, il gruppo ransomware è di nuovo in cima alla lista dei gruppi che vendono ransomware-as-a-service (RaaS) nel 2023.

Il team di intelligence sulle minacce di Malwarebytes ha attribuito 51 attacchi a LockBit a gennaio (rispetto ai 55 attacchi di dicembre 2022). Al secondo posto c'è ALPHV con 23 attacchi, seguito da vicino da Vice Society con 22 e Royal con 19 attacchi.

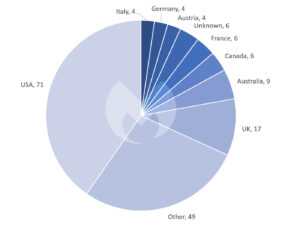

Ransomware: gli Stati Uniti sono i più colpiti

Quando si tratta della distribuzione degli attacchi ransomware per paese, gli Stati Uniti sono di nuovo l'obiettivo di gran lunga più comune nel gennaio 2023 con 71 attacchi. In Europa sono stati colpiti i seguenti paesi: Regno Unito con 17 attacchi, Francia con sei attacchi e Germania, Austria e Italia con quattro attacchi ciascuno.

Industrie: mirare al settore dell'istruzione

In termini di industrie, il settore dei servizi si distingue con 53 attacchi e il settore dell'istruzione con 21 attacchi nel gennaio 2023. Il solo gruppo di ransomware Vice Society ha pubblicato i dati di nove scuole sulla sua pagina di fuga a gennaio. Si ritiene che Vice Society sia un gruppo con sede in Russia i cui obiettivi preferiti sono università e scuole. Potrebbe quindi non essere una coincidenza che gli attacchi al settore dell'istruzione abbiano raggiunto il livello più alto in tre mesi.

LockBit: sfruttato il codice sorgente di Conti

A gennaio, LockBit si è fatto un nome con il suo nuovo programma di crittografia "LockBit Green", che si basa sul codice sorgente precedentemente trapelato del ransomware Conti. Questa nuova versione del ransomware, terza nel gruppo dopo LockBit Red (alias LockBit 2.0) e LockBit Black (alias LockBit 3.0), condivide l'89% del suo codice con Conti Ransomware V3 ed è stata utilizzata in almeno cinque attacchi .

Considerando il successo di LockBit, Malwarebytes afferma che non è ancora chiaro perché il gruppo offra una nuova variante del suo ransomware. Una possibile spiegazione potrebbe essere che voglia attirare affiliati che sono più a loro agio con il ransomware basato su Conti, come gli ex membri di Conti. In questo caso, la nuova versione del ransomware potrebbe essere vista come un'attività di marketing.

Black Basta: nessuna attività a gennaio

Black Basta si distingue per la sua assenza a gennaio. Nessuna informazione dal gruppo ransomware è stata pubblicata sulle pagine di fuga sul dark web. Il team di Malwarebytes Threat Intelligence tiene traccia del gruppo dall'aprile 2022. Da allora, il ransomware è apparso nelle classifiche del team di Malwarebytes in base agli attacchi noti.

Tuttavia, una cosa è anche certa: sui siti di leak sul Darknet vengono visualizzate solo le aziende che non hanno pagato un riscatto. Un mese di grande successo per il gruppo ransomware potrebbe quindi sembrare anche un mese inattivo. Tuttavia, secondo Malwarebytes, un mese senza che nessuno si rifiuti di pagare sarebbe molto insolito.

Inoltre, il sito Web Tor di Black Basta, dove vengono pubblicate le nuove vittime, è rimasto inattivo per diverse settimane. Malwarebytes ha osservato che il sito è stato riattivato il 22 gennaio, ma era già di nuovo offline il 23 gennaio. Anche il backend del sito, utilizzato per contattare le vittime, sembra aver fallito.

Hive: rete di hacker smantellata a gennaio

La rete globale di hacker Hive è stata distrutta dalle autorità tedesche e statunitensi a gennaio. Anche il gruppo ransomware non era estraneo a Malwarebytes: nel 2022 era uno dei RaaS più utilizzati. Malwarebytes è a conoscenza di 2022 attacchi da parte del gruppo dall'aprile 120. Si colloca al quinto posto dopo LockBit, ALPHV, Black Basta e Conti.

A gennaio, Malwarebytes ha potuto attribuire al gruppo tre attacchi, dopo i 15 attacchi del dicembre 2022. La rete hacker è stata poi smantellata a fine gennaio. Il Dipartimento di Giustizia degli Stati Uniti ha annunciato il successo di una campagna di disgregazione durata mesi.

Successo di Europol, FBI e polizia contro Hive

Secondo quanto riferito, gli investigatori hanno avuto accesso alle reti e alle infrastrutture di computer di Hive dal luglio 2022 grazie alla campagna. L'accesso è diventato noto il 26 gennaio, quando sul sito web degli hacker sul dark web è apparso un avviso secondo cui il sito era stato confiscato.

Secondo le autorità in Germania e negli Stati Uniti, il gruppo ransomware aveva preso di mira più di 1.500 organizzazioni in oltre 80 paesi, tra cui ospedali, distretti scolastici, società finanziarie e infrastrutture critiche, e ha tentato di raccogliere oltre 100 milioni di dollari in pagamenti di riscatto dalle sue vittime per ricatto.

Altro su Malwarebytes.com

A proposito di Malwarebytes Malwarebytes protegge gli utenti domestici e le aziende da minacce pericolose, ransomware ed exploit che i programmi antivirus non rilevano. Malwarebytes sostituisce completamente altre soluzioni antivirus per scongiurare le moderne minacce alla sicurezza informatica per utenti privati e aziende. Più di 60.000 aziende e milioni di utenti si affidano alle innovative soluzioni di machine learning di Malwarebyte e ai suoi ricercatori di sicurezza per prevenire le minacce emergenti ed eliminare il malware che le soluzioni di sicurezza antiquate non riescono a cogliere. Visita www.malwarebytes.com per ulteriori informazioni.