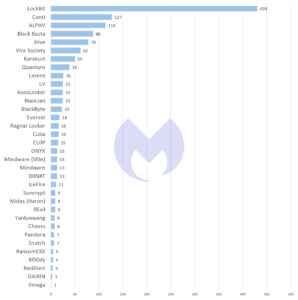

Come nei mesi precedenti, LockBit è rimasto di gran lunga il ransomware più attivo ad agosto. Solo allora segue la triplice estorsione: l'attacco con DDoS oltre alla crittografia e al ricatto. Almeno questo è ciò che mostra l'attuale rapporto sul ransomware di agosto di Malwarebytes.

Il team di intelligence sulle minacce di Malwarebytes ha attribuito 2022 attacchi al gruppo ransomware nell'agosto 62 (rispetto ai 61 attacchi nel luglio 2022 e ai 44 attacchi nel giugno 2022). Per REvil, tuttavia, Malwarebytes ha notato solo un attacco ad agosto. RansomEXX segnala la sua prima vittima in quattro mesi e anche Snatch è tornato con un attacco dopo 40 giorni di inattività. È interessante notare che la vittima elencata sul sito Web di Snatch è stata anche elencata su REvil ad aprile. Tuttavia, non è raro che le vittime vengano attaccate più volte. Questa visibilità non indica necessariamente una cooperazione.

Conti, REvil, DarkSide abbassano la testa

Come già descritto nel rapporto sul ransomware di giugno, parte del successo di LockBit è dovuto al fatto che il gruppo ransomware ha finora evitato passi falsi fatali come Conti, REvil o DarkSide. Tuttavia, sulla base della loro attività, si può presumere che questo gruppo abbia già attirato l'attenzione delle forze dell'ordine statunitensi. Tra marzo 2022 e agosto 2022, LockBit ha effettuato 430 attacchi noti in 61 paesi diversi. LockBit è stato responsabile di ogni terzo attacco ransomware noto durante questo periodo. Tra marzo 2022 e agosto 2022, Malwarebytes ha attribuito al gruppo una media di circa 70 attacchi al mese, mentre la media degli altri gruppi monitorati da Malwarebytes non ha mai superato i sette.

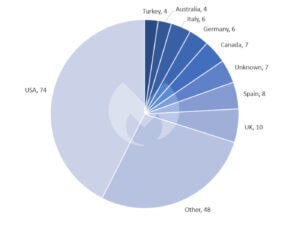

Per quanto riguarda la distribuzione degli attacchi ransomware per paese, gli Stati Uniti sono stati ancora una volta di gran lunga i più colpiti dagli attacchi ransomware nell'agosto 2022 con 74 attacchi. Tuttavia, secondo Malwarebytes, ciò è dovuto più alle dimensioni del loro settore di servizi e quindi all'elevato numero di potenziali vittime che a un obiettivo specifico. Dieci attacchi hanno avuto luogo nel Regno Unito, otto in Spagna, sette in Canada e sei in Germania.

Il futuro del ransomware: nuove tattiche

Ad agosto, due eventi hanno indicato come le tattiche dei gruppi ransomware potrebbero evolversi oltre la "doppia estorsione", la più grande innovazione nelle tattiche ransomware degli ultimi anni. In origine, i file ransomware crittografati e i gruppi dietro di essi richiedevano un riscatto in cambio di uno strumento di decrittazione. Era quasi impossibile decrittografare i file senza questo strumento. Le vittime potevano evitare di pagare il riscatto solo ripristinando i file crittografati dai backup.

Infine, alla fine del 2019, il gruppo dietro il ransomware Maze ha iniziato a rubare i file dalle vittime prima di crittografarli. Ha minacciato di pubblicare i file rubati sul dark web. Ciò ha dato alle vittime un incentivo a pagare il riscatto anche se fossero state in grado di ripristinare il proprio sistema dai backup. Questa tattica è stata rapidamente copiata ed è ora lo standard per i grandi gruppi di ransomware.

Triplo attacco: DDoS, crittografia, estorsione

La strategia del triplo ricatto è nuova: ad agosto, LockBit ha rubato dati alla società di sicurezza informatica Entrust in un attacco a doppia estorsione. Secondo LockBit, la risposta insolita della vittima è stata quella di impedire al gruppo ransomware di rilasciare i dati rubati lanciando un attacco DDoS (Distributed Denial-of-Service) contro il sito di fuga del gruppo. Questo attacco ha ritardato la fuga di dati ma non sembra averla prevenuta. Tuttavia, ha ispirato LockBit a provare ora la stessa cosa. Dopo aver visto quanto possono essere efficaci gli attacchi DDoS, il gruppo ha annunciato su un forum di hacker che ora prevede di utilizzare DDoS come terzo testimone contro le loro vittime, insieme alla crittografia e all'estorsione. Nel testo, LockBit ha definito la tattica "tripla estorsione".

Le dichiarazioni dei gruppi ransomware devono sempre essere prese con le pinze. Tuttavia, le aziende potenzialmente in pericolo dovrebbero prendere sul serio l'avvertimento, perché la procedura in realtà non è nuova. L'estorsione DDoS è una tattica più vecchia rispetto alla crittografia dei file e alla richiesta di un riscatto. È solo che è stato usato meno negli ultimi anni.

Il ransomware alla fine scomparirà?

La perdita di dati è una tattica così efficace che alcuni gruppi, come Karakurt, non si preoccupano più di crittografare i file. Si affidano totalmente alla minaccia dei dati rubati e trapelati. Il team di intelligence sulle minacce di Malwarebytes ritiene che più gang adotteranno questo approccio in futuro.

Da quando i gruppi di ransomware hanno iniziato a utilizzare tattiche di "big game" circa cinque anni fa, le competenze richieste per un attacco di successo sono cambiate. In un attacco "big game", il malware di crittografia è solo una risorsa. Il successo di un attacco, invece, sta nella capacità di trovare un obiettivo, comprenderne il valore e quindi irrompere nella sua rete senza essere scoperto.

Ciò ha portato a una significativa specializzazione, con alcuni gruppi criminali che forniscono il software, altri che fungono da broker di accesso e altri ancora che alla fine eseguono effettivamente gli attacchi. Le funzionalità sviluppate da broker di accesso e aggressori possono essere utilizzate non solo per diffondere ransomware, ma anche per sorveglianza, sabotaggio, spionaggio ed esfiltrazione di dati.

Le sanzioni rendono anche più difficile per i gruppi di ransomware

Quindi, se il ransomware non genera più entrate significative, si deve presumere che i criminali informatici utilizzeranno semplicemente altre forme di attacco. La pressione per farlo è iniziata con il miglioramento dei backup ed è stata aggravata dalla guerra della Russia in Ucraina. Dall'inizio della guerra, è diventato ancora più difficile per i gruppi di ransomware ricevere pagamenti di riscatto a causa della minaccia di sanzioni. Alcuni esperti nel settore della sicurezza prevedono quindi l'imminente fine del ransomware.

Malwarebytes, d'altra parte, non si aspetta un cambiamento improvviso, anche se la tendenza a lungo termine è certamente quella di gruppi che si allontanano dalla crittografia. In effetti, alcuni gruppi trovano sempre più difficile far valere le proprie affermazioni senza crittografia. Inoltre, la crittografia rimane la tattica preferita da uno dei gruppi ransomware di maggior successo di oggi: LockBit.

Nuovi gruppi ransomware ad agosto

Sembra inoltre che gli stessi criminali informatici non si siano ancora resi conto dell'imminente fine del ransomware-as-a-service. Come a luglio, ad agosto sono comparsi dei nuovi gruppi: D0nut con 13 attacchi, IceFire con 11 attacchi, Bl00dy con 5 attacchi e DAIXIN con 3 attacchi. Bl00dy colpisce: il gruppo non ha un sito di leak, ma utilizza invece l'app di messaggistica Telegram.

Altro su Malwarebytes.com

A proposito di Malwarebytes Malwarebytes protegge gli utenti domestici e le aziende da minacce pericolose, ransomware ed exploit che i programmi antivirus non rilevano. Malwarebytes sostituisce completamente altre soluzioni antivirus per scongiurare le moderne minacce alla sicurezza informatica per utenti privati e aziende. Più di 60.000 aziende e milioni di utenti si affidano alle innovative soluzioni di machine learning di Malwarebyte e ai suoi ricercatori di sicurezza per prevenire le minacce emergenti ed eliminare il malware che le soluzioni di sicurezza antiquate non riescono a cogliere. Visita www.malwarebytes.com per ulteriori informazioni.