Malwarebytes pubblica il rapporto sui ransomware di giugno. Come nel mese precedente, LockBit rimane di gran lunga il ransomware più diffuso. Poi vengono Ma ci sono anche nuovi sviluppi. Karakurt, Black Basta, ALPHV o BlackCat.

Il Malwarebytes Threat Intelligence Team ha attribuito 44 attacchi al gruppo ransomware LockBit nel giugno 2022 (rispetto ai 73 attacchi nel maggio 2022). LockBit è stato seguito a giugno da Karakurt con 27 attacchi, Black Basta con 18 attacchi e ALPHV (alias BlackCat) con 15 attacchi. Conti non occupa più un posto nell'analisi di giugno. Tuttavia, il mese è stato anche degno di nota per la scomparsa di questo gruppo di ransomware, nonché per un gran numero di attacchi da parte di gruppi presumibilmente collegati a Conti.

Conti ora non c'è più

Osservando la distribuzione degli attacchi ransomware per Paese, gli Stati Uniti sono stati di gran lunga il Paese più colpito nel giugno 2022, come nel mese precedente: Malwarebytes associa 70 attacchi agli Stati Uniti. 11 attacchi si sono verificati nel Regno Unito, 10 attacchi in Canada e 9 attacchi ciascuno in Germania e in Italia.

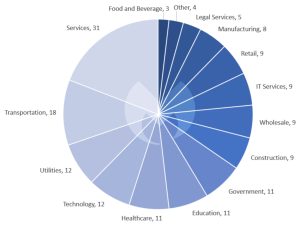

Per quanto riguarda le industrie, come a maggio, il settore dei servizi è stato il più colpito: secondo Malwarebytes, questo settore ha rappresentato 31 attacchi. Al secondo posto i Trasporti con 18 attacchi, seguiti dalle Utilities con 12 attacchi.

LockBit: forza dominante nel ransomware

Senza fare un grande successo, LockBit è diventato la forza dominante nel ransomware quest'anno. Anche se a giugno sono state pubblicate meno vittime sul suo sito Web di leak rispetto a maggio, il ransomware era ancora molto più avanti rispetto ai suoi concorrenti.

Mentre Conti ha passato il 2022 a fare dichiarazioni rumorose e a tirarsi fuori da un buco fatto da sé con il suo piano per fingere il proprio scioglimento, LockBit si è concentrata completamente sui suoi affari. LockBit è offerto come ransomware-as-a-service (RaaS). Gli attacchi vengono effettuati da partner, i cosiddetti "pen tester", che pagano all'organizzazione LockBit il 20% del riscatto acquistato, in cambio dell'utilizzo del software e dei servizi LockBit.

LockBit pubblicizza "Siamo olandesi, non russi"

E mentre alcuni gruppi di ransomware vogliono principalmente generare pubblicità, LockBit sembra più interessato a ciò che pensano i suoi utenti. Il sito del partner inizia con una dichiarazione destinata a distinguere l'azienda dai suoi rivali russi in particolare: "La nostra sede è nei Paesi Bassi, completamente apolitica e interessata solo al denaro".

In caso contrario, il sito Web è pieno di parole intese a segnalare l'affidabilità e la volontà del gruppo ransomware di ascoltare i partner. Ad esempio, ai membri viene chiesto: "Se non trovi una delle tue funzionalità preferite qui, faccelo sapere." Continua dicendo: "Non abbiamo mai tradito nessuno e onoriamo sempre i nostri accordi". Questa combinazione di l'attrattiva dei partner e la capacità di evitare errori costosi sembra essere la ragione del successo di LockBit quest'anno.

LockBit 3.0 inclusa una nuova pagina Darknet

Nonostante ciò, LockBit ha fatto notizia nel giugno 2022. Il gruppo ransomware ha lanciato LockBit 3.0 insieme a un nuovo sito web sul dark web e un programma di bug bounty. Quest'ultimo ha promesso ricompense fino a $ XNUMX milione per aver trovato vulnerabilità nel sito Web e nel software di LockBit, aver presentato idee brillanti o aver doxato con successo il capo del programma di affiliazione LockBit.

Resta da vedere se LockBit abbia una seria intenzione di pagare queste somme. Tuttavia, se il gruppo intendesse effettivamente utilizzare il bug bounty per migliorare il proprio software e perfezionare le proprie pratiche, potrebbe derubare le forze dell'ordine e i ricercatori di sicurezza di informazioni preziose.

Conti: Il sito web di Leak è scomparso a giugno

Come previsto, il sito trapelato di Conti è scomparso a giugno, dopo alcune settimane di inattività. Come riportato a maggio dal team di intelligence sulle minacce di Malwarebytes, una ricerca di Advintel del mese scorso ha indicato che il riavvicinamento del gruppo con lo stato russo aveva spinto gli avvocati delle vittime a metterli in guardia dal pagamento di un riscatto. Perché questi avrebbero potuto portare a sanzioni.

Mentre le entrate del gruppo si esaurivano, i leader di Conti avrebbero escogitato un piano per ritirare il marchio. Hanno diviso i loro membri in altri gruppi di ransomware come Black Basta, BlackByte, Karakurt, Hive e ALPHV e hanno simulato la propria morte. Il Malwarebytes Threat Intelligence Team è stato in grado di confermare che Conti ha inviato un annuncio interno ai suoi membri circa il suo ritiro alla fine di maggio e che i server di chat interni non sono più disponibili nello stesso periodo. Il sito Web trapelato è scomparso il 22 giugno 2022 e non è ancora disponibile.

BlackBasta sostituisce Conti

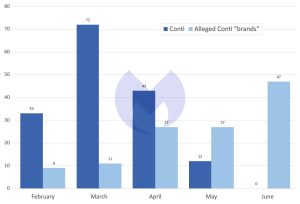

La chiusura di Conti ha coinciso con l'improvvisa comparsa di Black Basta ad aprile, così come con un'impennata dell'attività e l'emergere di un nuovo sito web Karakurt leak a giugno. Potrebbe essere una coincidenza, ma il Threat Intelligence Team di Malwarebytes ha scoperto che l'attività combinata di Black Basta, BlackByte e Karakurt ha raggiunto livelli simili a quelli di Conti nell'ultimo mese.

Tendenze: rivolgersi per la prima volta direttamente a clienti e dipendenti

Le funzionalità, o anche il modo in cui il ransomware viene distribuito e distribuito, variano poco da un gruppo di ransomware all'altro e si evolvono solo lentamente. Pertanto, le più grandi innovazioni degli ultimi anni sembrano risiedere nel modo in cui i gruppi di ransomware fanno affari e nel modo in cui esercitano pressioni sulle loro vittime affinché riscuotano i riscatti.

A giugno, il Malwarebytes Threat Intelligence Team ha osservato alcune cose che non erano state osservate in precedenza: ad esempio, come descritto in precedenza, il gruppo LockBit offriva ricompense per i bug. Per la prima volta, il Gruppo ALPHV si è rivolto ai dipendenti e ai clienti di un hotel con un sito Web trapelato.

Dirigenti aziendali presi di mira

🔎 Attacchi noti di Conti rispetto agli attacchi noti di Black Basta, BlackByte e Karakurt, febbraio-giugno 2022 (Immagine: Malwarebytes).

I gruppi di ransomware hanno cercato di prendere di mira i dirigenti aziendali per aumentare la pressione. Ma il fatto che ALPHV si sia rivolta a dipendenti e clienti, in questo caso agli ospiti dell'hotel, con un sito web speciale è una novità. Quest'ultimo non era sul dark web ma su Internet pubblico. Il sito Web ha consentito agli ospiti e al personale di cercare tra 112 GB di informazioni personali rubate da ALPHV durante l'attacco per vedere se le loro informazioni personali erano tra queste. Questa nuova tattica aveva apparentemente lo scopo di esercitare ulteriori pressioni sull'albergatore affinché pagasse il riscatto.

Mettendo il sito sul Web pubblico, ALPHV ha reso le informazioni molto più accessibili agli utenti non tecnici. Tuttavia, il sito è stato disponibile solo per pochi giorni prima di essere rimosso. Il Malwarebytes Threat Intelligence Team ritiene che il gruppo ransomware sapesse certamente che ciò sarebbe accaduto. Presumibilmente, tuttavia, il sito web doveva esistere solo abbastanza a lungo da attirare l'attenzione sufficiente per influenzare i negoziati in questo modo.

ALPHV pubblicizzato con l'aiuto dell'utente

Tali innovazioni non sono una novità. I gruppi di ransomware sperimentano costantemente nuove idee. Gli esperimenti che non funzionano vengono dimenticati. E quelli che funzionano vengono rapidamente copiati da altri gruppi. In questo caso, l'esperimento non sembra aver avuto successo. La vittima è ora apparsa sulla pagina principale di ALPHV nel dark web. Questo di solito indica che ha resistito alle pressioni per pagare un riscatto.

Altro su Malwarebytes.com

A proposito di Malwarebytes Malwarebytes protegge gli utenti domestici e le aziende da minacce pericolose, ransomware ed exploit che i programmi antivirus non rilevano. Malwarebytes sostituisce completamente altre soluzioni antivirus per scongiurare le moderne minacce alla sicurezza informatica per utenti privati e aziende. Più di 60.000 aziende e milioni di utenti si affidano alle innovative soluzioni di machine learning di Malwarebyte e ai suoi ricercatori di sicurezza per prevenire le minacce emergenti ed eliminare il malware che le soluzioni di sicurezza antiquate non riescono a cogliere. Visita www.malwarebytes.com per ulteriori informazioni.