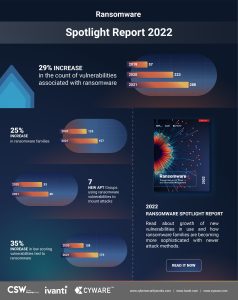

Gli hacker prendono sempre più di mira le vulnerabilità zero-day e la catena di approvvigionamento. Il 29% in più di CVE associati a ransomware e il 26% in più di famiglie di ransomware rispetto allo scorso anno. Questi sono solo alcuni risultati di Ivanti Ransomware Report 2022.

Il vendor di sicurezza Ivanti ha rilasciato i risultati del Ransomware Spotlight Year End Report, condotto congiuntamente con Cyber Security Works, una CNA (Certify Numbering Authority) e Cyware. Il rapporto identifica 32 nuove famiglie di ransomware nel 2021, portando il totale a 157, un aumento complessivo del 26% su base annua. Il rapporto mostra che questi gruppi di ransomware prendono sempre più di mira le vulnerabilità senza patch. Sono anche estremamente veloci nell'armare le vulnerabilità zero-day per lanciare attacchi seri. Allo stesso tempo, stanno espandendo i loro vettori di attacco e trovando nuovi modi per compromettere le reti aziendali e innescare attacchi con conseguenze di vasta portata.

I risultati e le tendenze più importanti del rapporto

Le vulnerabilità senza patch rimangono i principali vettori di attacco utilizzati dai gruppi di ransomware.

L'analisi ha scoperto 65 nuove vulnerabilità associate al ransomware lo scorso anno. Ciò corrisponde ad un aumento del 29% rispetto all'anno precedente. Ciò porta il numero totale di vulnerabilità correlate al ransomware a 288. In modo allarmante, oltre un terzo (37%) di queste nuove vulnerabilità aggiunte erano argomenti di tendenza nel dark web e sono state ripetutamente sfruttate. Parallelamente, il 56% delle 223 vulnerabilità legacy identificate prima del 2021 era ancora sfruttato attivamente. Ciò dimostra che le organizzazioni devono stabilire le priorità e correggere le vulnerabilità prese di mira dai gruppi ransomware, siano esse vulnerabilità identificate di recente o legacy.

I gruppi ransomware stanno già individuando e sfruttando le vulnerabilità

E questo prima che quei CVE vengano aggiunti al National Vulnerability Database (NVD) e le patch siano disponibili. Le vulnerabilità QNAP (CVE-2021-28799), Sonic Wall (CVE-2021-20016), Kaseya (CVE-2021-30116) e più recentemente Apache Log4j (CVE-2021-44228) sono state utilizzate per gli attacchi anche prima che fossero pubblicate in incluso nel National Vulnerability Database (NVD). Questa tendenza pericolosa sottolinea la necessità per i fornitori di reagire rapidamente quando le vulnerabilità vengono divulgate e le patch rilasciate. Mostra anche che le aziende non possono fare affidamento solo su NVD. Pertanto, quando si assegna la priorità alle vulnerabilità da correggere, dovrebbero anche tenere d'occhio le tendenze delle vulnerabilità, gli esempi di vulnerabilità sfruttate, gli avvisi dei fornitori e gli avvisi delle agenzie di sicurezza.

I gruppi di ransomware prendono sempre più di mira le catene di approvvigionamento

Una singola violazione all'interno di una catena di approvvigionamento può aprire più strade agli attori delle minacce per dirottare l'intera distribuzione del sistema attraverso centinaia di reti di vittime. Nell'ultimo anno, gli attori delle minacce lo hanno dimostrato con successo tramite vulnerabilità in applicazioni di terze parti, prodotti proprietari e librerie open source. Ad esempio, il gruppo REvil ha preso di mira la vulnerabilità CVE-2021-30116 nel servizio di gestione remota Kaseya VSA. Per fare ciò, ha utilizzato un pacchetto di aggiornamento dannoso che ha compromesso tutte le aziende che utilizzano versioni on-premise e cloud della piattaforma VSA.

I gruppi di ransomware rendono sempre più disponibili i loro vettori di attacco come servizio

Ransomware-as-a-Service è un modello di business in cui gli sviluppatori di ransomware offrono i propri servizi, varianti, kit o codice ad altri hacker in cambio di un pagamento. Le soluzioni Exploit-as-a-Service consentono agli attori delle minacce di affittare exploit zero-day dagli sviluppatori. Inoltre, i dropper-as-a-service consentono ai principianti di diffondere malware tramite programmi. E Trojans-as-a-Service, noto anche come Malware-as-a-Service, consente a chiunque disponga di una connessione Internet di procurarsi malware personalizzato e distribuirlo nel cloud, senza necessità di installazione.

Con 157 famiglie di ransomware che sfruttano 288 vulnerabilità

Insieme a Ivanti, Cyware, fornitore di Cyber Fusion, SOAR di nuova generazione e soluzioni di intelligence sulle minacce, e Cyber Security Works hanno contribuito a crearlo. In qualità di autorità di certificazione, l'azienda è responsabile dell'assegnazione regolare di ID CVE alle vulnerabilità.

Valutazioni e raccomandazioni degli autori dello studio

Srinivas Mukkamala, vicepresidente senior dei prodotti per la sicurezza di Ivanti

“I gruppi ransomware stanno diventando più sofisticati e i loro attacchi più potenti. Questi attori delle minacce si rivolgono sempre più all'automazione per sfruttare le vulnerabilità e penetrare in profondità nelle reti compromesse. Stanno espandendo i loro obiettivi e lanciando più attacchi alle infrastrutture critiche e alle catene di approvvigionamento. La correzione tempestiva delle vulnerabilità armate richiede una combinazione di priorità delle vulnerabilità basata sul rischio e intelligence automatica delle patch. L'obiettivo deve essere quello di identificare e dare priorità alle vulnerabilità e accelerare la risoluzione".

Anuj Goel, amministratore delegato di Cyware

“Il cambiamento principale che stiamo osservando nel panorama dei ransomware è che gli aggressori stanno cercando di sovvertire processi come la distribuzione delle patch. Allo stesso tempo, cercano lacune nelle misure di protezione per penetrare nei sistemi. La scoperta di vulnerabilità deve essere affrontata con un'azione che tratti i dati di vulnerabilità come informazioni al fine di prendere decisioni di risposta rapide. Mentre i gruppi di ransomware rendono operativi i loro strumenti, metodi ed elenchi di obiettivi, è imperativo per i team SecOps automatizzare i processi per le risorse e i sistemi vulnerabili per guarire se stessi. Il rischio può essere ridotto solo rendendo operative le informazioni in tempo reale”.

Aaron Sandeen, CEO di Cyber Security Works

“Il ransomware è devastante per clienti e dipendenti in ogni settore. Nel 2022, continueremo a vedere una proliferazione di nuove vulnerabilità, tipi di exploit, gruppi APT, famiglie di ransomware e categorie CWE. Allo stesso modo, le vecchie vulnerabilità rimangono al centro dell'attenzione dei criminali. In definitiva, i leader hanno bisogno di un aiuto innovativo e proattivo per stabilire le priorità ed eliminare le minacce ransomware".

sfondo dello studio

Il Ransomware Index Spotlight Report si basa su dati provenienti da una varietà di fonti, inclusi dati proprietari di Ivanti e CSW, database delle minacce pubblicamente disponibili e team di ricerca sulle minacce e test di penetrazione. L'intero rapporto è disponibile anche per il download.

Altro su Ivanti.com

A proposito di Ivanti La forza dell'IT unificato. Ivanti collega l'IT con le operazioni di sicurezza aziendale per governare e proteggere meglio il posto di lavoro digitale. Identifichiamo le risorse IT su PC, dispositivi mobili, infrastrutture virtualizzate o nel data center, indipendentemente dal fatto che siano on-premise o nel cloud. Ivanti migliora l'erogazione dei servizi IT e riduce i rischi aziendali grazie a competenze e processi automatizzati. Utilizzando le moderne tecnologie nel magazzino e lungo l'intera catena di fornitura, Ivanti aiuta le aziende a migliorare la loro capacità di consegna, senza cambiare i sistemi di back-end.