Aqua Security lancia il nuovo rapporto sulle minacce nativo del cloud 2022. Il malware di cryptomining è ancora il numero uno, ma backdoor e worm rappresentano già più della metà di tutti gli attacchi. Gli aggressori prendono sempre più di mira Kubernetes e la catena di fornitura del software.

Aqua Security, leader nella sicurezza nativa del cloud, ha pubblicato il suo rapporto sulle minacce cloud native del 2022: monitoraggio della catena di fornitura del software e studio sugli attacchi e le tecniche di Kubernetes. Lo studio è stato preparato dal Team Nautilus, l'unità di ricerca di Aqua Security specializzata nella tecnologia nativa del cloud, e mira a fornire approfondimenti sulle tendenze e insegnamenti chiave per i professionisti sul panorama delle minacce native del cloud.

Tra le altre cose, l'indagine ha rivelato che gli aggressori utilizzano sempre più nuove tattiche, tecniche e processi per colpire in modo specifico gli ambienti cloud-native. Inoltre, gli aggressori utilizzano sempre più componenti di attacco multipli e rivolgono sempre più la loro attenzione a Kubernetes e alla catena di fornitura del software.

Più che il cryptomining in mente

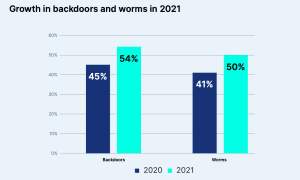

Mentre i cryptominer erano ancora il malware osservato più di frequente, il Team Nautilus ha scoperto un uso crescente di backdoor, rootkit e ladri di credenziali con una frequenza crescente. Questi sono segni che gli intrusi hanno in mente qualcosa di più del cryptomining. Nel 54% degli attacchi sono state trovate backdoor, che consentono a un malintenzionato di accedere in remoto a un sistema e rimanere nell'ambiente compromesso. Si trattava del 9% in più rispetto allo stesso sondaggio del 2020. Inoltre, metà delle immagini di container dannosi analizzate dai ricercatori (51%) conteneva worm, consentendo agli aggressori di aumentare la portata del loro attacco con il minimo sforzo.

Anche qui si è registrato un significativo incremento del 10 per cento rispetto al 2020. In particolare, gli attori delle minacce hanno anche esteso i propri obiettivi agli ambienti CI/CD e Kubernetes. Nel 2021, il 19% delle immagini di container dannose analizzate ha preso di mira Kubernetes, inclusi kubelet e server API, con un aumento del 9% rispetto all'anno precedente.

Altri importanti risultati dello studio

- La proporzione e la varietà degli attacchi osservati a Kubernetes è aumentata, il che include un'adozione più ampia dell'armamento degli strumenti dell'interfaccia utente di Kubernetes.

- Gli attacchi alla catena di approvvigionamento costituiscono il 14% del campione specifico di immagini dalle librerie di immagini pubbliche. Ciò dimostra che questi attacchi continuano a essere un metodo efficace per attaccare gli ambienti cloud-native.

- La vulnerabilità zero-day di Log4j è stata immediatamente sfruttata in natura. Il team Nautilus ha scoperto diverse tecniche dannose tra cui malware noto, esecuzione senza file, esecuzioni di shell inverse e file scaricati dalla memoria ed eseguiti. Ciò evidenzia la necessità di una protezione in fase di esecuzione.

- I ricercatori hanno osservato gli attacchi honeypot di TeamTNT anche dopo che il gruppo ha annunciato il suo ritiro nel dicembre 2021. Tuttavia, non sono state utilizzate nuove tattiche, quindi non è chiaro se il gruppo sia ancora attivo o se gli attacchi in corso abbiano avuto origine da un'infrastruttura di attacco automatizzata. Indipendentemente da ciò, i team aziendali dovrebbero continuare ad adottare misure preventive contro queste minacce.

Viene utilizzata la soluzione sandbox per container DTA

🔎 Backdoor e worm sono in aumento: gli aggressori hanno in mente qualcosa di più del cryptomining (Immagine: Aqua Security)

Il team di Aqua, Nautilus, ha utilizzato gli honeypot per ricercare gli attacchi in natura. Per analizzare gli attacchi della supply chain alle applicazioni native del cloud, il team ha esaminato immagini e pacchetti da registri e repository pubblici, come DockerHub, NPM e Python Package Index. Il Team Nautilus ha utilizzato il prodotto DTA (Dynamic Threat Analysis) di Aqua per analizzare ogni attacco. Aqua DTA è la prima soluzione sandbox per container del settore che valuta dinamicamente il comportamento delle immagini dei container per determinare se ospitano malware nascosti. Ciò consente alle organizzazioni di identificare e mitigare gli attacchi che gli scanner di malware statici non sono in grado di rilevare.

"I risultati di questo studio sottolineano il fatto che gli ambienti nativi del cloud sono ora un bersaglio per gli aggressori e che le tecniche sono in continua evoluzione", ha affermato Assaf Morag, Threat Intelligence e Data Analyst Lead presso il Team Nautilus di Aqua. “L'ampia superficie di attacco di un cluster Kubernetes attira gli attori delle minacce e, una volta all'interno, cercano bersagli facili da attaccare.

Il punto chiave di questo rapporto è che gli aggressori sono più attivi che mai, prendendo di mira le vulnerabilità nelle applicazioni, nell'open source e nella tecnologia cloud con una frequenza crescente. I professionisti della sicurezza, gli sviluppatori e i team DevOps devono cercare soluzioni di sicurezza create appositamente per il cloud-native. L'implementazione di misure di sicurezza proattive e preventive consente una maggiore sicurezza e, in ultima analisi, protegge interi ambienti".

Per garantire la sicurezza degli ambienti cloud, il team di Aqua presso Nautilus consiglia di implementare misure di sicurezza in fase di esecuzione, un approccio a più livelli alla sicurezza di Kubernetes e la scansione in fase di sviluppo. Il rapporto sulle minacce nativo del cloud 2022 di Aqua Security è disponibile per il download gratuito.

Altro su AquaSec.com

A proposito di Aqua Security Aqua Security è il più grande fornitore di sicurezza cloud native puro. Aqua offre ai suoi clienti la libertà di innovare e accelerare la loro trasformazione digitale. Aqua Platform fornisce prevenzione, rilevamento e automazione della risposta lungo tutto il ciclo di vita dell'applicazione per proteggere la supply chain, l'infrastruttura cloud e i carichi di lavoro continui, indipendentemente da dove vengono implementati.