L'uso delle macro per diffondere malware è diminuito in modo significativo: fino al 2021% tra ottobre 2022 e giugno 66. Tuttavia, gli aggressori stanno iniziando a utilizzare trucchi per aggirare la protezione.

Di solito, i criminali informatici utilizzano le macro VBA per eseguire automaticamente contenuti dannosi se un utente ha abilitato le macro nelle applicazioni di Office. Le macro XL4, invece, sono specifiche dell'applicazione Excel, ma possono anche essere utilizzate dagli aggressori come strumento per diffondere malware. Le menti dietro gli attacchi basati su macro in genere utilizzano il social engineering per convincere il destinatario che il contenuto è importante e quindi è necessario abilitare le macro per visualizzare quel contenuto.

Contenitori come ISO, LNK e RAR come trucco

"Il fatto che i criminali informatici stiano sempre più abbandonando la distribuzione diretta di allegati di file basati su macro nelle e-mail rappresenta un cambiamento significativo nel panorama delle minacce. Gli aggressori stanno invece utilizzando nuove tattiche per distribuire malware. Ci si può aspettare che l'uso crescente di tipi di file come ISO, LNK e RAR continuerà", ha commentato Sherrod DeGrippo, vicepresidente della ricerca e rilevamento delle minacce di Proofpoint.

Elusione delle funzioni di sicurezza

Microsoft blocca le macro VBA che hanno un attributo Mark-of-the-Web (MOTW). Questo attributo indica se un file proviene da Internet e si basa su ciò che è noto come Zone.Identifier. Le applicazioni Microsoft aggiungono questo attributo a determinati documenti quando vengono scaricati da Internet.

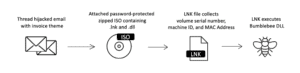

Tuttavia, i criminali informatici possono utilizzare formati di file contenitore come ISO (.iso), RAR (.rar), ZIP (.zip) e IMG (.img) per eludere questa funzione di sicurezza basata su MOTW. Una volta scaricati, i file contenitore vengono contrassegnati con l'attributo MOTW poiché sono stati scaricati da Internet, ma il documento che contengono, ad esempio un foglio di calcolo con attivazione macro, non viene contrassegnato con l'attributo. Quando il documento viene estratto, l'utente deve comunque abilitare le macro per l'esecuzione automatica del codice dannoso, ma il file system non identificherà il documento come proveniente da Internet.

È anche possibile che gli aggressori utilizzino i file contenitore per propagare direttamente un payload dannoso. A tale scopo, i file contenitore possono contenere contenuti aggiuntivi come LNK, DLL o file eseguibili (.exe) che portano all'installazione di tale payload.

Cambiamenti significativi nel panorama delle minacce

Ecco come appare la catena di attacco per distribuire il malware Bumblebee tramite ISO (immagine: prova).

La ricerca di Proofpoint ha rilevato una significativa diminuzione dei documenti abilitati per le macro inviati come allegati di posta elettronica come parte degli attacchi. Tra ottobre 2021 e giugno 2022 il loro numero è diminuito di oltre due terzi. Nello stesso periodo, il numero di campagne che utilizzano file contenitore e allegati Windows Shortcut (LNK) è aumentato di quasi il 175%.

Questo aumento è in parte dovuto al crescente utilizzo di file ISO e LNK nelle campagne informatiche. I criminali informatici li utilizzano sempre più come meccanismi di accesso iniziale, come quelli dietro gli attacchi del malware Bumblebee. L'uso dei soli file ISO è cresciuto di oltre il 2021% tra ottobre 2022 e giugno 150. In effetti, il numero di campagne che includevano file LNK è aumentato fino al 2021% da ottobre 1.675.

Altro su proofpoint.com

A proposito di Proofpoint Proofpoint, Inc. è un'azienda leader nella sicurezza informatica. L'obiettivo di Proofpoint è la protezione dei dipendenti. Perché questi significano il capitale più grande per un'azienda, ma anche il rischio più grande. Con una suite integrata di soluzioni di sicurezza informatica basate su cloud, Proofpoint aiuta le organizzazioni di tutto il mondo a bloccare le minacce mirate, proteggere i propri dati e istruire gli utenti IT aziendali sui rischi degli attacchi informatici.