Lo storage secondario L'IT deve affrontare tre sfide: complessità, longevità e sicurezza. Tre preoccupazioni, una soluzione: Managed Storage - una combinazione perfetta di hardware, software e servizi.

La grande complessità nelle aziende e nell'infrastruttura IT va contro il backup dei dati. La quantità di dati, i diversi tipi di dati e le diverse autorizzazioni significano che la complessità continua a crescere e presenta ai responsabili IT la sfida di utilizzare tutti i sistemi allo stesso modo e proteggere dagli attacchi a lungo termine dover.

Sfondo

La complessità si ripercuote anche sul tutta la vita. Quale sistema ha quale durata? Come garantire che nessun dato venga perso anche se i dati vengono migrati mentre altri sono ancora in esecuzione? Questi aspetti hanno un forte impatto sul backup dei dati.

Lo storage gestito è la perfetta interazione di hardware, software e servizi da un'unica fonte, un'unica cosa semplificazione generato quello longevità aumentato ed esplicitamente dal Sicurezza si occupa.

Sfida 1: Complessità

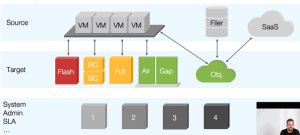

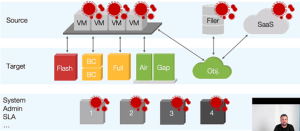

Fonti come macchine virtuali, filer, SaaS, dispositivi mobili e postazioni di lavoro (remote) devono essere protette da un lato e rappresentare un rischio per la sicurezza dei dati dall'altro.La complessità delle diverse aree richiede una considerazione precisa e individuale del sistemi per identificare lattina, quale dispositivo ha bisogno di quale sicurezza , quale software può essere utilizzato per questo. Inoltre, molte aziende lavorano ancora con soluzioni software diverse perché, ad esempio, le vecchie soluzioni di backup non sono ancora state integrate nelle nuove soluzioni o non possono più essere mappate.

Viene eseguito il backup su diverse aree di destinazione, come l'archiviazione su disco, l'archiviazione su disco di rete, l'archiviazione su disco locale, i dischi USB o l'archiviazione cloud. IL La quantità di dati aumenta enormemente e, a seconda dei requisiti prestazionali, anche la complessità. Con qualsiasi hardware disponibile, entra in gioco un altro SLA con contratti di manutenzione e interfacce utente che devono essere utilizzate e aggiornate.

Sfida 2: longevità

Nell'area dell'archiviazione a lungo termine (a prova di controllo), c'è un altro punto nell'area di archiviazione secondaria: la longevità. I dati a prova di audit con requisiti legali devono essere archiviati in modo dimostrabile e immutabile. Per non doverli migrare regolarmente e spostarli avanti e indietro tra i sistemi di storage, è necessario uno storage, quello garanzia di manutenzione più lunga rispetto ai classici tre o cinque anni.

Oltre alla longevità, le soluzioni software speciali richiedono un'interfaccia che possa funzionare a lungo e che supporti sia i vecchi che i nuovi sistemi e li mantenga sicuri. Anche permanente Aggiornamenti di sistema, affrontare le vulnerabilità e le preoccupazioni relative alla sicurezza è fondamentale.

Longevità non significa solo un sistema aspettato a lungo può essere. Significa anche che il software continua a vivere hardware rimane disponibile con una garanzia di sostituzione e il sistema si prende cura di se stesso. Previene la perdita di dati e garantisce la propria longevità stessa, possibilmente anche con un "worming" opzionale. Longevità significa anche che il sistema si espande e si muove con l'azienda essere ridimensionato può, e che il Sicurezza costantemente migliorata può essere.

Sfida 3: Sicurezza

La sicurezza diminuisce man mano che cresce complessità del sistema. Più dispositivi vengono utilizzati, più sistemi vengono eseguiti in parallelo, più superfici di attacco o potenziale di attacco ha la soluzione complessiva, e ovviamente a scapito della sicurezza.

Come si può vedere nell'immagine di esempio, ogni fonte può essere attaccata. Accoppiato con diversi componenti hardware, versioni software, sistemi operativi e lacune di sicurezza, il vulnerabilità del sistema complessivo in modo esponenziale. Anche gli stati SLA, amministrazione e manutenzione svolgono un ruolo importante in questo caso. Maggiore è la complessità, maggiore è la vulnerabilità del sistema.

Importante: Il 59% degli attacchi IT prende di mira anche il cloud. Gli attacchi e i ransomware spesso si concentrano prima sul backup e poi crittografano il resto.Gli aggressori possono anche rimuovere tutti i pilastri nel cloud storage e crittografarlo.

Il sistema Silent Bricks come soluzione di archiviazione gestita:

FAST LTA offre con i Silent Bricks un sistema che semplificazione generato quello longevità aumentato ed esplicitamente dal Sicurezza si occupa. Questo è implementato dal nostro archiviazione gestita, l'interazione di hardware, software e servizio.

Qui il software è adattato all'hardware e l'hardware è adattato alla rispettiva applicazione. FAST LTA segue l'approccio della longevità: tutti i componenti hardware sono realizzati da FAST LTA progettato, prodotto e fabbricato internamente. In questo modo si può garantire la fornitura di tutti i componenti hardware e la manutenzione in qualsiasi momento, anche per impianti funzionanti da dieci anni o più.

il pensiero di servizio resta in attesa FAST LTA con al primo posto. A differenza di altri fornitori, la relazione con il cliente inizia con FAST LTA solo realmente dopo la vendita dell'impianto, perché da quel momento subentriamo noi responsabilità e servizio per il prodotto. Questo è possibile solo perché hardware, software e assistenza provengono da un'unica fonte. Le nostre soluzioni sono innovative e moderne, riducono la complessità complessiva dello storage e sono auto-monitorate.

Archiviazione gestita spiegata in dettaglio? René Weber lo fa per te. Guardati basta guardare il video.

Oppure conosci di persona il Silent Brick System. Nel nostro webinar gratuito L'IT Manager Thorsten Staude presenterà in dettaglio l'esclusiva soluzione di backup con tutti i possibili utilizzi.

Altro su FASTLTA.com

Über FAST LTA Ltd. FAST LTA è lo specialista per sistemi di storage secondari ea lungo termine sicuri. La combinazione di hardware durevole e a bassa manutenzione, software integrato per il backup dei dati e contratti di manutenzione in loco con una durata fino a 10 anni garantisce l'archiviazione a lungo termine e conveniente dei dati da applicazioni di archiviazione e backup. Sviluppi interni come la codifica di cancellazione locale, la sigillatura tramite hardware WORM e la gestione efficiente dell'energia aiutano i clienti di medie dimensioni a proteggersi dalla perdita di dati tramite attacchi ransomware e configurazione errata e a soddisfare i requisiti normativi e legali (GDPR). Le soluzioni del fornitore di Monaco si sono dimostrate valide in migliaia di installazioni nel settore sanitario, della pubblica amministrazione, del cinema/TV/video e dell'industria.