Anche se il temuto sfruttamento di massa della vulnerabilità Log4j/Log4Shell non si è ancora verificato, il bug sarà un bersaglio di attacchi per gli anni a venire, secondo Chester Wisniewski, Principal Research Scientist di Sophos. Finora non c'è stato un grande terremoto Log4j / Log4Shell - una scoperta dello stato forense.

I team di esperti di Sophos hanno analizzato in modo forense gli eventi relativi alla vulnerabilità Log4Shell sin dalla sua scoperta nel dicembre 2021 e primo saldo pull - inclusa una previsione futura del Principal Research Scientist Chester Wisniewski e vari grafici che mostrano lo sfruttamento della vulnerabilità. In sintesi: la grande crisi dovuta allo sfruttamento di massa da parte dei criminali informatici non si è ancora concretizzata, sebbene ciò fosse temuto in tutto il settore. Tuttavia, l'assenza degli effetti previsti e devastanti non significa il via libera. Perché il bug Log4Shell, che è profondamente nascosto in molte applicazioni e prodotti digitali, può probabilmente essere un obiettivo per i criminali informatici per gli anni a venire.

Agire rapidamente ha evitato il peggio

Gli esperti di Sophos ritengono che gli attacchi diretti e di massa alla vulnerabilità Log4Shell siano stati finora contenuti con successo, soprattutto attraverso l'azione attiva di tutti i soggetti coinvolti. La portata della vulnerabilità ha unito con successo la comunità digitale e della sicurezza. L'azione collaborativa non è nuova, era già il caso del bug Y2000K nel 2 e sembra aver fatto una grande differenza anche qui. Nel momento in cui sono emersi i dettagli della vulnerabilità Log4j, i servizi cloud, i fornitori di software e le aziende più grandi e importanti del mondo hanno agito per stare alla larga dall'iceberg e prevenire una catastrofe. Ciò è stato reso possibile anche dall'intelligenza collettiva e dalla guida pratica della comunità della sicurezza.

Dispersione di massa limitata

Il Sophos Managed Threat Response Team (MTR) ha rilevato che mentre sono stati rilevati molti scan e tentativi di sfruttare l'exploit Log4Shell, pochi clienti MTR avevano effettivamente riscontrato tentativi di intrusione tramite Log2022j all'inizio di gennaio 4. Una spiegazione potrebbe essere la necessità di adattare l'attacco a ciascuna applicazione che contiene il codice Apache Log4J vulnerabile.

Pertanto, le applicazioni ampiamente utilizzate che contengono la vulnerabilità vengono sfruttate in modo automatizzato in misura maggiore rispetto ad altre. Un esempio di ciò è VMware Horizon: è qui che si è verificata la prima violazione osservata da Sophos MTR tramite la vulnerabilità Log4Shell.

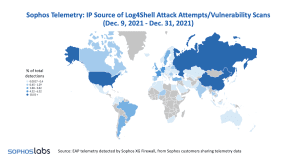

La pesante ponderazione di Stati Uniti e Germania nei dati di origine IP riflette probabilmente i grandi data center (Immagine: Sophos).

Cambiamenti significativi nella geotelemetria

La telemetria di Sophos Geo da quando la vulnerabilità è stata scoperta nelle prime due settimane di gennaio 2022 mostra interessanti variazioni nelle fonti dei tentativi di attacco e delle scansioni. La mappa del dicembre 2021 chiarisce che le regioni come Stati Uniti, Russia, Cina, Europa occidentale e America Latina sono più colpite. La forte ponderazione degli Stati Uniti e della Germania nei dati di origine IP geografici riflette probabilmente i grandi data center situati lì, come Amazon, Microsoft e Google.

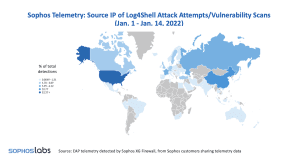

Il quadro della situazione in Log4j e il numero di incidenti rilevati cambieranno radicalmente all'inizio del 2022 (Immagine: Sophos).

Il quadro situazionale di Log4j e il numero di incidenti rilevati cambieranno radicalmente all'inizio del 2022. (Immagine: Sophos) Questo quadro situazionale e il numero di incidenti identificati cambieranno radicalmente all'inizio del 2022. La differenza più evidente è che il predominio iniziale di Russia e Cina sembra essere diminuito a gennaio. Secondo i risultati di Sophos, ciò riflette un'apparente diminuzione dei tentativi di attacco da parte di un piccolo numero di crittoanalisti altamente aggressivi in queste regioni.

Una conclusione da Sophos

I team di esperti di Sophos ritengono che i tentativi di sfruttare la vulnerabilità Log4Shell continueranno probabilmente per anni a venire e saranno un obiettivo popolare per i penetration tester e per gli stati nazionali e i loro autori di minacce. L'urgenza di scoprire dove potrebbe essersi verificata la vulnerabilità nella propria rete e applicare patch alle applicazioni appropriate rimane quindi l'obiettivo più importante.

Maggiori informazioni su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.