Gli esperti di Bitdefender Labs riportano una prima valutazione di Log4j e Log4Shell: gli hacker sono alla ricerca intensiva di vulnerabilità. L'offuscamento dell'accesso agli endpoint reali da parte di Tor rende la Germania l'apparente paese di origine numero uno degli attacchi. Bitdefender ha contato 36.000 accessi agli honeypot in sette giorni.

La vulnerabilità Log4Shell è stata attivamente sfruttata da Apache sin dalla sua divulgazione il 9 dicembre 2021 come CVE-2021-44228. I risultati sono sorprendenti. La maggior parte dei tentativi di attacco sembra provenire da paesi industrializzati occidentali come Germania, Stati Uniti e Paesi Bassi, ma a quanto pare nascondono parzialmente la loro origine dietro i nodi di uscita della rete Tor. Ciò suggerisce che gli aggressori stiano effettivamente operando da altri paesi. Quasi una vittima su due nel mondo è negli Stati Uniti. Questo è il risultato dell'analisi dei dati degli honeypot di Bitdefender Labs e della telemetria di Bitdefender di diverse centinaia di milioni di endpoint dal 100 al 9 dicembre. Bitdefender sta attualmente notando un alto livello di interesse per le nuove opzioni di attacco sul dark web.

Continua situazione di minaccia dinamica e scena hacker attiva

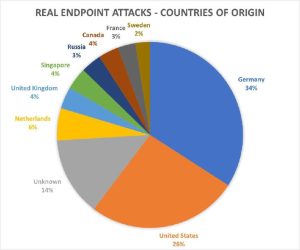

Paesi di origine degli attacchi Log4Shell su endpoint reali - Dati di telemetria di Bitdefender (Immagine: Bitdefender).

Poiché ci vorranno mesi per correggere le vulnerabilità o persino comprendere la portata della minaccia, gli hacker hanno ora un'ampia finestra di opportunità per sfruttare la vulnerabilità. Bitdefender Labs non ha ancora scoperto alcuna attività da parte di noti gruppi di ransomware come servizio o sostenitori di APT. Ma molti sono alla ricerca di modi per entrare in rete ora in modo da poter agire in seguito. Bitdefender presuppone che gli aggressori professionisti utilizzeranno questa vulnerabilità come primo veicolo per i loro attacchi a lungo termine su obiettivi altamente rilevanti. Successivamente, chiuderanno segretamente il punto degli scacchi per escludere altri aggressori e nascondere la loro intrusione dalla scansione della difesa. Gli attacchi arriveranno quando la tempesta si sarà diradata. Gli aggressori probabilmente aspetteranno fino a Natale o all'inizio dell'anno con i loro attacchi effettivi.

Da dove arrivano gli attacchi?

Secondo i dati di telemetria, la maggior parte degli attacchi agli endpoint reali sembra provenire dalla Germania al 34%, davanti agli Stati Uniti al 26% (Figura 1). Qui, tuttavia, deve essere preso in considerazione l'occultamento del luogo di origine tramite la rete Tor.

Un quadro diverso emerge dai 36.000 attacchi honeypot contati negli ultimi sette giorni: qui, gli attacchi provengono più frequentemente dagli Stati Uniti (21%). Seguono India (20%), Germania e Hong Kong con il 12% ciascuna, seguite da vicino da Cina (10%) e Russia (9%) (Figura 2).

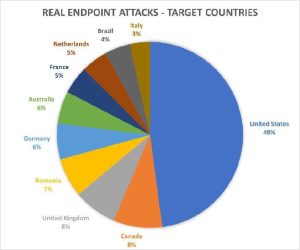

Secondo la telemetria di Bitdefender, quasi una rete su due attaccata si trova negli Stati Uniti (48%), seguiti da Canada e Regno Unito (8% ciascuno) e Romania (7%). La Germania è qui al quinto posto con il 6%. (Figura 3).

Offuscamento dell'origine per attacchi a endpoint reali

Obiettivi degli aggressori – Endpoint reali – Dati di telemetria di Bitdefender (Immagine: Bitdefender).

L'alto tasso di attacchi agli endpoint reali nella telemetria di Bitdefender, che si dice provenga dalla Germania e dalle nazioni industrializzate occidentali, non deriva dal motivo inizialmente sospettato che le macchine virtuali dei data center Infrastructure-as-a-Service che sono state configurate una volta sono il punto di partenza. Solo una piccola percentuale di attacchi ha un indirizzo di origine che punta a fornitori di servizi cloud come AWS, Azure o Google Cloud Platform (GCP). Tuttavia, oltre il 50% degli IP di origine potrebbe essere assegnato a nodi di uscita della rete Tor (router a cipolla). Quindi gli hacker utilizzano una rete di tunnel virtuali per nascondere la loro identità e origine. Quando instradano i loro attacchi, scelgono come punto di partenza le macchine più vicine alle loro vittime bersaglio.

La minaccia è presa sul serio

Fortunatamente, l'analisi ha anche fornito prove di quanto diligentemente e diligentemente le aziende controllino il proprio IT e prendano sul serio la minaccia. Nella fase precedente all'analisi della telemetria, gli esperti hanno filtrato circa il 75% degli attacchi agli endpoint apparentemente lanciati dai responsabili IT per verificare la presenza di vulnerabilità nel proprio sistema.

Bitdefender protegge dalla vulnerabilità

I prodotti e i servizi di Bitdefender sono protetti dalla vulnerabilità. Puoi trovare informazioni in merito online su Bitdefender.

Altro su Bitdefender.com

Informazioni su Bitdefender Bitdefender è un leader globale nelle soluzioni di sicurezza informatica e nel software antivirus, proteggendo oltre 500 milioni di sistemi in più di 150 paesi. Dalla sua fondazione nel 2001, le innovazioni dell'azienda hanno regolarmente fornito eccellenti prodotti di sicurezza e protezione intelligente per dispositivi, reti e servizi cloud per clienti privati e aziende. In qualità di fornitore preferito, la tecnologia Bitdefender si trova nel 38% delle soluzioni di sicurezza implementate nel mondo ed è affidabile e riconosciuta da professionisti del settore, produttori e clienti. www.bitdefender.de