Il gruppo APT a guida iraniana Charming Kitten (alias Mint Sandstorm) è dietro la nuova campagna di malware BellaCiao che prende di mira organizzazioni negli Stati Uniti, in Europa, Israele, Turchia e India. Novità dell'attacco: il malware viene utilizzato come hard code.

Nel suo rapporto attuale, Bitdefender Labs analizza i metodi di attacco della nuova campagna di malware attiva BellaCiao. Il noto gruppo iraniano Charming Kitten lo utilizza inizialmente per cercare le vulnerabilità in modo opportunistico e automatizzato prima di lanciare attacchi malware altamente sofisticati che sono adattati individualmente alle singole vittime. Quindi attaccano gli obiettivi utilizzando una nuova infrastruttura di comando e controllo (CC). Gli hacker possono sfruttare le funzionalità backdoor e dropper per codificare qualsiasi malware di spionaggio, furto di dati o ransomware invece di scaricarlo. I primi sviluppatori del malware hanno soprannominato la loro campagna di attacco BellaCiao.

Charming Kitten sostenuto dallo stato iraniano

Charming Kitten (noto anche con i nomi APT35/APT42, Mint Sandstorm/PHOSPHORUS, ITG18, UNC788, Yellow Garuda o TA453) è un gruppo APT sostenuto dallo stato iraniano affiliato all'Esercito dei Guardiani della Rivoluzione Islamica (Guardia Rivoluzionaria). Charming Kitten è noto tra gli esperti di sicurezza IT dal 2014 per aver preso di mira l'opposizione politica, attivisti, giornalisti e singoli attori anti-regime. Il gruppo si è affidato principalmente all'ingegneria sociale o allo spear phishing per questo, ma ha utilizzato anche metodi di attacco sofisticati come impersonare noti ricercatori o attivisti. Dal 2021, le Guardie rivoluzionarie e i gruppi APT associati sono diventati sempre più aggressivi.

Nuovo passaggio: malware come hard code

Con BellaCiao, i membri del gruppo Charming Kitten utilizzano un nuovo modo di eseguire i loro comandi dal server CC all'endpoint esistente. Per fare ciò, BellaCiao chiede ai sistemi interessati di avviare una richiesta DNS per loro conto ogni 24 ore. Il server DNS controllato dagli hacker invia quindi un indirizzo IP risolto che corrisponde quasi all'effettivo indirizzo IP pubblico. Il server di comando e controllo invia i suoi comandi tramite una stringa codificata invece dei tradizionali download. L'ulteriore azione del malware è mascherata da un processo informatico legittimo.

La stringa è impostata individualmente per ogni compagnia attaccata secondo lo schema:

<2 lettere maiuscole casuali><3 lettere minuscole casuali> .

Tutti i campioni osservati da Bitdefender includono percorsi .pdb. PDB (Program DataBase) è un formato di file per Microsoft Visual Studio e memorizza informazioni di debug su un eseguibile o un file DLL. I percorsi contengono poi le informazioni per gli attacchi a ogni singolo cliente, ordinate per Paese.

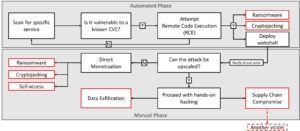

Attacchi ibridi: dall'opportunismo automatizzato agli attacchi manuali mirati. Con BellaCiao, gli hacker utilizzano un attacco malware mirato basato su attacchi opportunistici.

Sempre alla ricerca di vulnerabilità remote

Gli hacker APT motivati commercialmente o supportati dallo stato come Charming Kitten sono attualmente sempre più alla ricerca di vulnerabilità Remote Code Execution (RCE), preferibilmente quelle per le quali un PoC è già noto pubblicamente. Basandosi su questo, vogliono attaccare il maggior numero possibile di aziende utilizzando metodi opportunistici. Scoprono sistemi vulnerabili con scansioni automatiche e li compromettono con un payload dannoso utilizzando una tattica spray-and-pray. Di solito ne vale la pena: anche se i produttori di software pubblicano una patch contro la vulnerabilità, in media decine di migliaia di sistemi in tutto il mondo rimangono senza patch e quindi vulnerabili. Successivamente, gli aggressori implementano una webshell.

La persistente intrusione nella rete della vittima è seguita da attacchi mirati, in questo caso con BellaCiao. A volte possono trascorrere settimane o mesi tra l'inizio opportunistico e l'effettiva esecuzione di un attacco. Ne sono interessate aziende di ogni settore e di diverse dimensioni.

Microsoft Defender può quindi essere disattivato

🔎 Attacchi ibridi: gli hacker orientati all'economia e sostenuti dallo stato cercano prima automaticamente e opportunisticamente il maggior numero possibile di vittime, che poi attaccano manualmente e in modo mirato (Immagine: Bitdefender).

Gli aggressori possono quindi eseguire numerose azioni, come la disattivazione di Microsoft Defender o il furto di informazioni sulla password. Una variante di BellaCiao implementa lo strumento della riga di comando Plink per una connessione proxy inversa al server di comando e controllo. Di conseguenza, gli hacker possono utilizzare PowerShell per eseguire comandi e script, caricare o scaricare file o chiudere un server Web. Gli esperti di Bitdefender prevedono anche attacchi ai server Microsoft Exchange.

L'applicazione di patch coerenti alle vulnerabilità note è particolarmente consigliata come difesa contro tali attacchi ibridi. Se questi sono noti, ogni azienda dovrebbe presumere che anche gli hacker seguiranno tale suggerimento. Altrettanto importante è la riduzione della superficie di attacco, il rilevamento e la difesa proattivi, nonché l'intelligence sulle minacce basata sulla reputazione di IP, dominio e URL. Gli esperti di sicurezza in un centro operativo di sicurezza identificano gli attacchi modificati individualmente.

Altro su Bitdefender.com

Informazioni su Bitdefender Bitdefender è un leader globale nelle soluzioni di sicurezza informatica e nel software antivirus, proteggendo oltre 500 milioni di sistemi in più di 150 paesi. Dalla sua fondazione nel 2001, le innovazioni dell'azienda hanno regolarmente fornito eccellenti prodotti di sicurezza e protezione intelligente per dispositivi, reti e servizi cloud per clienti privati e aziende. In qualità di fornitore preferito, la tecnologia Bitdefender si trova nel 38% delle soluzioni di sicurezza implementate nel mondo ed è affidabile e riconosciuta da professionisti del settore, produttori e clienti. www.bitdefender.de