IoT: l'Internet of Things continua a espandersi. Non solo l'home office contribuisce a questo. L'hardware intelligente sta trovando applicazioni sempre più ampie. Ma questo aumenta anche la superficie di attacco e il rischio. Ai produttori e agli utenti viene chiesto di garantire una maggiore sicurezza.

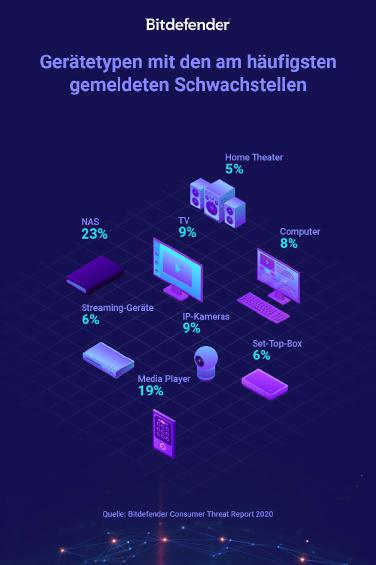

I pericoli dell'Internet of Things stanno diventando sempre più diversificati: i dipendenti accedono più frequentemente alla rete aziendale da casa, mentre allo stesso tempo utilizzano dispositivi intelligenti privatamente più spesso. Questa tendenza continua: secondo gli analisti di BERG Insight, in Europa è prevista una crescita annua del 20,2%. Questo aumenta anche i rischi. La telemetria di Bitdefender ha rilevato che il 2020% delle vulnerabilità IoT nel 23 sono state rilevate nell'archiviazione NAS, mentre il 19% è stato trovato nei lettori multimediali, il XNUMX% ciascuno nelle smart TV e nelle telecamere IP e il XNUMX% ciascuno I dispositivi di streaming e i set-top box sono stati eliminati.

I clienti dovrebbero essere in grado di utilizzare i propri dispositivi senza esitazione. Garantire ciò è compito di più attori, tra cui le associazioni di categoria, le autorità e il legislatore. Prima di tutto, tuttavia, i produttori e gli utenti stessi sono richiesti.

Specifiche per i provider: innalzare gli standard di sicurezza

- Sviluppo di soluzioni sicure: c'è ancora spazio per miglioramenti quando si tratta di sicurezza per le applicazioni IoT. Anche semplici misure possono ridurre significativamente i rischi. I pericoli spesso derivano da uno sviluppo negligente e dalla mancanza di trasparenza. Gli sviluppatori impostano account utente che non documentano e forniscono password standard. Gli utenti non ne sono a conoscenza, quindi non modificano queste impostazioni, sebbene gli account rimangano attivi con tutte le funzioni dopo essere stati attivati. Sono spesso investiti di diritti significativi. I criminali informatici cercano quindi di scoprire tali password predefinite e controllano sistematicamente le applicazioni per gli utenti corrispondenti. Per questo motivo, i produttori devono specificare tutti gli account utente, poiché questo è l'unico modo in cui gli utenti possono assegnare loro dati di accesso individuali o rimuoverli completamente. C'è anche un'altra scappatoia: quando l'installazione è in esecuzione, le applicazioni spesso inviano dati di accesso non protetti sulla rete. Anche i produttori potrebbero fare qualcosa al riguardo.

- Richiedi un comportamento sicuro: i produttori possono garantire che gli utenti siano più attenti con le proprie password. Durante la configurazione è possibile specificare che l'utente debba modificare i dati di accesso. In questo modo, forniscono con successo una maggiore protezione in modo semplice.

- Aggiornamenti di vendita: il software dovrebbe essere sempre aggiornato, in particolare con i prodotti IoT. Tuttavia, spesso è troppo complicato per gli utenti avviare gli aggiornamenti o non ci pensano. Vuoi utilizzare facilmente dispositivi e software senza dover gestire le impostazioni. I produttori dovrebbero quindi importare automaticamente gli aggiornamenti e salvare ai propri clienti fasi di lavoro non gradite.

- Utilizzare sistemi operativi standard: dovrebbero essere preferibilmente utilizzati sistemi operativi standard. I dati di telemetria di Bitdefender mostrano che i sistemi operativi proprietari sono responsabili del 96% delle falle di sicurezza rilevate. Sono utilizzati solo nel 34 percento dei dispositivi.

Altrettanto cruciale è la collaborazione tra produttore ed esperti di sicurezza. Questo è spesso il caso. Sfortunatamente, alcune aziende non hanno ancora nominato una persona di contatto per la sicurezza. Di conseguenza, le vulnerabilità non possono essere risolte così rapidamente.

Compiti per utenti privati e aziende

Lacune nei dispositivi IoT, Bitdefender Customer Threat Report 2020 (Immagine: Bitdefender).

- Attenzione ai possibili pericoli: anche gli utenti privati possono essere presi di mira dai criminali informatici. Spesso credono che la propria rete domestica non sia di alcun interesse per gli aggressori. Ma si sbagliano. Un appartamento di lusso potrebbe incoraggiare alcuni hacker a controllare la maniglia digitale della porta. E anche se gli aggressori non stanno effettivamente prendendo di mira gli utenti stessi, usano comunque scappatoie nel loro hardware per lanciare attacchi DDoS attraverso la loro rete, per esempio. Altri hacker vogliono cogliere l'opportunità di penetrare nella rete aziendale in questo modo - e forse anche senza che l'utente se ne accorga, poiché non vengono attaccati direttamente.

- I prodotti economici possono costare caro: chi acquista prodotti economici è più propenso a correre rischi maggiori. Per quanto riguarda la sicurezza, nessun marchio è spesso equipaggiato in modo inadeguato. Inoltre, spesso non dispongono di una hotline. Se è così, è difficile da raggiungere. Un dispositivo di marca di un produttore affermato di solito mantiene ciò che promette e offre un supporto migliore.

- Aggiornamento delle proprie apparecchiature IoT: i dispositivi vengono spesso utilizzati fino a quando non funzionano più. Questo può essere un problema, tuttavia, perché molti produttori progettano i loro prodotti solo per una breve durata e non per un uso a lungo termine. Ciò può anche significare che il supporto è scaduto se il dispositivo è ancora in uso o che il provider è addirittura completamente scomparso dal mercato.

- Pratica l'igiene delle password: gli utenti dovrebbero cambiare rapidamente le password fornite. Anche in seguito, dovresti cambiarli regolarmente o utilizzare un gestore di password. Le password predefinite non sono un ostacolo per i criminali informatici, che dispongono di motori di ricerca Internet attraverso i quali possono trovare dispositivi IoT direttamente e in gran numero. Le informazioni che gli hacker hanno su una persona possono essere trovate su servizi come https://dehashed.com scoprire. Offrono una rapida panoramica di una possibile compromissione dei propri dati di accesso, che è economica e sempre aggiornata.

- Tieni d'occhio la protezione dei tuoi dati: i dispositivi IoT sono fatti per trasmettere dati. Se questi dati si trovano su un server al di fuori dell'UE, ad essi si applicano linee guida sulla protezione dei dati diverse e spesso più permissive. Non bisogna mai dimenticarlo.

I produttori e gli utenti non sono gli unici responsabili quando si tratta di sicurezza IoT. Le aziende farebbero anche bene a monitorare l'accesso dei propri dipendenti alla rete aziendale se lavorano da remoto. Se il reparto IT non riesce a raggiungere gli endpoint, la protezione può essere fornita anche a livello di rete, se necessario. Allo stesso modo, le autorità e le associazioni di settore non possono più ignorare la necessità di promuovere la protezione dell'Internet delle cose.

Più che PDF su Bitdefender.com

A proposito di Kaspersky Kaspersky è una società internazionale di sicurezza informatica fondata nel 1997. La profonda competenza in materia di sicurezza e intelligence sulle minacce di Kaspersky funge da base per soluzioni e servizi di sicurezza innovativi per proteggere aziende, infrastrutture critiche, governi e consumatori in tutto il mondo. L'ampio portafoglio di sicurezza dell'azienda comprende la protezione degli endpoint leader e una gamma di soluzioni e servizi di sicurezza specializzati per difendersi da minacce informatiche complesse e in continua evoluzione. Oltre 400 milioni di utenti e 250.000 clienti aziendali sono protetti dalle tecnologie Kaspersky. Maggiori informazioni su Kaspersky su www.kaspersky.com/