Gli aggressori esterni possono utilizzare vari metodi di estorsione per rubare informazioni aziendali sensibili. È quindi anche importante considerare le minacce informatiche sconosciute su tutte le superfici di attacco. Un modo interessante: la combinazione di firme di rilevamento delle intrusioni con risposta di rilevamento della rete.

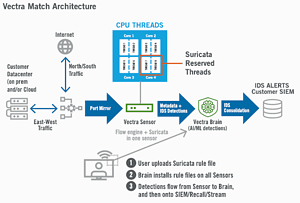

Un possibile approccio consiste nel combinare le firme di rilevamento delle intrusioni con la risposta di rilevamento della rete. Per il fornitore di sicurezza IT, questi sono specificamente Vectra Match e Vectra NDR. Con la combinazione di Vectra Match e Vectra NDR, i team IT che combattono le minacce esterne sono in grado di sapere come sono correlate le vulnerabilità della sicurezza e come si comportano gli aggressori.

beagle e cacciatore

Vectra Match prende il contesto delle firme dal rilevamento delle intrusioni, consentendo indagini e tracciamento degli attacchi particolarmente efficienti ed efficaci. Ciò significa che combinando il contesto della firma di Vectra Match e la potenza di Vectra NDR con Attack Signal Intelligence, ottieni una visione completa delle minacce note e sconosciute sulla tua rete. I team SecOps possono scoprire attacchi sofisticati attraverso la rete, compresi quelli che potrebbero aggirare un sistema di rilevamento delle intrusioni (IDS) tradizionale o un sistema di prevenzione delle intrusioni (IPS). Vectra Match fornisce le informazioni necessarie per identificare e analizzare le situazioni di attacco che entrano nell'azienda dall'edge della rete.

Combinazione dei vantaggi di Vectra Match e Vectra NDR

Vectra Match estende le capacità di Vectra NDR aggiungendo contesto alle firme di rilevamento delle intrusioni, consentendo l'indagine e la caccia alle minacce più efficienti ed efficaci. Infatti, in questo modo, Vectra Match integra Vectra NDR, migliorando così l'intero database di intelligence sulle minacce dell'azienda: vengono scoperte sia le situazioni di attacco note che quelle sconosciute e le vulnerabilità.

Vectra Match rafforza le capacità di Vectra NDR per soddisfare i requisiti di conformità (CRC) e migliorare l'operatività dello stack di sicurezza inoltrando tutti i metadati insieme al SIEM (Security Information and Event Management) installato. Vectra Match offre alle aziende una soluzione che utilizza gli strumenti esistenti (Vectra NDR) riducendo le spese per i dispositivi (ad esempio hardware fisico o sensori) quando è richiesto IDS (Intrusion Detection System) con hardware Suricata.

Se utilizzato in combinazione con l'implementazione Vectra NDR, che sfrutta l'Attack Signal Intelligence di Vectra Security, Vectra Match fornisce un approccio automatizzato e basato sul rischio per contrastare gli attacchi informatici:

Hai un momento?

Dedica qualche minuto al nostro sondaggio tra gli utenti del 2023 e contribuisci a migliorare B2B-CYBER-SECURITY.de!Devi solo rispondere a 10 domande e hai la possibilità immediata di vincere premi da Kaspersky, ESET e Bitdefender.

Qui vai direttamente al sondaggio

- Rilevamento e risposta alle minacce migliorati: Vectra Match utilizza il motore Suricata ed è quindi in grado di rilevare tutte le firme degli attacchi, le vulnerabilità e i malware noti. Ciò significa che Vectra Match può emettere un avviso per il traffico sospetto rilevato dal proprio resolver, firewall e proxy DNS (Domain Name System), in combinazione con i principali sistemi basati su AI. Combinando Vectra Match con Vectra NDR, il numero di falsi positivi viene drasticamente ridotto poiché tutto il traffico in entrata e in uscita viene attentamente monitorato e analizzato. Ciò consente di rilevare il traffico infetto quando tenta di entrare nella rete.

- Contesto ricco: Collegando Vectra Match con Vectra NDR, il team SecOps ottiene l'accesso necessario al contesto basato sulle firme, nonché AI e metadati orientati alla sicurezza per approfondimenti accurati per identificare gli attacchi. Ciò fornisce al team di sicurezza un supporto adeguato durante la caccia agli aggressori.

- Consolidamento degli strumenti: Insieme, Vectra NDR e Vectra Match insieme a Suricata forniscono una soluzione di sicurezza basata sull'intelligenza artificiale che consente ai team SecOps di scoprire vettori di attacco più noti e sconosciuti con un singolo sensore. Con Vectra, i tuoi team IT sono in grado di intraprendere azioni tempestive per identificare i punti di attacco, piuttosto che dedicare tempo prezioso all'analisi e alla gestione di diverse soluzioni di sicurezza.

A proposito di Vetra Vectra è un fornitore leader di rilevamento e risposta alle minacce per le imprese ibride e multi-cloud. La piattaforma Vectra utilizza l'intelligenza artificiale per rilevare rapidamente le minacce nel cloud pubblico, nelle applicazioni di identità e SaaS e nei data center. Solo Vectra ottimizza l'intelligenza artificiale per riconoscere i metodi degli aggressori - i TTP (tattiche, tecniche e processi) che sono alla base di tutti gli attacchi - piuttosto che semplicemente allertare su "diversi".