Gli attacchi basati sull'identità che abusano delle credenziali compromesse per accedere alle risorse rappresentano un punto cieco nelle difese della sicurezza aziendale. Ad esempio, mentre esistono soluzioni di protezione in tempo reale contro vari tipi di attacchi come malware, accesso dannoso ai dati e relativa esfiltrazione, non esiste protezione contro uno scenario in cui gli aggressori si autenticano con credenziali valide ma compromesse.

È quindi necessario un cambio di paradigma per contrastare efficacemente questi attacchi. Le identità degli utenti devono essere trattate come vettori di attacco distinti con caratteristiche e proprietà specifiche. Questo articolo esamina perché i portafogli di sicurezza esistenti falliscono contro gli attacchi basati sull'identità e quali misure possono adottare le aziende per proteggersi da queste minacce.

Panoramica dei comuni attacchi basati sull'identità

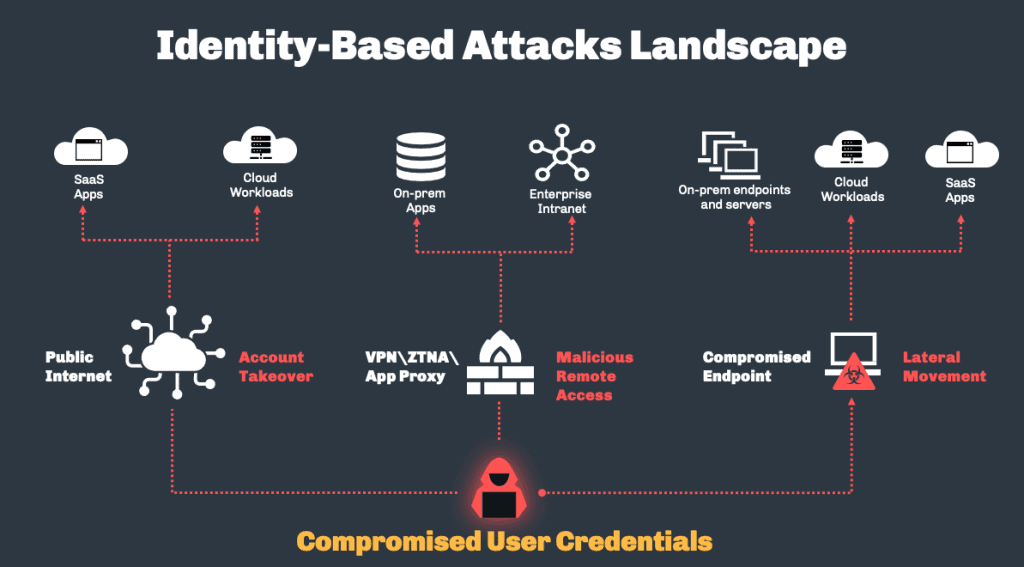

Gli attacchi basati sull'identità che utilizzano credenziali compromesse per accedere alle risorse di destinazione possono essere un atto autonomo, come la forzatura bruta di un'applicazione SaaS, oppure possono essere parte di un attacco più ampio, come il movimento laterale di un hacker nella rete locale. Il diagramma seguente riepiloga i comuni attacchi basati sull'identità che le organizzazioni incontrano in genere.

Vettore di attacco in rapida crescita

Secondo il report From Exposure to Takeover del 2020 della società di sicurezza Digital Shadows, ci sono oltre 15 miliardi di credenziali che circolano sul dark web per essere vendute. Questo numero fornisce un'indicazione dell'entità del problema che le aziende di tutto il mondo devono affrontare.

L'IBM Cost of a Data Breach Report 2021 rileva inoltre che il vettore di attacco iniziale più comune nel 2021 era la compromissione delle credenziali. Questi sono stati responsabili del 20% delle violazioni della sicurezza, mantenendo il vantaggio rispetto all'anno precedente. Inoltre, il rapporto afferma che le violazioni della sicurezza causate da credenziali rubate/compromesse hanno richiesto in media il tempo più lungo per l'identificazione (a 250 giorni) e il contenimento (91 giorni), per una durata media totale di 341 giorni . Va inoltre notato che la compromissione della posta elettronica aziendale, che secondo il rapporto è il vettore di attacco più costoso, è essenzialmente un caso speciale di credenziali compromesse.

Protezioni incoerenti e punti ciechi

Gli attacchi basati sull'identità incontrano punti deboli nel sistema di sicurezza odierno. Innanzitutto, la protezione è distribuita su diversi prodotti e team: CASB per proteggere dal primo accesso alle applicazioni SaaS, Endpoint Protection Platform (EPP) contro il movimento laterale locale, Next Generation Firewall contro connessioni remote dannose e così via. In secondo luogo, tutte queste misure di sicurezza sono intrinsecamente incapaci di fornire protezione in tempo reale contro l'autenticazione dannosa con credenziali compromesse. Il motivo è semplice: non è per questo che sono stati progettati questi prodotti.

La protezione in tempo reale è fondamentale

Il nucleo di qualsiasi protezione informatica si basa sulle seguenti capacità:

- Monitoraggio di una specifica attività all'interno dell'ambiente informatico.

- Rilevamento di comportamenti dannosi in questa attività.

- Cessazione dell'attività se rilevata come dannosa.

Il requisito di sicurezza chiave è quindi la capacità di proteggere in tempo reale, bloccando l'attività dannosa non appena viene rilevata.

Un esempio di come questo concetto può essere illustrato è con una soluzione Endpoint Protection Platform (EPP): un agente EPP è installato su una workstation o un server e può monitorare tutti i processi in esecuzione, rilevare che un processo specifico mostra un comportamento dannoso e terminare il processo interamente se necessario. La soluzione è stata sviluppata per questo. E in effetti, EPP fa un ottimo lavoro nel bloccare exploit, malware, script, macro dannose e qualsiasi minaccia che si manifesti come comportamento anomalo del processo.

Il valore essenziale dell'EPP è che è posizionato dove può fermare l'attività dannosa in tempo reale. Ciò vale anche per altri prodotti di sicurezza, ciascuno nella propria area: firewall per il traffico di rete, DLP per l'accesso ai file e altro ancora.

Protezione in tempo reale contro gli attacchi basati sull'identità

Gli attacchi basati sull'identità utilizzano credenziali compromesse per eseguire quella che sembra essere un'autenticazione legittima. Pertanto, per fornire protezione in tempo reale contro questo tipo di minaccia, non solo è necessario essere in grado di contrassegnare in modo affidabile un tentativo di autenticazione come dannoso, ma anche prevenirlo in modo proattivo. Questa attività va oltre l'ambito di qualsiasi prodotto di sicurezza classico, poiché nessuno di essi è progettato per partecipare al processo di autenticazione.

Ad esempio, se un hacker esegue un attacco di movimento laterale utilizzando PsExec per diffondersi dal computer del paziente zero a computer aggiuntivi, l'agente di una piattaforma di protezione degli endpoint può rilevare che è in esecuzione un processo PsExec. Tuttavia, l'agente non svolge alcun ruolo nel ciclo di autenticazione completo, in cui l'attaccante sulla macchina Patient Zero invia credenziali compromesse ad Active Directory per accedere a un'altra macchina. Anche se l'agente potesse rilevare che una particolare autenticazione è effettivamente dannosa, non potrebbe fare nulla al riguardo.

La protezione dell'identità in tempo reale inizia con il provider di identità

Infatti, gli unici componenti nell'ambiente odierno che possono applicare questo tipo di protezione sono gli stessi provider di identità, poiché sono al centro di tutte le attività di autenticazione. E questo vale per qualsiasi tipo di risorsa: per impedire l'acquisizione di account sulle applicazioni SaaS, è necessario utilizzare il provider di identità cloud esistente. Per impedire la diffusione automatica del ransomware, è necessario utilizzare la directory locale (nella maggior parte dei casi Active Directory).

Il problema è che nella maggior parte dei casi i provider di identità non vanno oltre la convalida della password che ricevono. Se l'attaccante sulla macchina Patient Zero tenta di accedere a un altro computer con credenziali compromesse, Active Directory non sarà in grado di rilevare che le credenziali valide fornite vengono utilizzate in modo improprio.

Ad esempio, mentre i provider di identità sono un componente chiave nel fornire protezione in tempo reale contro gli attacchi basati sull'identità, non possono fornire completamente tale protezione nella loro forma attuale.

La nuova tecnologia colma il divario di sicurezza

Unified Identity Protection è una nuova tecnologia che si integra nativamente con tutti i provider di identità esistenti per aggiungere funzionalità di analisi dei rischi e prevenzione proattiva oltre alla verifica iniziale dell'accesso da parte del provider di identità. Ogni volta che un provider di identità riceve una richiesta di accesso, questa viene inoltrata alla soluzione Unified Identity Protection per la verifica.

Recuperando questi dati da tutti i provider di identità dell'azienda, la soluzione ottiene l'attività di autenticazione completa di ogni utente su tutte le risorse. Con questi dati completi, la tecnologia può quindi analizzare il rischio di ogni tentativo di autenticazione. Sulla base dei risultati dell'analisi, un motore di rischio decide se l'utente è autorizzato o meno ad accedere alla risorsa richiesta e se deve passare attraverso l'autenticazione a più fattori. In base a ciò, il provider di identità responsabile concede o nega l'accesso all'utente. Questo approccio unificato consente di centralizzare la protezione contro qualsiasi tipo di attacco basato sull'identità.

Il punto cieco nella difesa odierna deriva dalla mentalità di considerare il movimento laterale dell'attaccante come un problema dell'endpoint, l'acquisizione dell'account SaaS come un problema di accesso SaaS e l'accesso remoto dannoso a una rete come un problema di rete. In sostanza, tuttavia, tutti questi esempi sono manifestazioni diverse di una minaccia di compromissione delle credenziali. Un problema che può essere risolto solo ponendo controlli di sicurezza dove effettivamente avvengono tentativi di autenticazione e accesso.

Altro su Silverfort.com

A proposito di Silverfort Silverfort fornisce la prima piattaforma unificata di protezione dell'identità che consolida i controlli di sicurezza IAM nelle reti aziendali e negli ambienti cloud per mitigare gli attacchi basati sull'identità. Utilizzando l'innovativa tecnologia agentless e proxyless, Silverfort si integra perfettamente con tutte le soluzioni IAM, unificando l'analisi dei rischi e i controlli di sicurezza ed estendendo la copertura ad asset che in precedenza non potevano essere protetti, come applicazioni interne e legacy, infrastruttura IT, file system, riga di comando strumenti, accesso da macchina a macchina e altro ancora.