Armis identifica e pubblica uno studio sui dispositivi OT e ICS più rischiosi nelle infrastrutture critiche. Mostra le minacce alle infrastrutture critiche nel settore manifatturiero, dei servizi pubblici e dei trasporti.

Quello di Armis Asset Intelligence e piattaforma di sicurezza I dati analizzati che monitorano più di tre miliardi di risorse hanno scoperto che i dispositivi della tecnologia operativa (OT) e dei sistemi di controllo industriale (ICS) che rappresentano il rischio maggiore per questi settori sono le workstation ingegneristiche, i server SCADA, i server di automazione, gli storici dei dati e i controllori logici programmabili ( PLC).

La definizione delle priorità e la gestione delle vulnerabilità rimangono un problema

🔎 Il rapporto identifica i primi 5 dispositivi OT e ICS più vulnerabili nell'azienda (Immagine: Armis).

La ricerca ha rilevato che le workstation tecniche hanno subito il maggior numero di tentativi di attacco nel settore negli ultimi due mesi, seguite dai server SCADA. Il 56% delle workstation tecniche ha almeno una vulnerabilità critica senza patch (vulnerabilità ed esposizioni comuni (CVE)) e il 16% è vulnerabile ad almeno un CVE pericoloso che è stato pubblicato più di 18 mesi fa.

I gruppi di continuità (UPS) sono il terzo tipo di dispositivo che ha subito più attacchi negli ultimi due mesi. Sebbene siano fondamentali per la continuità in caso di interruzione dell'alimentazione, i dati hanno mostrato che il 60% dei dispositivi UPS presenta almeno una vulnerabilità CVE senza patch con gravità critica, che, come TL Tempesta ha dimostrato potrebbe indurre i criminali informatici a danneggiare il dispositivo stesso o altre risorse ad esso collegate.

SPS: il 40 percento dei controller non ha patch

Un altro esempio sono i controllori logici programmabili (PLC), di cui il 41% ha almeno un CVE senza patch con gravità critica. Questi dispositivi legacy sono fondamentali perché un attacco potrebbe interrompere le operazioni principali. Tuttavia, la ricerca ha dimostrato che possono essere suscettibili a fattori di rischio elevato. Un esempio di ciò è l'hardware o il firmware che non è più supportato.

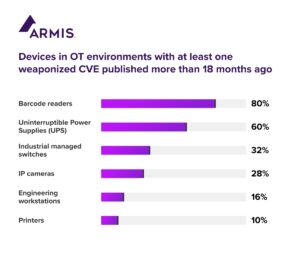

Numerosi altri dispositivi rappresentano un rischio per gli ambienti di produzione, trasporto e servizi pubblici perché avevano almeno un CVE dannoso rilasciato prima di gennaio 2022: l'85% dei lettori di codici a barre, il 32% degli switch gestiti industriali, il 28% delle telecamere IP e 10 percentuale di stampanti.

Anche le telecamere IP e le stampanti sono a rischio

🔎Anche i semplici dispositivi in azienda hanno punti deboli che vengono ripetutamente attaccati (Immagine: Armis).

In tutti i settori, le aziende OT sono caratterizzate dall'avere più siti, più linee di produzione e linee di distribuzione complesse con un gran numero di dispositivi gestiti e non gestiti sulle loro reti. In questo contesto, capire da dove proviene il rischio e quali azioni correttive sono necessarie è una sfida importante. Questo può essere un ostacolo alla gestione della vulnerabilità e fornisce un punto di ingresso per gli attori delle minacce.

"I dispositivi vulnerabili sono comuni in un ambiente ICS, quindi i professionisti devono vedere quali risorse si trovano sulla loro rete e ulteriori informazioni su ciò che tali dispositivi stanno effettivamente facendo", ha affermato Nadir Izrael, CTO e co-fondatore di Armis. "Con i dati contestuali, i team possono definire il rischio che ciascun dispositivo rappresenta per l'ambiente OT, consentendo loro di dare priorità alla correzione delle vulnerabilità critiche e/o sfruttabili per ridurre rapidamente la superficie di attacco".

È necessaria la collaborazione tra i team OT e IT

I settori con OT sono cambiati in modo significativo negli ultimi anni a causa della convergenza di OT e IT. Questa convergenza inaugura una nuova fase dell'era industriale e consente la collaborazione interdisciplinare, ma in pratica la gestione unificata di entrambi gli ambienti deve ancora avvenire. Poiché i team OT si concentrano sulla manutenzione dei sistemi di controllo industriale, sulla mitigazione dei rischi per l'OT e sulla garanzia dell'integrità generale all'interno degli ambienti operativi, le attività più correlate all'IT sono state trascurate.

Quattro dei primi cinque dispositivi a rischio eseguono sistemi operativi Windows, dimostrando che una comprensione di base del rischio delle risorse e la protezione delle risorse vulnerabili è ancora una sfida per i team IT e OT.

Rilevata ulteriore vulnerabilità del protocollo SMBv.1

Armis ha studiato i tipi di dispositivi e ha scoperto che molti di essi sono più vulnerabili alle attività dannose perché utilizzano il protocollo SMBv.1, sistemi operativi obsoleti e molte porte aperte. SMBv.1 è un protocollo obsoleto, non crittografato e complicato con vulnerabilità prese di mira nei famigerati attacchi Wannacry e NotPetya. Gli esperti di sicurezza in precedenza avevano consigliato alle aziende di smettere di utilizzare questo protocollo, ma i dati mostrano che è ancora utilizzato in questo spazio.

"Dal punto di vista organizzativo, un approccio basato sul rischio alla gestione delle vulnerabilità deve andare di pari passo con i reparti OT e IT che lavorano insieme per coordinare gli sforzi di mitigazione", afferma Izrael. “I progetti interdipartimentali aiutano a semplificare i processi e la gestione delle risorse e a migliorare la conformità e la sicurezza dei dati. Per affrontare le sfide della nuova era industriale, i professionisti della sicurezza hanno bisogno di una soluzione di sicurezza per la convergenza IT/OT che protegga tutte le risorse connesse alla rete”.

Una piattaforma che cerca tutti i dispositivi compromessi

La piattaforma Armis Unified Asset Intelligence rileva tutte le risorse connesse, mappa le comunicazioni e le relazioni tra di esse e aggiunge informazioni contestuali per comprenderne il contesto e il rischio che possono rappresentare per l'organizzazione. È progettato appositamente per proteggere gli ambienti OT e IT e può acquisire segnali significativi da centinaia di piattaforme IT e OT. Il motore di rilevamento delle minacce basato su cloud utilizza l'apprendimento automatico e l'intelligenza artificiale per rilevare quando un dispositivo funziona al di fuori del suo normale stato noto e attiva una risposta automatica per aiutare a gestire l'intera superficie di attacco.

metodologia

Armis ha calcolato il rischio dei dispositivi esaminando tutti i dispositivi sulla piattaforma Armis Asset Intelligence and Security e determinando quali tipi presentavano il fattore di rischio più elevato e/o le vulnerabilità e le esposizioni (CVE) più comuni. Inoltre, il livello di impatto aziendale e la protezione degli endpoint hanno avuto un impatto ponderato sui risultati.

Altro su Armis.com

A proposito di Armis

Armis, leader nella visibilità e sicurezza delle risorse, offre la prima piattaforma di asset intelligence unificata del settore che affronta la nuova superficie di attacco ampliata creata dalle risorse connesse. Le aziende Fortune 100 si affidano alla nostra protezione continua e in tempo reale per proteggere tutte le risorse gestite e non gestite su IT, cloud, dispositivi IoT, dispositivi medici (IoMT), tecnologia operativa (OT), sistemi di controllo industriale (ICS) e 5G visti nel contesto completo . Armis fornisce la gestione passiva delle risorse informatiche, la gestione del rischio e l'applicazione automatizzata. Armis è una società privata con sede in California.