Nella sua indagine, Sophos spiega come il liquidity mining, l'ultima mania degli investimenti in criptovaluta, venga utilizzato come piattaforma dai criminali informatici. "I meccanismi del liquidity mining, nella sua forma legittima, forniscono il perfetto camuffamento per quelle che sono essenzialmente truffe antiquate, reinventate per l'era delle criptovalute." Sean Gallagher, Senior Threat Researcher, Sophos.

Con l'articolo Liquidity Mining Scams Add Another Layer to Cryptocurrency Crime, Sophos dà il via a una serie di come i truffatori stanno sfruttando l'entusiasmo intorno al trading di criptovalute per attirare e truffare potenziali investitori.

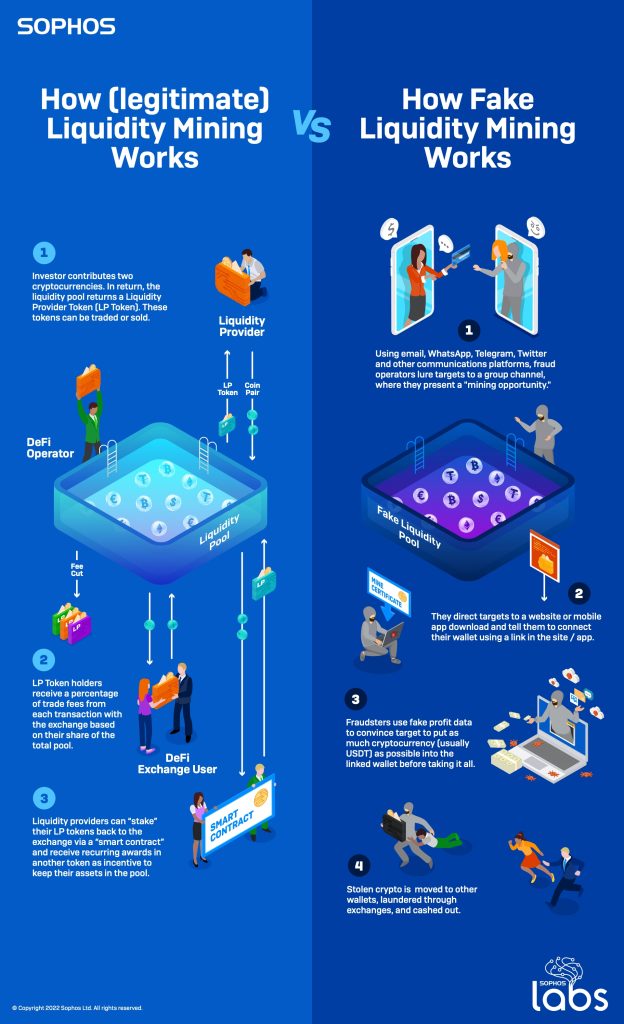

Nell'articolo, Sophos spiega come le complessità delle criptovalute e della finanza decentralizzata (DeFi) - i fondamenti del liquidity mining - creino l'ambiente ideale in cui i criminali possano mascherare e realizzare le loro nefande intenzioni. Le potenziali vittime sono abilmente prese di mira. I destinatari ricevono in modo proattivo messaggi di spam con messaggi diretti su Twitter, What's App, Telegram e altre piattaforme di social network, inizialmente chiacchierando in modo innocuo sul mining di liquidità. Passo dopo passo, i criminali intensificano la loro perfida truffa.

Il messaggio diretto ha portato a più gruppi di truffatori

Indagando sulle interazioni all'interno di un singolo messaggio diretto su Twitter, Sophos ha scoperto diversi gruppi di truffatori di mining di liquidi. "Il mining di liquidità è una forma di investimento di criptovaluta nella DeFi che, anche quando è 'legittima', è sia dubbia che complicata", ha affermato Sean Gallagher, ricercatore senior sulle minacce di Sophos. “Le strategie alla base degli investimenti stessi sono complesse e non esiste alcuna regolamentazione oltre al codice dello 'contratto intelligente' incorporato nella blockchain della rete DeFi, codice che molte persone non possono interpretare facilmente, anche se viene reso pubblico.

Inoltre, i nuovi investitori non dispongono di informazioni affidabili su come funzionano queste reti. Nonostante questi rischi, il mining di liquidità è l'ultima mania degli investimenti in criptovaluta, ma questi fattori lo rendono anche la piattaforma perfetta per i truffatori. Sfortunatamente, prevediamo che il Liquidity Mining CryptoCrime continuerà; non ha ancora raggiunto il suo apice. Sono in gioco centinaia di milioni di dollari".

Come funziona il Liquidity Mining

Il mining di liquidità legittimo consente alle reti DeFi di regolare automaticamente le negoziazioni in valute digitali come Ethereum, la criptovaluta scelta per il mining di liquidità. I contratti intelligenti integrati nella rete DeFi devono determinare rapidamente il valore relativo delle valute scambiate ed eseguire lo scambio. Poiché non esiste un pool centrale di criptovalute da cui questi scambi decentralizzati (DEX) attingono per concludere accordi, si affidano al crowdsourcing per fornire il pool di capitale di criptovaluta necessario per concludere un accordo: un pool di liquidità.

Per creare il pool di liquidità che gestisce le transazioni tra criptovalute, come Ethereum e Tether, gli investitori inseriscono nel pool il valore uguale di entrambe le criptovalute. In cambio dell'impegno di questa criptovaluta nel pool, gli investitori ricevono un compenso basato su una percentuale delle commissioni di negoziazione associate al protocollo DeFi.

Gli investitori riceveranno anche token del pool di liquidità (token LP) che rappresentano la loro quota del pool. Questi token possono essere "hedged" o collegati allo scambio, legando ulteriormente il contributo originale e dando dividendi all'investitore sotto forma di un'altra criptovaluta associata al progetto DeFi. Il valore di questi token di ricompensa può variare notevolmente.

La truffa è vecchia

"I meccanismi del mining di liquidità, nella sua forma legittima, forniscono il perfetto camuffamento per quelle che sono essenzialmente truffe vecchio stile reinventate per l'era delle criptovalute", afferma Sean Gallagher. “Come i tradizionali schemi Ponzi, gli schemi di mining di liquidità criminale danno agli obiettivi l'illusione di poter ritirare i propri fondi in qualsiasi momento e persino consentire loro di effettuare prelievi anticipati. Tuttavia, le bande di truffa spingono costantemente gli obiettivi a continuare a investire e "investire in grande" mascherando le operazioni reali con applicazioni false, rapporti di guadagni falsi e promesse di pagamenti redditizi.

In realtà, i truffatori hanno preso il controllo dei portafogli di criptovaluta dei loro obiettivi e ritirano la valuta quando vogliono. A poco a poco, i truffatori svuotano i portafogli continuando a rassicurare i bersagli che va tutto bene prima di interrompere la comunicazione”.

I truffatori svuotano i loro portafogli

Sophos non prevede che, nonostante il recente crollo delle criptovalute e l'attuale volatilità, il mining di liquidità complessivo sarà ostacolato dal ritorno di Tether vicino alla parità e dalla ripresa di altre criptovalute. "L'economia criminale è ancora alimentata dalla criptovaluta e c'è abbastanza interesse per la criptovaluta da mantenere a galla il mining di liquidità e truffe simili", ha affermato Sean Gallagher.

Maggiori informazioni su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.