Emotet apre nuovamente nuovi orizzonti e infetta i documenti di Microsoft OneNote. Il taccuino digitale, diffuso nelle aziende, rappresenta quindi un pericolo per molti utenti.

Infatti, dalla scorsa estate, Microsoft ha lanciato la sua iniziativa per bloccare automaticamente le macro dai documenti scaricati. Ciò ha costretto i criminali a riconsiderare il modo in cui vogliono diffondere malware tramite spam. Un cambiamento notevole è stato l'uso dei documenti Microsoft OneNote da parte di molte altre bande criminali. Ora tocca a Emotet seguire questa strategia.

Documenti OneNote pericolosi

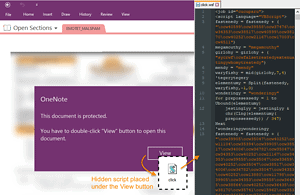

Il file OneNote è semplice ma efficace per gli utenti di ingegneria sociale con una falsa notifica che indica che il documento è protetto. Quando istruiscono le vittime a fare clic sul pulsante "Mostra", le vittime inavvertitamente fanno invece doppio clic su un file di script incorporato.

- Ciò attiva il motore di script di Windows (wscript.exe) ed esegue i comandi

- Lo script fortemente offuscato recupera il payload binario di Emotet da un sito remoto

- Il file viene salvato come DLL ed eseguito tramite regsvr32.exe

- Una volta installato sul sistema, Emotet comunica quindi con i suoi server di comando e controllo per ulteriori istruzioni.

Mentre Emotet aumenta la sua distribuzione di spam malware, gli utenti dovrebbero prestare particolare attenzione a questa minaccia. I clienti di Malwarebytes sono protetti da questa minaccia a più livelli all'interno della loro catena di attacco, inclusa la protezione Web e il blocco del malware.

Emotet continua ad apparire

Sebbene Emotet sia stato in vacanza, in pensione e persino chiuso dalle autorità in precedenza, continua a rappresentare una seria minaccia e dimostra l'efficacia degli attacchi di social engineering. Mentre le macro potrebbero presto essere un ricordo del passato, gli aggressori possono utilizzare una varietà di applicazioni aziendali popolari per raggiungere il loro obiettivo finale e ottenere un punto d'appoggio nelle reti aziendali. Un articolo di blog in lingua inglese mostra tutti i singoli passaggi della catena di attacco e quali comandi vengono utilizzati.

Altro su Malwarebytes.com

A proposito di Malwarebytes Malwarebytes protegge gli utenti domestici e le aziende da minacce pericolose, ransomware ed exploit che i programmi antivirus non rilevano. Malwarebytes sostituisce completamente altre soluzioni antivirus per scongiurare le moderne minacce alla sicurezza informatica per utenti privati e aziende. Più di 60.000 aziende e milioni di utenti si affidano alle innovative soluzioni di machine learning di Malwarebyte e ai suoi ricercatori di sicurezza per prevenire le minacce emergenti ed eliminare il malware che le soluzioni di sicurezza antiquate non riescono a cogliere. Visita www.malwarebytes.com per ulteriori informazioni.