La società di sicurezza svizzera Exeon Analytics mette in guardia dall'affidarsi solo alle soluzioni EDR (Endpoint Detection & Response) convenzionali per proteggere gli endpoint. Perché il software dell'agente non viene sempre eseguito all'endpoint, il che crea punti deboli nella rete di difesa.

Molti endpoint nelle moderne reti ibride non supportano gli agenti necessari per questo e, laddove tali agenti sono in esecuzione, possono essere compromessi e disattivati da attacchi sofisticati. Inoltre, a causa della tendenza a lavorare da casa e BYOD (porta il tuo dispositivo), i team IT e di sicurezza spesso non hanno accesso agli endpoint di proprietà dei dipendenti che potrebbero essere utilizzati anche da altri membri della famiglia.

"Le soluzioni EDR forniscono informazioni in tempo reale sugli endpoint e rilevano minacce come malware e ransomware", ha dichiarato Gregor Erismann, CCO di Exeon Analytics. “Monitorando continuamente gli endpoint, i team di sicurezza possono scoprire attività dannose, indagare sulle minacce e intraprendere le azioni appropriate per proteggere l'organizzazione. Tuttavia, poiché EDR fornisce solo visibilità sugli endpoint, permangono molte vulnerabilità e sfide, aumentando notevolmente il rischio di attacchi informatici inosservati.

Molti endpoint non sono supportati da EDR

Oltre alla possibile disabilitazione degli agenti EDR sugli endpoint, questi rischi includono anche l'abuso della tecnica di "aggancio" che EDR utilizza per monitorare i processi in esecuzione. Consente agli strumenti EDR di monitorare i programmi, rilevare attività sospette e raccogliere dati per l'analisi comportamentale. Tuttavia, gli aggressori possono utilizzare la stessa tecnica per accedere a un endpoint remoto e importare malware.

Gli endpoint non supportati da EDR includono in particolare switch e router meno recenti, ma anche un gran numero di dispositivi IoT e IIoT che possono quindi diventare gateway inosservati per malware. Un altro problema per le soluzioni EDR possono essere gli ambienti SCADA, in cui i singoli sistemi critici possono essere al di fuori del controllo dell'azienda e quindi al di fuori del perimetro di sicurezza dell'EDR.

Rilevamento e risposta della rete come soluzione alternativa

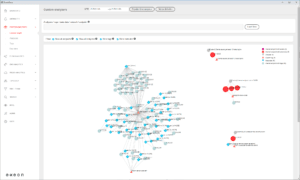

"Network Detection and Response (NDR) è un modo molto efficace per colmare falle di sicurezza come questa", afferma Erismann. “Uno dei grandi vantaggi delle soluzioni NDR basate sui dati di registro come ExeonTrace è che non possono essere disattivate dagli aggressori e quindi gli algoritmi di rilevamento non possono essere aggirati. Anche se un utente malintenzionato è in grado di compromettere il sistema EDR, l'attività sospetta verrà comunque registrata e analizzata. La combinazione di EDR e NDR crea un sistema di sicurezza completo per l'intera rete".

Inoltre, NDR non solo consente il monitoraggio del traffico di rete tra dispositivi di rete noti, ma identifica e monitora anche i dispositivi sconosciuti. Tali soluzioni sono quindi un rimedio efficace contro i pericoli dello shadow IT incontrollato. Inoltre, NDR integra anche dispositivi terminali senza agenti EDR nell'analisi della rete e quindi nella strategia di sicurezza a livello aziendale. Infine, sulla base dell'analisi dei dati di registro, il rapporto di mancato recapito riconosce anche firewall e gateway configurati in modo errato, che potrebbero altrimenti fungere anche da gateway per gli aggressori.

Non sono necessari agenti software

Poiché le soluzioni NDR come ExeonTrace non richiedono agenti, consentono la piena visibilità di tutte le connessioni di rete e dei flussi di dati. Offrono quindi una migliore panoramica dell'intera rete aziendale e di tutte le potenziali minacce al suo interno. Inoltre, la raccolta di dati basata sulla rete è significativamente più a prova di manomissione rispetto ai dati basati su agenti, il che semplifica il rispetto delle normative di conformità. Ciò vale in particolare per la digital forensics richiesta dalle autorità di controllo.

Rapporto di mancato recapito con ExeonTrace

La soluzione ExeonTrace NDR si basa sull'analisi dei dati dei log di rete e pertanto non richiede il mirroring del traffico. Gli algoritmi di ExeonTrace sono stati sviluppati appositamente per l'analisi dei metadati e pertanto non sono influenzati dall'aumento del traffico di rete crittografato. Poiché ExeonTrace non richiede alcun hardware aggiuntivo e consente l'analisi di più origini dati, comprese le applicazioni cloud native, la soluzione è particolarmente adatta per reti fortemente virtualizzate e distribuite.

Altro su Nextgen.Exeon.com

A proposito di Exeon

Exeon Analytics AG è una società cybertech svizzera specializzata nella protezione delle infrastrutture IT e OT attraverso l'analisi della sicurezza basata sull'intelligenza artificiale. La piattaforma Network Detection and Response (NDR) ExeonTrace offre alle aziende l'opportunità di monitorare le reti, rilevare immediatamente le minacce informatiche e quindi proteggere efficacemente il panorama IT della propria azienda, in modo rapido, affidabile e completamente basato su software.