Gli hacker utilizzano il trucco di phishing ZeroFont: utilizzare caratteri a punto 0 nelle e-mail per far apparire le e-mail dannose come se fossero state scansionate in modo sicuro dagli strumenti di sicurezza di Microsoft Outlook.

Le e-mail di phishing che contengono caratteri con una dimensione di 0 punti non sono del tutto nuove. Anche se in passato è stata utilizzata la cosiddetta tecnica di phishing ZeroFont, questa è la prima volta che viene documentata in questo modo. IL L'analista di ISC Sans Jan Kopriva avverte che questo trucco potrebbe fare un'enorme differenza nell'efficacia delle operazioni di phishing e gli utenti dovrebbero essere consapevoli della sua esistenza e del suo utilizzo in natura.

Ecco come funziona il phishing ZeroFont

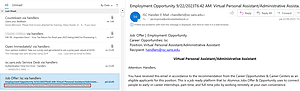

🔎 In realtà, la prima riga di testo della finestra di destra dovrebbe essere visibile sul lato sinistro sotto l'oggetto - qui inizia con "Offerta di lavoro..." Ma il testo viene visualizzato con una dimensione del carattere pari a 0 punti, il che crea un falso senso di sicurezza (Immagine: Jan Kopriva).

Il trucco sembra abbastanza semplice, ma ha un potenziale enorme: la curiosità delle persone. E funziona così: a un utente viene inviata un'e-mail con il classico contenuto di phishing. Il testo di phishing nell'e-mail è visibile e tutti i collegamenti funzionano. Tuttavia: le prime righe dell'e-mail di phishing contengono un breve testo aggiuntivo, che è stato formattato con una dimensione del carattere di 0 punti e quindi non è visibile all'uomo, ma solo alla macchina.

Ad esempio, il testo recita “Mail gscansionato e protetto da [nome azienda]Advanced Threat Protection” più una data e un'ora. La riga non è visibile all'interno dell'e-mail, ma nella rapida panoramica delle e-mail la prima riga di testo viene visualizzata sotto "Oggetto" perché la macchina può leggere 0 punti e ripete il testo qui.

L'e-mail sembra innocua a causa del phishing ZeroFont

Molti utenti ora pensano che l'e-mail sia già stata disinnescata dal filtro phishing e guardano l'e-mail. A volte cliccano anche sui link o addirittura pensano che l'e-mail sia stata contrassegnata in modo errato. Quindi il trucco ha funzionato. Il ricercatore Jan Kopriva mostra come funziona il tutto negli screenshot.

Maggiori informazioni su ISC.Sans.edu