Cybercrime 2021: il ransomware continua a dominare. Nell'attuale Sophos Threat Report 2021, gli esperti Sophos forniscono le loro valutazioni delle prossime tendenze della sicurezza IT da diverse prospettive.

Sophos presenta il suo attuale Sophos Threat Report 2021. Mostra che il ransomware, in particolare con il fenomeno dell'estorsione secondaria e il comportamento in rapida evoluzione dei criminali informatici, modellerà in modo significativo il panorama delle minacce e la sicurezza IT nel prossimo anno. Il Sophos Threat Report è stato scritto dai SophosLabs, dai cacciatori di minacce, dal team di Rapid Responses e da esperti di cloud e AI e fornisce sia una panoramica completa delle minacce alla sicurezza dell'anno passato sia una prospettiva sulle probabili minacce dell'anno a venire.

Tre importanti trend di sicurezza per il 2021

1. Il divario tra competenze e risorse dei vari attori del ransomware continua a crescere. Abili criminali ransomware perfezionano e modificano costantemente le loro tattiche, tecniche e procedure per prendere di mira organizzazioni e società più grandi con richieste di riscatto per milioni di dollari. Ad esempio, nel 2020, questa categoria di ransomware includeva Ryuk e RagnarLocker. Inoltre, gli esperti di Sophos prevedono un numero crescente di nuovi arrivati ransomware. Questi di solito funzionano con ransomware a noleggio basato su menu come Dharma, con il quale possono attaccare molti obiettivi con piccole richieste di riscatto.

Un'altra tendenza del ransomware per il 2021 è il cosiddetto "ricatto secondario". Oltre alla crittografia dei dati, gli aggressori rubano anche informazioni sensibili o riservate e minacciano di pubblicarle se i requisiti non vengono soddisfatti. Esempi popolari di questo approccio includono le famiglie di ransomware Maze, RagnerLocker, Netwalker e REvil.

Famiglie di ransomware popolari

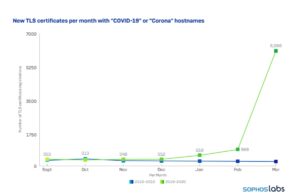

Le registrazioni di certificati TLS legate alla pandemia sono aumentate più o meno contemporaneamente alle registrazioni di domini (fonte: SophosLabs).

“Il modello di business del ransomware è dinamico e complesso. Nel 2020, in Sophos, abbiamo notato una chiara tendenza degli aggressori che differiscono per abilità e obiettivi. È stato anche evidente che gli strumenti "best-of-breed" erano e sono usati ancora e ancora contro alcune famiglie di ransomware", afferma Chester Wisniewski, ricercatore principale presso Sophos. "Alcune famiglie di ransomware come Maze sembravano scomparire, ma gli strumenti e le tecniche utilizzate in questi attacchi sono riapparsi sotto le spoglie di un nuovo ransomware come Egregor. Quindi, la scomparsa di attori noti nel mercato dei ransomware non è un segnale di cessazione del tutto, perché quando una minaccia scompare, un'altra prende rapidamente il suo posto. Per molti versi, è quasi impossibile prevedere come saranno gli attacchi ransomware in futuro. Ma è probabile che le tendenze degli attacchi discusse nel Sophos Threat Report all'inizio del 2020 continuino nel 2021".

2. Minacce quotidiane come malware inclusi caricatori e botnet, o hacker opportunisti che scambiano credenziali, continuano a rappresentare una sfida importante per i team di sicurezza IT.Questi attacchi sono progettati per raccogliere dati critici dal loro obiettivo e consegnarli a una rete di invio di comando e controllo. Lì, gli intrusi scansionano ogni dispositivo compromesso per la sua geolocalizzazione e altre informazioni di alto valore e vendono tali informazioni al miglior offerente, come un grande gruppo di ransomware. Ad esempio, quest'anno Ryuk ha utilizzato Buer Loader per distribuire ransomware alle vittime.

Qualsiasi infezione può infettare un intero sistema

“Soprattutto il malware quotidiano non dovrebbe essere liquidato come 'rumore di fondo', poiché questi attacchi con molti attacchi singoli possono addirittura intasare il sistema di avviso di sicurezza. È chiaro dalle nostre analisi che anche questi attacchi devono essere presi molto sul serio, poiché ogni singola infezione può portare all'infezione di un intero sistema. Non appena il malware viene bloccato o rimosso e il computer compromesso viene ripulito, molte persone chiudono il capitolo", afferma Wisniewski. “Tuttavia, molti potrebbero non essere consapevoli del fatto che l'attacco era probabilmente diretto a più di una macchina e che malware apparentemente facilmente bloccabili come Emotet o Buer Loader possono successivamente portare ad attacchi più avanzati come Ryuk o Netwalker. I reparti IT spesso se ne accorgono solo quando viene distribuito il ransomware. Quindi sottovalutare queste infezioni "minori" può rivelarsi molto costoso".

3. I criminali informatici abusano sempre più di strumenti legittimi, utilità note e obiettivi di rete diffusi per eludere le misure di sicurezza. L'uso improprio di programmi standard di uso comune consente ai criminali informatici di rimanere sotto il radar sulla rete fino a quando non lanciano l'attacco. Gli aggressori motivati dallo stato hanno anche il vantaggio che l'uso di programmi neutrali rende più difficile identificarli se vengono scoperti. Nel 2020, Sophos ha già segnalato l'ampia gamma di tali strumenti di attacco standard.

Spazio di caccia alle minacce in rapida crescita

“L'uso improprio degli strumenti e delle tecniche di tutti i giorni per nascondere un attacco sfida gli approcci di sicurezza tradizionali, poiché l'utilizzo di tali programmi non attiva automaticamente un avviso. È qui che il campo in rapida crescita della caccia alle minacce entra in gioco attraverso un team di esperti e una risposta controllata alle minacce", afferma Wisniewski. “Questi esperti conoscono le sottili anomalie e i segni di un attacco da cercare. Ciò include, ad esempio, uno strumento legittimo utilizzato nel momento sbagliato o nel posto sbagliato. Per i cacciatori di minacce addestrati o i responsabili IT che utilizzano le funzionalità di rilevamento e risposta degli endpoint (EDR), questi segnali sono indizi preziosi per avvertire di un potenziale intruso e di un attacco in corso.

Gli altri trend del Sophos Threat Report 2021

- Attacchi ai server: i criminali informatici prendono di mira le piattaforme server Windows e Linux e utilizzano queste piattaforme per attaccare le organizzazioni dall'interno.

- La pandemia di COVID-19 ha un impatto sulla sicurezza IT. Ciò include, ad esempio, la sicurezza nell'home office con reti personali basate su livelli di sicurezza molto diversi.

- Sfida di sicurezza negli ambienti cloud. Con il cloud computing, tuttavia, le aziende affrontano sfide diverse rispetto a una rete aziendale tradizionale.

- I servizi standard come RDP e VPN sono ancora al centro degli aggressori. RDP viene utilizzato anche per diffondersi ulteriormente all'interno delle reti.

- Applicazioni che sono state tradizionalmente contrassegnate come "potenzialmente indesiderate" (PUA) perché forniscono una pletora di pubblicità. Questi usano tattiche che sono sempre più indistinguibili da malware evidenti.

- La sorprendente ricomparsa di un vecchio bug: VelvetSweatshop è una funzionalità di password predefinita per le versioni precedenti di Microsoft Excel che veniva utilizzata per nascondere macro dannose o altri contenuti critici nei documenti per eludere il rilevamento delle minacce.

- La necessità di applicare approcci dall'epidemiologia. Questi aiutano a quantificare le minacce informatiche non scoperte e sconosciute al fine di colmare le lacune di rilevamento, valutare meglio i rischi e definire le priorità.

Direttamente al rapporto sul thread su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.