Il gruppo trojan bancario online Trickbot è ancora attivo. L'analisi mostra che sono in fase di sviluppo nuovi moduli VNC con funzioni aggiuntive per la botnet. Un rapporto tecnico di Bogdan Botezatu, direttore di Threat Research & Reporting di Bitdefender.

Il malware Trickbot e la botnet associata sono attivi da quando sono stati scoperti per la prima volta nel 2016. Durante questo periodo, il gruppo di aggressori dietro di esso è riuscito a infettare diversi milioni di PC in tutto il mondo. Gli attori di Trickbot, emersi dall'ambiente malware Dyre, hanno costruito un vero e proprio ecosistema di moduli plug-in e componenti aggiuntivi e lavorano costantemente a nuove funzionalità: gli esperti stanno attualmente osservando l'ulteriore sviluppo del modulo Virtual Network Computing (VNC) vncDII. Gli aggressori possono accedere a informazioni estese sui computer infetti tramite desktop alternativi e caricare nuove funzioni dannose.

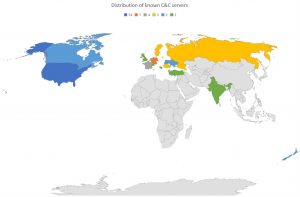

L'ultima analisi di Bitdefender Labs dimostra che il gruppo Trickbot sta lavorando alla propria botnet con grande vigore, nonostante la crescente pressione delle forze dell'ordine. Operando in Russia, Bielorussia, Ucraina e Suriname, la banda di criminali informatici evolve costantemente la sua infrastruttura di server di comando e controllo. Dei 71 server di comando e controllo individuati, 54 si trovano attualmente negli USA, sette in Germania e tre in Francia.

Contatta il centro di comando

L'attuale modulo di virtual network computing (VNC) tvncDll del malware Trickbot offre nuove funzioni per il monitoraggio dei sistemi attaccati e la raccolta di informazioni. tvncDll è un aggiornamento del modulo vncDll che il gruppo ha utilizzato per attaccare obiettivi importanti selezionati in precedenza. Una frequenza molto elevata di aggiornamenti e correzioni di bug mostra quanto intensamente gli sviluppatori criminali stiano lavorando sul sistema.

tvncDlI utilizza un protocollo di comunicazione proprietario che offusca i dati che il modulo trasmette al server di comando e controllo (C2) all'insaputa della vittima.

Poco dopo l'infezione di successo

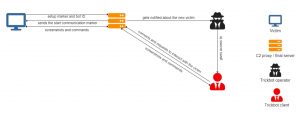

Dopo un'infezione riuscita, il server C2 invia il file di configurazione vnconf al modulo tramite la funzione di controllo e il comando SetConf. Questo file di configurazione contiene fino a nove indirizzi IP di server C2 predefiniti. I server fungono da intermediari tra vittime e aggressori e attualmente consentono agli hacker di accedere ai sistemi delle vittime dietro un firewall.

Nel corso della configurazione, il modulo client informa innanzitutto il primo server C2 disponibile della sua esistenza inviando un marcatore e attende ulteriori comandi. Invia anche l'ID del bot, che identifica in modo univoco il modulo implementato sul computer.

A seconda della risposta del server

- il modulo rimane inattivo e attende un segnale dal server C2 per agire,

- termina la sua attività e chiede a Trickbot di cancellare il modulo dalla sua memoria, oppure

- entra in modalità operativa. Ciò avvia lo scambio di messaggi tra il client e l'host dannoso. In full duplex, gli screenshot del desktop alternativo e le informazioni sugli appunti vengono inviati dal sistema della vittima.

Il traffico dati con i server C2 passa sulla porta 443 per destare meno sospetti. Sebbene il traffico attraverso questa porta sia solitamente SSL o TLS, i criminali informatici inviano i dati non crittografati.

Desktop alternativo sotto il controllo del modulo

Il modulo crea il proprio desktop alternativo in modo che l'attaccante abbia il controllo completo sul modulo (Figura 4). Gli intrusi possono eseguire diverse azioni utilizzando PowerShell tramite la voce di menu Cmd.exe. Ciò comprende:

- Download di nuovi payload per lanciare attacchi all'interno della rete

- aprire vari documenti o la casella di posta elettronica,

- e caricare i dati e le informazioni dal computer della vittima al server di comando e controllo.

Il pulsante del browser nativo consente la divulgazione della password nei dump delle password. Lo sviluppo di questa funzione è in pieno svolgimento, come evidenziato da numerosi aggiornamenti settimanali. Facendo clic con il tasto sinistro su "Browser nativo" viene visualizzato un browser separato con l'opzione di scaricare i dati di accesso tramite Internet Explorer (Figura 5). A quanto pare, tuttavia, si sta pianificando di fornire questa opzione per Chrome, Firefox e Opera. I pulsanti per questo sono stati creati.

Infrastrutture complesse sullo sfondo

Queste analisi mostrano come i criminali informatici migliorino costantemente i loro metodi di attacco e costruiscano complesse infrastrutture Trickbot e aumentino il loro potenziale di rischio. L'analisi completa dei nuovi sviluppi per Trickbot da parte degli esperti di Bitdefender Labs è disponibile anche online su Bitdefender.

Altro su Bitdefender.com

Informazioni su Bitdefender Bitdefender è un leader globale nelle soluzioni di sicurezza informatica e nel software antivirus, proteggendo oltre 500 milioni di sistemi in più di 150 paesi. Dalla sua fondazione nel 2001, le innovazioni dell'azienda hanno regolarmente fornito eccellenti prodotti di sicurezza e protezione intelligente per dispositivi, reti e servizi cloud per clienti privati e aziende. In qualità di fornitore preferito, la tecnologia Bitdefender si trova nel 38% delle soluzioni di sicurezza implementate nel mondo ed è affidabile e riconosciuta da professionisti del settore, produttori e clienti. www.bitdefender.de