Cybereason scopre la campagna globale di spionaggio cibernetico cinese rivolta alle aziende nordamericane, europee e asiatiche "Operation CuckooBees" svela l'inafferrabile Winnti Group (APT 41), che opera inosservato dal 2019 contro le operazioni di difesa, energia, aerospaziale, biotecnologie e farmaceutiche.

Cybereason, la società XDR, pubblica una nuova ricerca sull'operazione CuckooBees. L'indagine di 41 mesi sulla campagna di spionaggio informatico globale mostra che il Winnti Group (APT XNUMX) prende di mira le aziende industriali in Nord America, Europa e Asia. I gruppi target sono aziende dei settori della difesa, energia, aerospaziale, biotecnologia e farmaceutica.

Indagine di 12 mesi: Operazione CuckooBees

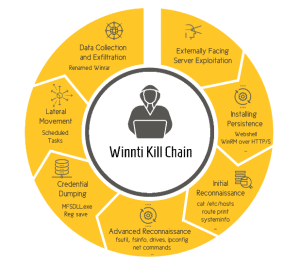

🔎 Il diagramma di flusso riassume il ciclo di vita dell'attacco in questa operazione (Immagine: Cybereason)

L'indagine di Cybereason ha scoperto che Winnti gestiva l'operazione CuckooBees inosservata almeno dal 2019, probabilmente rubando migliaia di gigabyte di proprietà intellettuale e dati proprietari sensibili da dozzine di aziende nel processo. Cybereason pubblica due rapporti, il primo che esamina le tattiche e le tecniche utilizzate durante l'offensiva, mentre la seconda fornisce un'analisi dettagliata del malware e degli exploit utilizzati.

“I risultati dell'operazione Cuckoo Bees sono il culmine di un'indagine di 41 mesi che rivela le azioni complicate ed estese del Winnti Group (APT 2019) sostenuto dallo stato cinese. Il gruppo mira a rubare informazioni proprietarie da dozzine di aziende globali di difesa, energia, biotecnologie, aerospaziali e farmaceutiche. Particolarmente allarmante è il fatto che le aziende colpite non fossero consapevoli di essere state attaccate, in alcuni casi almeno fino al XNUMX. Ciò ha consentito a Winnti di accedere liberamente e senza filtri a proprietà intellettuale, progetti, diagrammi sensibili e altri dati proprietari", ha affermato Lior Div, CEO e co-fondatore di Cybereason.

Operazione CuckooBees - i risultati più importanti

- Assegnazione al gruppo Winnti APT: Sulla base dell'analisi degli artefatti forensi, Cybereason ha una certezza medio-alta che gli autori dell'attacco siano collegati al famigerato gruppo Winnti. Questo gruppo esiste almeno dal 2010. Si ritiene che operi per conto della Cina ed è specializzato in spionaggio informatico e furto di proprietà intellettuale.

- Anni di operazioni di spionaggio informatico: Il team IR di Cybereason ha indagato su una sofisticata e sfuggente campagna di spionaggio informatico che non era stata rilevata almeno dal 2019. Il loro obiettivo era quello di rubare informazioni proprietarie riservate da società tecnologiche e manifatturiere principalmente in Asia orientale, Europa occidentale e Nord America.

- Malware scoperto di recente e catena di infezione a più stadi: L'indagine rivela malware Winnti sia noto che precedentemente non documentato, che include rootkit a livello di kernel con firma digitale e una sofisticata catena di infezione a più fasi. Ciò ha consentito all'attacco di non essere rilevato almeno dal 2019.

- Il manuale di Winnti: Cybereason offre uno sguardo unico al playbook utilizzato da Winnti per l'intrusione. Descrive le tattiche più comunemente utilizzate, nonché alcune tecniche di evasione meno note osservate durante le indagini.

- Scoperta di un nuovo malware nell'arsenale di Winnti: I rapporti rivelano un ceppo di malware precedentemente non documentato chiamato DEPLOYLOG utilizzato dal gruppo Winnti APT. Introducono anche nuove versioni del noto malware Winnti, tra cui Spyder Loader, PRIVATELOG e WINNKIT.

- Abuso raramente riscontrato della funzionalità CLFS di Windows: Gli aggressori hanno utilizzato il meccanismo Windows CLFS e la manipolazione delle transazioni NTFS per nascondere i loro payload ed eludere il rilevamento da parte dei prodotti di sicurezza tradizionali.

- Consegna complicata e interdipendente dei carichi utili: I rapporti includono un'analisi della complessa catena di infezione che porta alla proliferazione del rootkit WINNKIT, che consiste di diversi componenti interdipendenti. Gli aggressori hanno adottato un delicato approccio "castello di carte", in cui ogni componente dipende dagli altri per la corretta esecuzione. Ciò rende molto difficile analizzare ogni componente individualmente.

“Le vulnerabilità di sicurezza più comuni in attacchi come Operation Cuckoo Bees sono sistemi privi di patch, scarsa segmentazione della rete, risorse non gestite, account dimenticati e mancata implementazione di prodotti di autenticazione a più fattori. Anche se queste vulnerabilità sembrano banali e facili da risolvere, la sicurezza quotidiana è complessa e non è sempre facile trovare rimedi su larga scala. I difensori dovrebbero allinearsi con MITRE e/o framework simili per assicurarsi di avere le giuste capacità di rilevamento e correzione delle vulnerabilità per proteggere le loro risorse più critiche", aggiunge Div.

Altro su cybereason.com

A proposito di Cybereason Cybereason fornisce una protezione a prova di futuro contro gli attacchi con un approccio di sicurezza unificato, su tutti gli endpoint e in tutta l'azienda, ovunque cambieranno gli scenari di attacco. La Cybereason Defense Platform combina i migliori metodi di rilevamento e risposta (EDR e XDR) del settore, soluzioni antivirus di nuova generazione (NGAV) e ricerca proattiva delle minacce per l'analisi contestuale di ogni elemento all'interno di un Malop™ (operazione dannosa). Cybereason è una società internazionale privata con sede a Boston e clienti in oltre 45 paesi.