Sempre più aziende stanno spostando le risorse digitali nel cloud. Di conseguenza, la superficie di attacco IT si sta espandendo e, intensificata dal multi-cloud, sta diventando sempre più complessa. Cloud Security Posture Management, in breve CSPM, controlla gli ambienti cloud e informa gli specialisti responsabili sulle vulnerabilità della configurazione.

Le superfici di attacco sono dinamiche e il loro numero è in continuo aumento. A causa della trasformazione digitale e del lavoro ibrido e flessibile a livello locale, un numero sempre crescente di dispositivi, applicazioni web, piattaforme SaaS (Software-as-a-Service) e altri servizi di terzi richiedono il collegamento alla rete aziendale.

Team: Gestione della postura di sicurezza nel cloud

Allo stesso tempo, le aziende stanno spostando sempre più sistemi business-critical nel cloud e distribuendoli tra più fornitori di servizi cloud (CSP) e nei data center. Il Cloud Security Posture Management (CSPM) sta diventando una priorità assoluta in sempre più organizzazioni. I compiti di base della sicurezza nel cloud sono paragonabili alla configurazione della sicurezza nell'IT tradizionale di un data center locale.

Man mano che i processi passano alla digitalizzazione e al cloud, i responsabili della sicurezza IT necessitano di una visibilità completa sulle superfici di attacco emergenti. Soprattutto nel multi-cloud, richiedono strumenti per un controllo di sicurezza coerente indipendentemente dall’infrastruttura sottostante.

Il cloud richiede una buona sicurezza

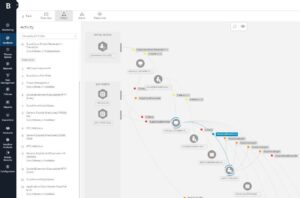

🔎 Visualizza gli eventi rilevanti per la sicurezza in una gestione del livello di sicurezza nel cloud (Immagine: Bitdefender).

Rispetto alle architetture tradizionali dei data center, rimane l’importanza di proteggersi dai meccanismi di attacco che si applicano ugualmente all’IT cloud e on-premise. Ciò che è cambiato nel cloud è l'infrastruttura sottostante e l'accesso delle entità autorizzate alle risorse digitali.

Uno dei risultati della tendenza a spostare i sistemi business-critical nel cloud e nel multi-cloud è la maggiore complessità dell’IT. Il monitoraggio della situazione della sicurezza informatica è diventato più difficile. Allo stesso tempo, paradossalmente, il vantaggio principale del cloud – impostare, configurare e scalare l’infrastruttura secondo necessità – rende più semplice per gli aggressori rilevare le vulnerabilità per ottenere l’accesso alle istanze nel multi-cloud.

Limiti della sicurezza informatica convenzionale

Le soluzioni tradizionali di sicurezza informatica non sono attrezzate per proteggere le superfici di attacco dinamiche che emergono nel multi-cloud. Sono ancora progettati per l'IT statico, dove le applicazioni vengono eseguite in un data center rafforzato e solo un numero gestibile di utenti esterni alla rete ha un motivo legittimo per richiedere l'accesso. Pertanto, non riescono a tenere il passo con la crescente complessità e flessibilità delle strutture IT odierne.

Nella nuova confusione, i criminali informatici possono contemporaneamente mascherare i loro tentativi di comunicazione come traffico di dati legittimo e nascondere le loro manovre evasive nel crescente volume di richieste di autorizzazione. Ad esempio, gli aggressori scansionano costantemente gli IP cloud per trovare configurazioni errate, identità con privilegi eccessivi e meccanismi di autenticazione obsoleti e inadeguati. Inoltre, molti criminali informatici possono scaricare un elenco di bucket S3 aperti o cercare chiavi API private su GitHub per trovare l'accesso ai dati o alla rete.

Nuovo stato di sicurezza grazie al Cloud Security Posture Management (CSPM)

Il CSPM può aiutare le aziende a gestire meglio questi problemi. Ecco cinque attività chiave che una revisione della sicurezza del cloud dovrebbe svolgere:

1. Osserva il panorama digitale nella sua interezza

Nessuno può proteggere ciò che non può vedere. I team di sicurezza IT necessitano quindi di visibilità completa della superficie di attacco: dall'infrastruttura locale e dalle risorse gestite alle applicazioni web multi-cloud e di terze parti fino agli endpoint remoti. CSPM fornisce una visione completa del panorama cloud di un'azienda. Per poter utilizzare in modo ottimale le informazioni acquisite, queste dovrebbero essere perfettamente integrate nell’intera infrastruttura digitale. Idealmente, ciò avviene su una piattaforma completa che copra sia il cloud che tutte le altre risorse digitali.

2. Applicare scrupolosamente gli standard di sicurezza

🔎 Dashboard di conformità in una gestione del livello di sicurezza nel cloud (Immagine: Bitdefender).

Per implementare gli standard di sicurezza consigliati nelle strutture multi-cloud, è importante identificare le lacune nelle difese. Un CSPM deve rispondere a diverse domande. La configurazione è corretta? Ogni endpoint dispone di un programma anti-malware? I dati sono crittografati secondo standard riconosciuti? Un CSPM adempie ai propri compiti solo se fornisce ai responsabili della sicurezza IT i mezzi per implementare e far rispettare le linee guida di sicurezza di base. Nella fase successiva è possibile inserire nell'agenda ulteriori linee guida e regolamenti specifici del settore o dell'azienda che siano obbligatori o utili per l'azienda.

3. Gestisci identità e diritti di accesso in modo semplice e trasparente

Un CSPM come strumento completo per stabilire la sicurezza IT fornisce una panoramica delle linee guida per la gestione delle identità e degli accessi nel multi-cloud. Le aziende utilizzano un numero enorme di servizi cloud, dallo storage al bilanciamento del carico, ed è quasi impossibile sapere quale entità accede a quale risorsa e perché. Non è raro che policy o identità macchina con diritti privilegiati siano ancora in vigore e quindi forniscano un accesso di cui nessuno ha più bisogno o che l'amministratore IT ha dimenticato da tempo. Inoltre, molti amministratori, spinti dalla necessità di produttività, si ritirano negli standard delle politiche di autorizzazione. Il risultato finale è che danno ai servizi web e ad altre entità molti più diritti di accesso del necessario. Una solida gestione degli accessi è quindi fondamentale per l’igiene informatica dei meno privilegiati, che è essenziale, soprattutto in circostanze complesse.

4. Rileva e colma le lacune di sicurezza in modo efficiente

Garantire una superficie di attacco in continua crescita dipende dalla capacità di dare priorità ai problemi. Nessun team di analisti della sicurezza, non importa quanto grande, può tenere il passo con l’attuale aumento della superficie di rete nelle infrastrutture multi-cloud dinamiche. Non è possibile aggirare la scalabilità delle macchine per coprire tutte le aree e aumentare le vulnerabilità più critiche. Un CSPM efficace assegna la priorità ai problemi in modo ampiamente automatizzato. Raccomanda modi per correggere le vulnerabilità che sono altamente automatizzati da un lato e che l'amministratore può monitorare dall'altro. Valuta i rischi in conformità con gli obiettivi aziendali.

5. Facile da implementare

Raphaël Peyret, vicepresidente del prodotto, sicurezza cloud presso Bitdefender (Immagine: Bitdefender).

Soprattutto, il CSPM deve ridurre la complessità. I team di sicurezza dovrebbero essere in grado di implementare rapidamente un CSPM e ottenere immediatamente una visione completa della loro superficie di attacco. La piattaforma dovrebbe fornire informazioni utili e raccomandazioni attuabili per risolvere le vulnerabilità più critiche il più rapidamente possibile. Ciò la rende una risorsa preziosa anche se il team di sicurezza ha poca conoscenza della sicurezza del cloud.

Cattura la nuvola

Superfici di attacco costantemente nuove stanno cambiando il panorama delle minacce odierne e offrendo agli aggressori ampie opportunità di rilevare e sfruttare le vulnerabilità nelle difese di sicurezza. La sicurezza IT convenzionale non è in grado di colmare queste lacune. CSPM aiuta le organizzazioni a gestire meglio le crescenti superfici di attacco fornendo visibilità nel panorama cloud e valutando i rischi emergenti. Offre l’opportunità di rafforzare le strutture cloud. Con processi automatizzati, implementa la protezione in scenari complessi anche con know-how e risorse limitati. Semplicemente implementato, un CSPM diventa rapidamente efficace.

Altro su Bitdefender.com

Informazioni su Bitdefender Bitdefender è un leader globale nelle soluzioni di sicurezza informatica e nel software antivirus, proteggendo oltre 500 milioni di sistemi in più di 150 paesi. Dalla sua fondazione nel 2001, le innovazioni dell'azienda hanno regolarmente fornito eccellenti prodotti di sicurezza e protezione intelligente per dispositivi, reti e servizi cloud per clienti privati e aziende. In qualità di fornitore preferito, la tecnologia Bitdefender si trova nel 38% delle soluzioni di sicurezza implementate nel mondo ed è affidabile e riconosciuta da professionisti del settore, produttori e clienti. www.bitdefender.de