Partnership, servizi, relazioni con i clienti: nessuna organizzazione opera in modo indipendente. Contratti, adempimenti e leggi regolano la cooperazione, ma per quanto riguarda i criteri di sicurezza? Secondo l’ultimo rapporto sulle minacce di Sophos, gli attacchi informatici alle catene di fornitura colpiscono soprattutto le piccole e medie imprese.

Nell'ultimo Sophos Rapporto sulle minacce: criminalità informatica su Main Street Gli esperti di sicurezza riferiscono che nel 2023 il team MDR di Sophos ha reagito sempre più spesso ai casi in cui le aziende sono state attaccate attraverso la cosiddetta supply chain, ovvero la catena di fornitura nel mondo degli affari e nell'infrastruttura IT. In molti casi, le vulnerabilità risiedono nel software di monitoraggio e gestione remota (RMM) del fornitore di servizi. Gli aggressori hanno utilizzato l'agente RMM in esecuzione sui computer della vittima presa di mira per creare nuovi account amministrativi sulla rete attaccata e quindi hanno utilizzato desktop remoto commerciale, esplorazione della rete e strumenti di configurazione software. Hanno quindi installato con successo il ransomware LockBit.

Come rispondi agli attacchi del fornitore di servizi?

Spesso non è facile per le PMI organizzare la propria sicurezza informatica dal punto di vista economico e del personale. Una volta raggiunto questo obiettivo, permangono rischi esterni. Gli attacchi che sfruttano software affidabili e offrono la possibilità di disattivare la protezione degli endpoint sono particolarmente perfidi e spesso utilizzati dai criminali. Ciò significa: prestare particolare attenzione e attenzione agli avvisi dei sistemi che indicano che la protezione dell'endpoint è stata manipolata o disattivata!

Quello appena pubblicato Rapporto sulle minacce: criminalità informatica su Main Street ha documentato una serie di casi nell'ultimo anno, oltre al software RMM, in cui gli aggressori hanno utilizzato driver del kernel vulnerabili di software più vecchi che disponevano ancora di firme digitali valide. Inoltre, gli esperti hanno ripetutamente registrato implementazioni di software appositamente creato che utilizzavano firme digitali ottenute in modo fraudolento, inclusi driver del kernel dannosi firmati digitalmente tramite il programma Windows Hardware Compatibility Publisher (WHCP) di Microsoft, per eludere il rilevamento da parte degli strumenti di sicurezza ed eseguire codice che disabilita il malware. protezione.

La manipolazione dei driver del kernel è un problema

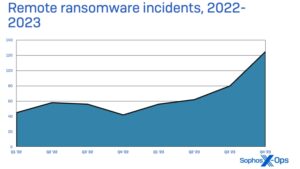

🔎 I dati raccolti negli ultimi due anni mostrano che la percentuale di tentativi di attacchi ransomware remoti è complessivamente aumentata: un problema ancora in corso, con uno slancio ancora maggiore nella seconda metà del 2023. (Immagine: Sophos).

Poiché i driver del kernel funzionano a un livello molto basso all'interno del sistema operativo e di solito vengono caricati prima di altri software all'avvio del PC, ciò significa che in molti casi vengono eseguiti prima ancora che il software di sicurezza possa avviarsi. Le firme digitali fungono, per così dire, da biglietto d’ingresso. In tutte le versioni di Windows a partire da Windows 10 versione 1607, i driver del kernel devono avere una firma digitale valida, altrimenti i sistemi operativi Windows con Secure Boot abilitato non li caricheranno.

Dopo che Sophos ha informato Microsoft della scoperta dei driver dannosi del kernel nel dicembre 2022 e Microsoft ha emesso un avviso di sicurezza, la società ha revocato una serie di certificati di driver dannosi ottenuti tramite WHCP nel luglio 2023.

Certificati rubati e biblioteche manipolate

Tuttavia, i driver non devono necessariamente essere dannosi per essere sfruttati. Gli specialisti della sicurezza di Sophos hanno riscontrato diversi casi in cui driver e altre librerie di versioni precedenti e attuali di prodotti software sono stati utilizzati dagli aggressori per iniettare malware nella memoria del sistema.

Negli attacchi sono stati utilizzati anche i driver di Microsoft. Una versione vulnerabile di un driver per l'utilità Process Explorer di Microsoft è stata utilizzata più volte dagli operatori di ransomware per disabilitare i prodotti di protezione degli endpoint. Nell'aprile 2023, Sophos ha segnalato uno strumento chiamato "AuKill“, che ha utilizzato questo driver in diversi attacchi per installare Medusa Locker e il ransomware LockBit.

A volte è possibile identificare i driver vulnerabili prima che possano essere sfruttati. Nel mese di luglio, il codice di condotta di Sophos è stato attivato dall'attività di un autista per il prodotto di sicurezza di un'altra azienda. L'allarme è stato attivato da un test di simulazione di attacco effettuato da un cliente. L'indagine sull'incidente ha scoperto tre vulnerabilità che sono state segnalate al produttore del software e successivamente risolte.

Le PMI possono difendersi dalle minacce informatiche

Le piccole e medie imprese sono esposte alle minacce informatiche quanto le aziende e le multinazionali globali, ma non dispongono delle risorse finanziarie e umane come loro. Ma puoi armarti:

- formazione costante dei dipendenti

- Utilizzo dell'autenticazione a più fattori su tutte le risorse rivolte all'esterno

- igiene costante del server e della rete (patch e aggiornamenti regolari)

- Migrazione di risorse difficili da gestire come i server Microsoft Exchange su piattaforme di posta elettronica SaaS

- Valutazioni periodiche delle vulnerabilità e test di penetrazione

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.