Nella regione DACH, il 55% delle aziende è stato vittima di un attacco di spear phishing negli ultimi 12 mesi, secondo il nuovo Barracuda Networks Spear Phishing Trends Report 2023.

DACH era quindi leggermente al di sopra della media in un confronto internazionale (50%). Inoltre, il 24% di tutte le aziende disponeva di almeno un account e-mail interessato da un furto di account. I criminali informatici inviano una media di 370 e-mail dannose da ogni account compromesso.

Il rapporto include dati e analisi di spear phishing Barracuda basati su un set di dati che copre 50 miliardi di e-mail in 3,5 milioni di caselle di posta, tra cui quasi 30 milioni di e-mail di spear phishing. Il rapporto include anche i risultati di un sondaggio commissionato da Barracuda. Condotto dalla società di ricerche di mercato indipendente Vanson Bourne, lo studio ha intervistato professionisti IT di alto livello presso 1.350 aziende con un numero di dipendenti compreso tra 100 e 2.500 in diversi settori negli Stati Uniti, EMEA e APAC. Di questi, 150 intervistati provenivano dalla regione DACH.

Attacchi via e-mail sempre più in massa

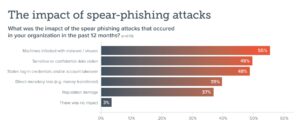

🔎 Che impatto hanno avuto gli attacchi di spear phishing sulla tua organizzazione negli ultimi 12 mesi? (Immagine: Barracuda).

Nel complesso, lo studio mostra che i criminali informatici continuano a bombardare le organizzazioni con attacchi e-mail mirati e molte organizzazioni faticano a tenere il passo. Sebbene gli attacchi di spear phishing siano di piccole dimensioni, sono diffusi e hanno molto successo rispetto ad altri tipi di attacchi e-mail.

- Lo spear phishing è comune: Il 50% delle aziende intervistate a livello internazionale è stato vittima di spear phishing nel 2022 e un'azienda tipica ha ricevuto 5 e-mail di spear phishing altamente personalizzate al giorno.

- Questi attacchi hanno molto successo: Secondo i dati di Barracuda, gli attacchi di spear phishing rappresentano solo lo 0,1% di tutti gli attacchi basati su e-mail, ma sono responsabili del 66% di tutte le violazioni della sicurezza.

- Le aziende ne risentono: Il 55% degli intervistati che hanno subito un attacco di spear phishing ha riferito che i propri computer erano stati infettati da malware o virus (50% in DACH). Il 49% ha affermato che i dati sensibili sono stati rubati (56% in DACH). Il 48% è stato colpito dal furto di credenziali e/o dall'acquisizione di account - nella regione DACH era addirittura il 62%. Il 39% di tutte le aziende intervistate ha riportato anche perdite finanziarie dirette.

- Il rilevamento e la risposta alle minacce rimane una sfida: In media, le organizzazioni impiegano quasi 100 ore per rilevare, rispondere e porre rimedio a una minaccia e-mail dopo la consegna: 43 ore per rilevare l'attacco e 56 ore per rispondere e porre rimedio, dopo che l'attacco è stato rilevato.

Incidente: 22 ore alla scoperta

Le società DACH hanno ottenuto risultati leggermente migliori in questo caso: secondo le loro stesse dichiarazioni, il tempo medio per il rilevamento dopo un incidente è stato di 22 ore e il tempo medio dal rilevamento di un attacco alla reazione e alla risoluzione è stato di 44 ore. Gli specialisti IT di DACH hanno definito la mancanza di automazione (40%), la mancanza di conoscenza dei dipendenti (38%) e la mancanza di personale (34%) come i maggiori ostacoli alla reazione rapida e alla limitazione dei danni.

- Il lavoro a distanza aumenta i rischi: Gli utenti di aziende con oltre il 50% di lavoratori remoti segnalano un numero maggiore di e-mail sospette: una media di 12 al giorno (13 in DACH), rispetto alle 9 al giorno (7 in DACH) per le aziende con meno del 50% di personale remoto .

- Più lavoratori remoti rallentano in media il rilevamento e la risposta: Le organizzazioni con oltre il 50% di lavoratori remoti hanno anche riferito che gli incidenti di sicurezza e-mail richiedono più tempo per essere rilevati e rispondere: 55 ore per il rilevamento e 63 ore per risposta e mitigazione, rispetto alla media di 36 o 51 ore per le aziende con meno lavoratori remoti.

Nella regione DACH, invece, questo rapporto si è ribaltato rispetto alla media internazionale. Le organizzazioni con oltre il 50% di lavoratori remoti hanno impiegato solo 15 ore per rilevare e 30 ore per rispondere e mitigare, rispetto alle 24 ore e 49 ore, rispettivamente, per le organizzazioni con meno del 50% di lavoratori remoti.

Lo spear phishing ha ancora successo

"Sebbene lo spear phishing abbia un volume ridotto, questa tecnica, con le sue tattiche mirate e socialmente ingegnerizzate, si traduce in un numero sproporzionato di attacchi riusciti e l'impatto di un singolo attacco riuscito può essere devastante", ha affermato Fleming Shi, CTO di Barracuda. “Per stare al passo con questi attacchi altamente efficaci, le organizzazioni devono investire in soluzioni di protezione contro l'acquisizione di account alimentate dall'intelligenza artificiale. Tali strumenti sono molto più efficaci dei meccanismi di rilevamento basati su regole. Una migliore efficienza di rilevamento contribuirà a fermare lo spear phishing e a ridurre lo sforzo di risposta durante un attacco”.

Altro su Barracuda.com

Informazioni sulle reti Barracuda Barracuda si impegna a rendere il mondo un luogo più sicuro e ritiene che ogni azienda debba avere accesso a soluzioni di sicurezza a livello aziendale abilitate per il cloud, facili da acquistare, implementare e utilizzare. Barracuda protegge e-mail, reti, dati e applicazioni con soluzioni innovative che crescono e si adattano lungo il percorso del cliente. Più di 150.000 aziende in tutto il mondo si affidano a Barracuda per concentrarsi sulla crescita del proprio business. Per ulteriori informazioni, visitare www.barracuda.com.