सोफोसलैब्स ने हैकिंग की नई रणनीति का खुलासा किया है। स्पष्ट रूप से भ्रमित हमले के तरीकों से सुरक्षा तंत्र को कुछ भी नहीं आने देना चाहिए। लेकिन सोफोसलैब्स के फोरेंसिक वैज्ञानिक उन पर लगे हुए हैं और हाल ही में हमले के एक नए तरीके का पर्दाफाश किया है।

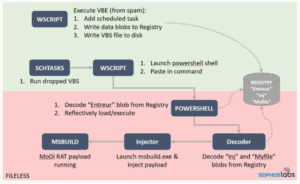

सोफोसलैब्स के विशेषज्ञों ने हमले का एक नया तरीका पकड़ा है। दो सुरक्षा विशेषज्ञ फ्रेजर हॉवर्ड और एंड्रयू ओ'डॉनेल नए खतरों की तलाश करते समय एक असामान्य संस्करण के संपर्क में आए। संक्षेप में, हमलों की श्रृंखला VB स्क्रिप्टिंग कोड वाले दुर्भावनापूर्ण ईमेल संदेश से शुरू होती है और MoDi RAT नामक रिमोट एक्सेस ट्रोजन की नियुक्ति के साथ समाप्त होती है। हालांकि, उनकी फोरेंसिक जांच के दौरान, विशेषज्ञों ने हमलों के भ्रमित क्रम में कुछ आश्चर्यजनक कार्यों की खोज की। इसमें शामिल है, उदाहरण के लिए, एक विज़ुअल बेसिक स्क्रिप्ट फ़ाइल लॉन्च करना, जो कमांड स्ट्रिंग को एक पैरामीटर के रूप में पास करने के बजाय, क्लिपबोर्ड के माध्यम से कमांड के पाठ को शाब्दिक रूप से पावरशेल विंडो में पेस्ट करने के लिए एक पॉवरशेल को सक्रिय करता है। इसके पीछे का उद्देश्य: क्लिपबोर्ड के संबंध में सुरक्षा तंत्र द्वारा फ़ाइल रहित हमले की स्क्रिप्ट का पता लगाना चाहिए। इस तरह के हमलों के खिलाफ सुरक्षा समाधान तैयार करने के लिए सभी सुरक्षा पेशेवर इसी चीज की तलाश कर रहे हैं।

हैकिंग की रणनीति ट्रिक्स पर निर्भर करती है

"हमारी जांच में, हमने कुछ दिलचस्प टेलीमेट्री डेटा का खुलासा किया है जो इंगित करता है कि साइबर अपराधी पहचान से बचने का प्रयास कर रहे हैं। यह एक सामान्य प्रवृत्ति है जिसे हम विशेष रूप से इस वर्ष देख रहे हैं। हमलावर अपने अवसरों को बेहतर बनाने के लिए विभिन्न तरीकों का प्रयास करते हैं। नवीनतम टेलीमेट्री डेटा गहराई तक जाने के लिए पर्याप्त कारण था। ऐसा करने में, हमने कुछ दिलचस्प तरकीबों का खुलासा किया - विशेष रूप से दुर्भावनापूर्ण आदेशों को PowerShell प्रक्रिया में इंजेक्ट करने के लिए VBScript का उपयोग। इस दृष्टिकोण का लक्ष्य उच्च स्तर की निश्चितता के साथ, पता लगाने से बचने और सुरक्षा टीमों की दृष्टि से बाहर रहने के लिए था, ”सोफोस में खतरे के अनुसंधान निदेशक फ्रेजर हावर्ड ने कहा।

भ्रमित कदमों में हमला - यह इस तरह काम करता है

हमलों की पूरी श्रृंखला भ्रमित लगती है और जरूरी नहीं कि तार्किक हो। लेकिन इस तरह की तरकीबों से साइबर अपराधी सुरक्षा तंत्र द्वारा पता लगाने से रोकने की कोशिश करते हैं। अलग-अलग कदम रडार के नीचे रहते हैं और कोई ध्यान आकर्षित नहीं करता है।

अटैक की शुरुआत स्पैम ईमेल को खोलने से होती है। संलग्न विज़ुअल बेसिक स्क्रिप्ट एक दूरस्थ साइट से जुड़ती है, HTTP 302 रीडायरेक्ट की एक श्रृंखला में प्रवेश बिंदु। ये बदले में एक एन्कोडेड VBS फ़ाइल वाले OneDrive क्लाउड स्टोरेज पर होस्ट किए गए एक ज़िप संग्रह की ओर ले जाते हैं।

अगले चरण में, पहला VBScript फाइल सिस्टम में एक दूसरी VBS फाइल लिखता है और विंडोज रजिस्ट्री में बाइनरी डेटा के साथ तीन नई प्रविष्टियाँ जोड़ता है, जो 8-अंकीय बाइनरी नंबर के रूप में आउटपुट हैं। फिर एक नया शेड्यूल किया गया कार्य बनाने के लिए सिस्टम सेवा प्रारंभ की जाती है। यह VBS स्क्रिप्ट को पहले से परिभाषित भविष्य के समय पर शुरू करना चाहिए।

जब यह निर्धारित कार्य चलता है, तो यह वीबीएस शुरू करने के लिए wscript.exe का उपयोग करता है। VBS कोड, बदले में, PowerShell लॉन्च करता है और कोड चलाता है जो VBS से डेटा निकालता है और इसे क्लिपबोर्ड पर रखता है। यह डेटा या कमांड तब VBS SendKeys कमांड का उपयोग करके प्रोग्रामेटिक रूप से PowerShell विंडो में डाले जाते हैं।

आगे जाकर, PowerShell एक .NET डिकोडर निष्पादन योग्य रजिस्ट्री ब्लॉब्स (एंटरयूर के रूप में संदर्भित) में से एक को निकालता है जिसे VBE ने पहले बनाया था और इसे सिस्टम प्रक्रिया में इंजेक्ट करके इसे प्रतिबिंबित रूप से लोड करता है। डिकोडर निष्पादन योग्य तब रजिस्ट्री से .NET इंजेक्टर और पेलोड ब्लब्स (जिन्हें inj और रजिस्ट्री में Myfile कहा जाता है) को निकालता है। अंत में, इंजेक्टर पेलोड लोड करता है (होस्ट एप्लिकेशन msbuild.exe में इंजेक्ट करता है)। इस हमले की प्रक्रिया को डायग्राम में कुछ और आसानी से समझा जा सकता है।

आप एक कंपनी के रूप में क्या कर सकते हैं?

यह बेहद महत्वपूर्ण है कि आईटी इंफ्रास्ट्रक्चर में पुराने विंडोज ऑपरेटिंग सिस्टम का उपयोग नहीं किया जाता है। इसका कारण Microsoft के AMSI फ्रेमवर्क में है। यह केवल विंडोज (विंडोज 10, विंडोज सर्वर 2016 और विंडोज सर्वर 2019) के नए संस्करणों में उपलब्ध है और ऐसे हमलों का पता लगाने और उन्हें दूर करने के लिए आधार प्रदान करता है। साइबर अपराधी जानते हैं कि पुराने सिस्टम भी उपयोग में हैं और इस भेद्यता का गहनता से दोहन करते हैं।

Sophos.com पर और जानें[स्टारबॉक्स=15]