Étude F5 : les incidents liés aux identifiants ont doublé depuis 2016 Credential Stuffing Report enquête en profondeur sur l'abus d'informations d'identification. Le nombre d'incidents annuels liés aux justificatifs d'identité a presque doublé de 2016 à 2020. C'est ce que montre le rapport F5 Credential Stuffing actuel.

La plus grande étude de ce type a constaté une diminution de 46 % du nombre d'identifiants volés au cours de la même période. La quantité moyenne de données est passée de 63 millions d'enregistrements en 2016 à 17 millions l'an dernier. La taille médiane est passée à 2020% en 2 (234 millions d'enregistrements) à partir de 2019 et était la plus élevée depuis 2016 (2,75 millions).

Identifiants compromis capturés

Le credential stuffing exploite de grands volumes de paires de nom d'utilisateur et/ou d'adresse e-mail et de mot de passe compromises. Selon le FBI, cette menace représentait la plus grande part des incidents de sécurité dans le secteur financier américain entre 2017 et 2020 (41%).

"Les attaquants collectent des milliards d'informations d'identification depuis des années", a déclaré Sara Boddy, directrice principale de F5 Labs. « Les informations d'identification volées sont comme une nappe de pétrole : une fois renversées, elles sont très difficiles à nettoyer car les utilisateurs peu méfiants ne les changent pas et peu d'entreprises utilisent des solutions de bourrage d'informations d'identification. Il n'est donc pas surprenant qu'au cours de cette période d'étude, nous ayons observé un changement dans le type d'attaque principal, passant des attaques HTTP au credential stuffing.

Sander Vinberg, Threat Research Evangelist chez F5 Labs et co-auteur de l'étude, exhorte les entreprises à être vigilantes. « Il est intéressant de noter qu'en 2020, le volume et la taille globaux des informations d'identification divulguées ont diminué. Cependant, il est très peu probable que les équipes de sécurité gagnent la bataille contre le vol de données et la fraude. Au moins, le marché jusqu'ici chaotique semble se stabiliser à mesure qu'il mûrit.

Mauvais stockage des mots de passe - attaquants plus sophistiqués

Selon l'étude, le stockage insuffisant des mots de passe reste un problème majeur. Bien que la plupart des entreprises ne divulguent pas leurs algorithmes de hachage de mots de passe, les experts de F5 ont pu enquêter sur 90 incidents spécifiques.

Au cours des trois dernières années, 42,6 % des informations d'identification volées n'étaient pas protégées et les mots de passe étaient stockés en texte brut. Viennent ensuite les données d'accès avec un algorithme de hachage de mot de passe SHA-1 mal défini (20 %). En troisième place se trouvait l'algorithme bcrypt (16,7%). Étonnamment, l'algorithme de hachage MD5 controversé n'a abouti qu'à une petite partie des informations d'identification volées.

Les attaquants utilisent des techniques de "fuzzing"

Il convient également de noter que les attaquants utilisent de plus en plus des techniques de "fuzzing" pour optimiser le succès de l'exploitation des informations d'identification. Avec le fuzzing, les vulnérabilités sont trouvées en testant à plusieurs reprises l'analyseur avec des entrées modifiées. Selon F5, la plupart des attaques fuzzing se produisent avant que les informations d'identification compromises ne soient rendues publiques. En conséquence, cette pratique est plus courante chez les attaquants expérimentés.

détecter le vol

Dans le rapport 2018 Credential Stuffing, F5 a indiqué qu'il fallait en moyenne 15 mois pour qu'un vol d'identifiants soit rendu public. Actuellement, le délai moyen de découverte des incidents n'est que de 120 mois. Cependant, ce résultat est faussé par certains incidents dont la durée était de trois ans ou plus. Le délai moyen de détection des incidents est de XNUMX jours. Cependant, les données volées sont souvent découvertes sur le Dark Web avant que les entreprises n'annoncent l'incident.

Pleins feux sur le Dark Web

La divulgation d'un vol est généralement liée à l'émergence d'identifiants sur les forums du dark web. Pour le Credential Stuffing Report 2020, F5 a analysé le temps entre le vol d'identifiants et l'exposition au dark web.

Les chercheurs ont effectué une analyse historique baptisée "Collection X" sur un échantillon de près de 9 milliards d'informations d'identification provenant de milliers de violations de données. Les informations d'identification ont été publiées sur les forums du dark web début janvier 2019.

Des clients du Fortune 500 parmi les victimes

F5 a comparé ces informations d'identification aux noms d'utilisateur utilisés dans les attaques de bourrage d'informations d'identification contre les clients six mois avant et après la date de divulgation publique. Parmi les quatre clients du Fortune 500 figuraient deux banques, un détaillant et une épicerie. Grâce à la technologie de Shape Security, les chercheurs ont pu suivre les informations d'identification volées, du vol à la vente en passant par l'exploitation.

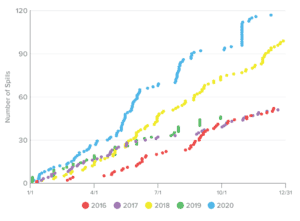

Fréquence d'utilisation des identifiants volés au cours de chaque année civile 2016-2020 (graphique : F5).

Au cours de 12 mois, 2,9 milliards d'identifiants différents ont été utilisés à la fois pour des transactions légitimes et des attaques sur les quatre sites Web. Près d'un tiers (900 millions) des informations d'identification ont été compromises. Les identifiants volés sont apparus le plus souvent lors de transactions humaines légitimes avec les banques (respectivement 35 % et 25 % des cas). 10 % des attaques visaient le détaillant et environ 5 % visaient l'entreprise d'alimentation.

Cinq étapes de la maltraitance

Le Credential Stuffing Report 2020 a identifié cinq étapes d'abus d'identifiants.

- En silence et en secret : Les informations d'identification compromises ont été secrètement utilisées jusqu'à un mois avant la divulgation publique. En moyenne, chaque identifiant a été utilisé 15 à 20 fois par jour lors d'attaques sur les quatre sites Web.

- Forte augmentation : Dans les 30 jours précédant la publication, les informations d'identification ont circulé sur le dark web. De plus en plus de cybercriminels les utilisent, c'est pourquoi le nombre d'attaques par jour augmente régulièrement.

- L'aboutissement : Après la publication des informations d'identification, ils ont essayé les "script kiddies" et d'autres amateurs sur les plus grands sites Web. La première semaine a été particulièrement intense, chaque compte étant attaqué en moyenne plus de 130 fois par jour.

- Le déclin: Après le premier mois, F5 a connu un nouveau niveau d'environ 28 attaques par nom d'utilisateur et par jour. Fait intéressant, il est supérieur à la statistique initiale de 15 attaques lors de la première phase. Cela est dû à des attaquants inexpérimentés qui utilisent encore des informations "obsolètes".

- Réutilisation: Après avoir effectué des attaques de bourrage d'informations d'identification sur de nombreux sites Web, un sous-ensemble de criminels a entrepris de reconditionner des informations d'identification valides et de les réutiliser.

Minimiser la menace

"Le credential stuffing continuera d'être une menace tant que les utilisateurs devront se connecter à des comptes en ligne", ajoute Boddy. « Les attaquants continueront d'adapter leurs attaques aux techniques anti-fraude, créant un grand besoin et une opportunité pour des contrôles adaptatifs basés sur l'IA liés au credential stuffing et à la fraude. Il est impossible de détecter immédiatement toutes les attaques. Cependant, il est possible de faire des attaques si coûteuses que les escrocs abandonnent. Parce que c'est la même chose pour les cybercriminels : le temps c'est de l'argent.

Directement au rapport sur F5.com

À propos des réseaux F5 F5 (NASDAQ : FFIV) donne aux plus grandes entreprises, fournisseurs de services, agences gouvernementales et marques grand public du monde la liberté de fournir n'importe quelle application en toute sécurité, n'importe où et en toute confiance. F5 fournit des solutions cloud et de sécurité qui permettent aux entreprises de tirer parti de l'infrastructure qu'elles choisissent sans sacrifier la vitesse et le contrôle. Visitez f5.com pour plus d'informations. Vous pouvez également nous rendre visite sur LinkedIn et Facebook pour plus d'informations sur F5, ses partenaires et ses technologies.