Une nouvelle étude aide à minimiser les cyber-risques au-delà des exigences actuelles du WP.29. Trend Micro examine les vecteurs d'attaque et les scénarios pour les voitures connectées dans l'étude : Identifier les domaines d'intervention en matière de cybersécurité dans les voitures connectées sur la base des vecteurs d'attaque WP.29 UN R155 et au-delà.

Trend Micro, l'un des principaux fournisseurs mondiaux de solutions de cybersécurité, a publié une nouvelle étude sur la cybersécurité dans les véhicules connectés. Celle-ci accompagne les constructeurs, fournisseurs, autorités et prestataires de services dans la mise en œuvre du nouveau règlement onusien sur la cybersécurité des véhicules connectés. Il analyse également les risques cyber qui ne sont pas encore pris en compte dans les exigences actuelles.

Cyber risques dans les voitures connectées basé sur WP.29

Le Forum mondial pour l'harmonisation des règlements concernant les véhicules (WP.29) de la Commission économique des Nations Unies pour l'Europe (CEE-ONU) est chargé de réglementer la sécurité des véhicules dans le monde. Leur réglementation actuelle contient sept descriptions de haut niveau et 30 sous-descriptions de vulnérabilités et de menaces. En dessous se trouvent les descriptions de 69 vecteurs d'attaque. Ces réglementations, combinées aux nouveaux résultats de l'étude de Trend Micro, aideront l'industrie automobile à mieux comprendre les cyber-risques dans les véhicules connectés et à prioriser les contre-mesures.

Pour aider les fabricants, les fournisseurs, les agences gouvernementales et les prestataires de services à hiérarchiser les menaces et les vecteurs d'attaque décrits par le WP.29, les experts de Trend Micro ont calculé la gravité de chaque vecteur d'attaque à l'aide du modèle de menace standard DREAD.

Niveaux de gravité de chaque vecteur d'attaque

Selon l'étude, la sécurisation des vecteurs d'attaque suivants devrait être une priorité élevée :

- Serveurs back-end pouvant être utilisés pour attaquer des véhicules ou pour extraire des données.

- Attaques par déni de service (DoS) pour perturber les fonctions du véhicule via divers canaux de communication.

- Logiciels hébergés par des tiers (tels que des applications de divertissement) pouvant être utilisés pour attaquer les systèmes du véhicule.

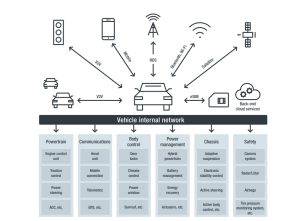

Étude sur les voitures connectées : Le réseau interne d'une voiture connectée (Image : Trend Micro).

De plus, les chercheurs ont recalculé le modèle de menace DREAD pour montrer comment la gravité des diverses menaces évoluera au cours des cinq à dix prochaines années. Ils ont également signalé de nouveaux vecteurs qui ne sont pas encore inclus dans le règlement du WP.29. Ils montrent également des moyens de minimiser les risques actuels et futurs à l'aide de solutions de cybersécurité.

Recommandations et réglementations en matière de cybersécurité au WP.29

« Les cyber-risques se cachent partout – y compris dans les voitures. Les véhicules gagnent en intelligence, en puissance de calcul et en connectivité, ce qui crée de nouveaux scénarios d'attaque pour les cybercriminels », explique Udo Schneider, IoT Security Evangelist Europe chez Trend Micro. « La compréhension des recommandations et des réglementations en matière de cybersécurité décrites dans le règlement WP.29 aidera les fabricants à assurer une mobilité à l'épreuve du temps. Notre dernier rapport de recherche les aide à interpréter et à mettre en œuvre la réglementation en hiérarchisant les différentes menaces pesant sur les véhicules connectés. »

L'étude actuelle de Trend Micro emboîte le pas un précédent livre blanc sur les voitures connectées à partir de février 2021. Celui-ci a examiné les risques des véhicules connectés associés à la 5G, au cloud et à d'autres technologies de connectivité.

De plus amples informations et le rapport complet Identifier les domaines d'intervention en matière de cybersécurité dans les voitures connectées sur la base des vecteurs d'attaque WP.29 UN R155 et au-delà en anglais peuvent être consultés en ligne gratuitement.

Plus sur TrendMicro.com

À propos de Trend Micro En tant que l'un des principaux fournisseurs mondiaux de sécurité informatique, Trend Micro aide à créer un monde sécurisé pour l'échange de données numériques. Avec plus de 30 ans d'expertise en matière de sécurité, de recherche sur les menaces mondiales et d'innovation constante, Trend Micro offre une protection aux entreprises, aux agences gouvernementales et aux consommateurs. Grâce à notre stratégie de sécurité XGen™, nos solutions bénéficient d'une combinaison intergénérationnelle de techniques de défense optimisées pour les environnements de pointe. Les informations sur les menaces en réseau permettent une protection meilleure et plus rapide. Optimisées pour les charges de travail cloud, les terminaux, les e-mails, l'IIoT et les réseaux, nos solutions connectées offrent une visibilité centralisée sur l'ensemble de l'entreprise pour une détection et une réponse plus rapides aux menaces.