Pour être compétitives de nos jours, les entreprises doivent suivre les dernières tendances technologiques. Cependant, sans le développement parallèle d'une infrastructure de sécurité et d'un processus clair de réponse aux attaques, ces technologies pourraient devenir le vecteur fatal des cybermenaces.

En cas de cyberattaque, un solide plan de réponse aux incidents peut remettre une entreprise en marche avec un minimum de dommages. Un bon playbook est d'une grande aide dans la mise en place du processus de réponse aux incidents.

Selon une étude menée par IBM et Ponemon, un vol de données coûte en moyenne à l'entreprise concernée 3,92 millions de dollars. Ces coûts peuvent varier en fonction de la rapidité avec laquelle une entreprise détecte et répond à une violation de données.

Le Rapport d'enquêtes sur la violation de données 2020 Verizon a constaté que si la plupart des violations de données en 2019 ont duré quelques jours ou moins, un quart des violations ont duré des mois ou plus. Le confinement, quant à lui, a pris à peu près le même temps en moyenne.

Dans l'ensemble, les chiffres du rapport montrent une amélioration de la détection et de la réponse aux violations de données par rapport aux années précédentes. Cependant, le rapport note également que cette amélioration peut être due au fait que davantage de violations découvertes par les fournisseurs de services de sécurité gérés (MSSP) sont incluses dans leurs enquêtes.

Les organisations doivent, bien sûr, s'efforcer d'empêcher les cambriolages. Dans le même temps, cependant, se préparer à de tels incidents et créer des procédures pour réduire la durée d'une violation de données est une approche essentielle et réaliste pour faire face aux menaces d'aujourd'hui.

Préparez-vous aux menaces

Savoir à quoi s'attendre est la première étape de la préparation et de la réponse aux cyberattaques potentielles. Dans le passé, les menaces étaient beaucoup plus simples et largement définies par les technologies qu'elles exploitaient. Mais maintenant que les organisations utilisent des infrastructures de réseau et de données plus avancées, la surface d'attaque est plus grande et l'impact des menaces a augmenté.

Le Rapport de sécurité pour 2019 par Trend Micro met en évidence la complexité et la persistance des menaces d'aujourd'hui. Les attaques de ransomwares ciblent de plus en plus des cibles de premier plan, les criminels développant moins de nouvelles familles. En 2019, il y avait 95 nouvelles familles de ransomwares, soit moins de la moitié par rapport à 2018 (222). Les activités liées au phishing ont également diminué.

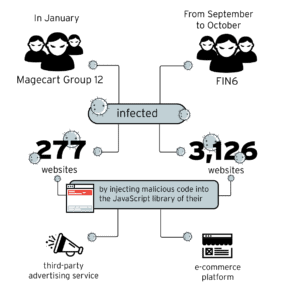

L'année 2019 a vu une série d'attaques très médiatisées sur des sites de commerce électronique tels que Magecart Group 12 et FIN6, infectant des milliers de boutiques en ligne pour voler les informations de paiement des clients.

Les menaces ci-dessus illustrent les failles de sécurité des technologies utilisées aujourd'hui. Ils montrent également comment les tendances et les faiblesses du secteur, des appareils ou des plates-formes façonnent le paysage des menaces. Les organisations ont une variété de bases à couvrir lors de l'introduction de nouvelles applications et de nouveaux logiciels conçus pour améliorer les opérations et stimuler l'innovation. En plus d'être conscients des menaces actuelles, les employés doivent également acquérir une compréhension approfondie de toutes les technologies utilisées par leur organisation.

Bien qu'une protection multicouche puisse aider à détecter et à prévenir les cyberattaques, tout le personnel responsable de la maintenance de l'infrastructure de l'organisation doit également savoir comment réagir à une intrusion et à une attaque active.

Réponse aux incidents

Les menaces qui violent les défenses de l'entreprise nécessitent une stratégie efficace de réponse aux incidents. Il s'agit du processus ou du plan que les organisations utilisent comme guide pour gérer et contenir les violations ou les cyberattaques.

L'objectif de la réponse aux incidents est de remettre l'entreprise en marche après une attaque. Cela comprend l'identification et la qualification de la menace qui a surmonté leurs défenses. Un incident implique également que les mécanismes de prévention de l'organisation ont échoué et doivent être renforcés.

Une caractéristique distinctive de la réponse aux incidents est que la réponse peut réussir sans avoir à identifier l'auteur de la menace derrière l'attaque. La réponse aux incidents est fournie "en direct" ou lors d'une attaque en cours avec l'intention de l'arrêter. En revanche, l'informatique judiciaire, par exemple, est effectuée après coup et peut aller plus loin parce que la menace a reculé.

Il existe deux cadres standard de réponse aux incidents largement acceptés : NIST (Institut national des normes et de la technologie) ainsi que SANS (SysAdmin, Audit, Réseau et Sécurité). Ils sont très similaires les uns aux autres et couvrent une large base, de la préparation d'une attaque à la garantie que l'incident ne se reproduise plus.

SANS

NIST

Plus d'informations à ce sujet sur le blog de Trendmicro.de

À propos de Trend Micro En tant que l'un des principaux fournisseurs mondiaux de sécurité informatique, Trend Micro aide à créer un monde sécurisé pour l'échange de données numériques. Avec plus de 30 ans d'expertise en matière de sécurité, de recherche sur les menaces mondiales et d'innovation constante, Trend Micro offre une protection aux entreprises, aux agences gouvernementales et aux consommateurs. Grâce à notre stratégie de sécurité XGen™, nos solutions bénéficient d'une combinaison intergénérationnelle de techniques de défense optimisées pour les environnements de pointe. Les informations sur les menaces en réseau permettent une protection meilleure et plus rapide. Optimisées pour les charges de travail cloud, les terminaux, les e-mails, l'IIoT et les réseaux, nos solutions connectées offrent une visibilité centralisée sur l'ensemble de l'entreprise pour une détection et une réponse plus rapides aux menaces.