Une nouvelle étude de Barracuda révèle des drapeaux rouges géographiques et de réseau pour les attaques de phishing. Le pays d'origine des e-mails et le nombre de pays qu'ils traversent avant d'atteindre leur destination finale sont des signes avant-coureurs importants des attaques de phishing.

Une nouvelle étude de Barracuda en collaboration avec l'Université de Columbia a analysé la géolocalisation et l'infrastructure réseau de plus de 2 milliards d'e-mails envoyés en janvier 2020, dont 218.000 XNUMX e-mails de phishing. La recherche a montré que les e-mails de phishing étaient plus susceptibles de provenir de certains pays d'Europe de l'Est, d'Amérique centrale, du Moyen-Orient et d'Afrique.

2 milliards d'e-mails = près de 220.000 XNUMX e-mails de phishing

Ils sont également plus susceptibles d'être acheminés via un plus grand nombre d'emplacements que les e-mails inoffensifs. Un nombre surprenant d'attaques provenaient également de grands fournisseurs de cloud légitimes. Cela est probablement dû à la capacité des attaquants à compromettre des serveurs légitimes et/ou des comptes de messagerie hébergés par ces fournisseurs.

Voici un examen plus approfondi de l'impact de la géographie et de l'infrastructure réseau sur les attaques de phishing, ainsi que des solutions pour aider à détecter, bloquer et atténuer ces attaques.

Caractéristiques géographiques et réseau des attaques de phishing

Dans les attaques de phishing, les attaquants utilisent des tactiques d'ingénierie sociale pour amener les victimes à révéler des informations personnelles telles que des noms d'utilisateur, des mots de passe, des numéros de carte de crédit ou des coordonnées bancaires. La détection du phishing se concentre en grande partie sur le contenu des e-mails de phishing et le comportement des attaquants. Cependant, à mesure que les attaques de phishing deviennent plus complexes, ceux qui veulent se protéger de ces attaques doivent également utiliser des méthodes de plus en plus sophistiquées.

Barracuda a examiné les caractéristiques au niveau du réseau des e-mails de phishing, car ils sont plus persistants et plus difficiles à manipuler pour les attaquants. Les chercheurs en sécurité ont extrait les adresses IP des champs "Received" des en-têtes de courrier électronique, qui enregistrent des informations sur les serveurs traversés lors de la transmission. L'examen de ces données met en lumière le chemin parcouru par un e-mail de phishing entre son expéditeur et ses destinataires. L'analyse a révélé trois conclusions principales :

Les e-mails de phishing sont acheminés via au moins 2 pays

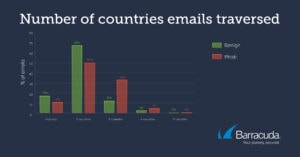

Plus de 80 % des bons e-mails passent par deux pays ou moins. En revanche, c'est le cas pour un peu plus de 60 % des e-mails de phishing. Le nombre de pays différents traversés par un e-mail peut donc servir de bon indicateur pour la détection de phishing.

Pays avec une probabilité plus élevée de phishing dans certaines parties de l'Europe de l'Est, de l'Amérique centrale, du Moyen-Orient et de l'Afrique

Les chercheurs en sécurité ont également déterminé la probabilité de phishing pour différents pays. A cet effet, le pays de l'expéditeur a été identifié avec les données de géolocalisation et la probabilité de phishing pour chaque pays a été calculée comme suit :

Probabilité d'hameçonnage = nombre d'e-mails d'hameçonnage du pays/nombre total d'e-mails du pays

Certains pays où le trafic de phishing est élevé ont une probabilité de phishing extrêmement faible. Par exemple, 129.369 0,02 e-mails de phishing dans l'ensemble de données ont été envoyés depuis les États-Unis, mais les États-Unis n'ont qu'une probabilité de phishing de 10 %. En général, la plupart des pays avaient 1.000 % ou moins de risque d'hameçonnage. Les expéditeurs produisant un volume plus élevé d'e-mails de phishing (plus de XNUMX XNUMX e-mails dans l'ensemble de données) avec une probabilité plus élevée d'hameçonnage provenaient des pays ou territoires suivants (par ordre décroissant) :

Étude Barracuda : Nombre de pays différents cartographiés à partir de la matrice IP (Image : Barracuda).

- Lituanie

- Lettonie

- Serbie

- Ukraine

- Russie

- Bahamas

- Porto Rico

- Colombie

- l'Iran

- Palestine

- Kasachstan

Bien qu'il ne soit pas logique de bloquer tout le trafic d'e-mails en provenance de pays à forte probabilité d'hameçonnage, il peut être judicieux de signaler les e-mails de ces pays pour une analyse plus approfondie.

E-mails de phishing : souvent via des fournisseurs de cloud légitimes

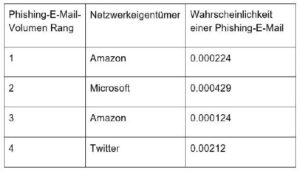

Top 4 des réseaux : Probabilité qu'un e-mail donné du réseau soit un e-mail de phishing (Graphique : Barracuda).

Étonnamment, les réseaux avec le plus grand nombre d'attaques de phishing appartiennent à de grands fournisseurs de cloud. Il faut s'y attendre car ils ont également le volume global d'e-mails envoyés le plus élevé. Avec de tels réseaux, la probabilité qu'un e-mail donné soit un e-mail de phishing est très faible. Il est probable que la plupart des attaques provenant de ces réseaux proviennent de comptes de messagerie ou de serveurs compromis pour lesquels les attaquants ont pu voler les informations d'identification.

Il a également montré que certains des attaquants de phishing les plus volumineux (par réseau) qui ont également une probabilité de phishing élevée proviennent toujours de réseaux appartenant à des fournisseurs de services cloud (Rackspace, Salesforce). Ces réseaux ont un trafic de messagerie global inférieur à celui des principaux réseaux, mais envoient toujours un volume important d'e-mails de phishing. Par conséquent, la probabilité qu'un e-mail qu'ils envoient soit malveillant est beaucoup plus élevée (tableau 2).

Bonnes pratiques pour se protéger contre les attaques de phishing

1. Solutions utilisant l'intelligence artificielle

Les cybercriminels adaptent leurs tactiques pour contourner les passerelles de messagerie et les filtres anti-spam. Par conséquent, il est important de déployer une solution qui détecte et protège contre les attaques de spear phishing, y compris l'usurpation d'identité de marque, la compromission des e-mails professionnels et la prise de contrôle de compte. Les entreprises doivent déployer une solution qui ne repose pas uniquement sur la recherche de liens ou de pièces jointes malveillants. Une technologie qui utilise l'apprentissage automatique pour analyser les modèles de communication normaux au sein de l'organisation peut détecter des anomalies qui pourraient indiquer une attaque.

2. Mise en œuvre de la protection contre l'usurpation de compte

La stratégie de sécurité doit penser au-delà des e-mails externes, car certaines des attaques de spear phishing les plus dommageables et les plus persuasives sont envoyées à partir de comptes internes compromis. Par conséquent, les attaquants doivent être empêchés d'utiliser l'entreprise comme camp de base pour des campagnes de spear phishing. Il devrait utiliser une technologie de sécurité qui utilise l'intelligence artificielle pour détecter quand les comptes ont été compromis et être en mesure de prendre des mesures correctives en temps réel, en avertissant les utilisateurs et en supprimant les e-mails malveillants envoyés à partir des comptes compromis.

3. Améliorer la sensibilisation à la sécurité grâce à la formation

Les utilisateurs doivent être tenus au courant des dernières attaques et tactiques de spear phishing. Les entreprises doivent s'assurer que leurs employés sont capables de détecter les attaques et savent comment les signaler immédiatement au service informatique. Des simulations de phishing pour les e-mails, la messagerie vocale et les SMS sont recommandées pour former les utilisateurs à reconnaître les cyberattaques, tester l'efficacité de la formation et identifier les utilisateurs les plus à risque.

L'hameçonnage continuera d'être l'une des tactiques les plus populaires utilisées par les cybercriminels. Avec les mesures ci-dessus, cependant, les entreprises peuvent se défendre de manière adéquate contre le flot de ces attaques et réduire considérablement le risque d'une faille de sécurité.

[idboîteétoile=5]