Nouvelles opportunités pour les hackers : Augmentation du nombre d'attaques plutôt moins sophistiquées sur les systèmes OT. Mandiant suit les groupes de pirates prétendant négocier ou vendre l'accès aux systèmes OT activés par Internet depuis au moins 2012, mais la fréquence et la gravité relative des incidents ont fortement augmenté ces dernières années. Une analyse.

Les attaques contre les processus de contrôle de la technologie opérationnelle (OT) sont considérées comme très complexes, car la perturbation ou la modification ciblée d'un processus de contrôle dans un but spécifique est généralement non seulement assez compliquée, mais aussi chronophage et consommatrice de ressources.

Plus d'attaques - mais aussi non polies

Cependant, Mandiant Threat Intelligence a également observé des attaques plus simples, dans lesquelles des groupes de pirates dotés de compétences et de ressources techniques variables utilisaient des outils et des méthodes informatiques communs pour accéder aux systèmes OT et interagir avec eux.

Ces activités ne sont généralement pas très sophistiquées techniquement et ne sont pas adaptées à des entreprises spécifiques. Les attaquants poursuivent des objectifs idéologiques, égocentriques ou financiers et profitent alors des opportunités offertes par les nombreux systèmes OT connectés à Internet. Comme les pirates ne visent aucun résultat précis, ils s'attaquent simplement à n'importe quelle cible accessible sur Internet.

Équipe Cyber Intelligence Physique

L'équipe Cyber Physical Intelligence de Mandiant a observé une augmentation des attaques contre les systèmes OT activés par Internet ces dernières années. Dans cet article de blog, nous présentons certaines attaques jusque-là non divulguées et montrons les liens avec des incidents de sécurité publiquement connus. Bien que ces attaques ne semblent pas avoir eu d'impact significatif dans le monde réel, car elles deviennent de plus en plus courantes et potentiellement graves, nous fournissons une analyse et fournissons des informations sur les risques et les conséquences potentiels.

Les attaques contre les systèmes OT activés par Internet se multiplient

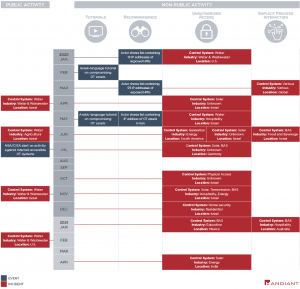

Certaines des attaques OT les moins sophistiquées observées ; Janv. 2020 à avril 2021 (Photo : Fireeye / Mandiant)

Mandiant suit les groupes de pirates prétendant négocier ou vendre l'accès aux systèmes OT activés par Internet depuis au moins 2012, mais la fréquence et la gravité relative des incidents ont fortement augmenté ces dernières années. Dans la plupart des cas, les attaquants tentent de monétiser l'accès aux systèmes compromis, mais certains transmettent simplement leurs connaissances. Récemment, nous avons remarqué que des attaquants moins qualifiés utilisaient des tactiques, des techniques et des processus (TTP) bien connus et des outils standard pour accéder, interagir avec ou récupérer des données à partir de ressources connectées à Internet. De telles attaques se sont rarement produites dans le passé.

Ces attaques plutôt peu sophistiquées avaient des cibles diverses dans diverses industries, des panneaux solaires et des systèmes de contrôle de l'eau à l'automatisation des bâtiments (BA) et aux systèmes de sécurité dans les établissements universitaires et les maisons. Certaines cibles dans les infrastructures critiques sont très sensibles, tandis que d'autres ne présentent presque aucun risque.

La chronologie montre une croissance significative

La chronologie ci-dessous montre certaines attaques connues du public et non divulguées auparavant sur les systèmes OT que Mandiant a observées entre 2020 et début 2021. Nous tenons à souligner qu'il est tout à fait possible qu'il y ait eu une interaction avec les processus dans ces incidents. Cependant, cela ne peut pas être prouvé de manière fiable, car les preuves proviennent généralement des attaquants eux-mêmes. Un article de blog sur Fireeye ou Mandiant montre une analyse approfondie et des étapes individuelles.

Plus sur FireEye.com

À propos de Trellix Trellix est une entreprise mondiale qui redéfinit l'avenir de la cybersécurité. La plate-forme ouverte et native Extended Detection and Response (XDR) de la société aide les organisations confrontées aux menaces les plus avancées d'aujourd'hui à avoir l'assurance que leurs opérations sont protégées et résilientes. Les experts en sécurité de Trellix, ainsi qu'un vaste écosystème de partenaires, accélèrent l'innovation technologique grâce à l'apprentissage automatique et à l'automatisation pour soutenir plus de 40.000 XNUMX clients commerciaux et gouvernementaux.