Les périphériques de stockage de masse USB offrent un moyen simple et rapide de transporter et de partager des données lorsque la transmission numérique n'est pas possible. Cependant, le risque élevé de vol et de perte fait des périphériques de stockage de masse USB un cauchemar pour la sécurité des entreprises.

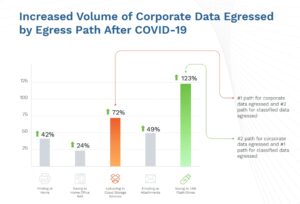

Le travail à distance, désormais généralisé, a exacerbé ces problèmes. Le volume de données téléchargées par les employés sur le stockage de masse USB est selon le rapport DG Data Trends en hausse de 19 % depuis le début de la crise du COVID-123. Cela suggère que de nombreux employés utilisent ces appareils pour emporter chez eux de grandes quantités de données. Par conséquent, des centaines de téraoctets de données potentiellement sensibles et non chiffrées se trouvent en dehors du périmètre de sécurité d'une organisation, ce qui augmente considérablement le risque de perte de données. Cependant, une mise en œuvre efficace du contrôle et du cryptage USB peut améliorer considérablement la protection contre les dangers inhérents à ces appareils.

Principes de base : contrôle et cryptage USB

Le rapport montre que l'utilisation de clés USB contenant des données importantes de l'entreprise a fortement augmenté (Source : DG Data Trends Report by Digital Guardian)

Le contrôle et le cryptage USB font référence à un ensemble de techniques et de pratiques utilisées pour sécuriser l'accès des périphériques aux ports USB. Ceux-ci constituent une partie importante de la sécurité des points finaux, aidant à protéger les actifs de données sensibles contre la perte et les systèmes informatiques contre les menaces qui peuvent être déployées via des périphériques USB enfichables physiques, tels que les logiciels malveillants.

Il existe plusieurs façons d'implémenter le contrôle et le cryptage USB. L'approche la plus restrictive consiste à bloquer complètement l'utilisation des périphériques USB, soit en couvrant physiquement les ports USB sur les terminaux, soit en désactivant les adaptateurs USB sur le système d'exploitation. Cependant, pour la grande majorité des entreprises, compte tenu du grand nombre de périphériques qui dépendent des ports USB, cette approche n'est pas viable.

Alternativement, des mesures physiques moins draconiennes peuvent être combinées avec l'utilisation du cryptage pour protéger les données sensibles même si un lecteur flash contenant des données est perdu ou volé. Le moyen le plus simple, mais généralement aussi le plus coûteux, consiste à acheter des appareils dotés déjà d'algorithmes de cryptage robustes intégrés. Une option moins coûteuse consiste à mettre en œuvre et à appliquer des politiques informatiques spécifiques pour l'utilisation de périphériques USB. Il peut s'agir de politiques qui autorisent uniquement les employés à utiliser certains périphériques USB approuvés dont les systèmes de fichiers ont été chiffrés manuellement, ou qui exigent que certains fichiers soient chiffrés avant de pouvoir être transférés sur un périphérique de stockage USB.

Contrôle réglable pour une sécurité nuancée

Les commandes de port USB standard fournies dans le cadre de la plupart des systèmes d'exploitation ont tendance à être assez limitées en fonctionnalités. Les équipes de sécurité ont le choix de les laisser complètement ouverts, de les marquer en lecture seule ou de les désactiver complètement. Cependant, pour une approche plus nuancée, un niveau plus élevé de contrôle granulaire peut être atteint à l'aide d'applications de sécurité.

Par exemple, il peut être spécifié que chaque périphérique USB inséré doit indiquer exactement au système d'exploitation de quel type de périphérique il s'agit dans le cadre du protocole de connexion. À l'aide d'applications de contrôle USB, les administrateurs peuvent utiliser ces informations pour restreindre ou bloquer des types spécifiques de périphériques USB sur des ports de terminaux spécifiques. Par exemple, l'utilisation de souris USB via le port peut être autorisée, mais les périphériques de stockage tels que les clés USB peuvent être interdits.

Certaines solutions de sécurité vont plus loin et permettent de définir des règles qui régissent les ports USB jusqu'au niveau individuel. Cela inclut de spécifier exactement quels types de fichiers peuvent être copiés ou transférés via un port USB spécifique, ou de spécifier qu'un port spécifique ne peut être utilisé que par des appareils sur une liste blanche pré-approuvée (basée sur leur numéro de série). Ces contrôles peuvent être extrêmement efficaces pour empêcher le transfert de données non autorisé ou les actions malveillantes telles que la tentative de téléchargement de logiciels malveillants via une clé USB non autorisée.

La solution à commande centralisée permet d'économiser des efforts logistiques considérables

Un réseau d'entreprise peut contenir des centaines voire des milliers d'appareils avec un ou plusieurs ports USB. Par conséquent, les solutions de contrôle et de chiffrement qui ne peuvent pas être gérées individuellement mais de manière centralisée sont beaucoup plus faciles à mettre en œuvre et à gérer. Cela est particulièrement vrai à l'heure actuelle, où les protocoles de maintenance à distance rendent presque impossible la gestion efficace des appareils d'une autre manière.

Bien que les clés USB portables soient considérées par les employés comme un moyen rapide et pratique de transporter ou de stocker des données, elles présentent un risque de sécurité pour les organisations.Cependant, la mise en œuvre de solutions de contrôle et de chiffrement USB fournit aux équipes de sécurité les outils nécessaires pour atténuer les menaces via les périphériques USB pour les réseaux d'entreprise et les données sensibles de l'entreprise.

[idboîteétoile=6]