Le passage à l'informatique sans serveur s'accélère. Selon une enquête de 2019, 21 % des entreprises ont déjà adopté la technologie sans serveur, tandis que 39 % l'envisagent. Trend Micro fournit le livre blanc correspondant à télécharger.

La technologie sans serveur est attrayante pour de nombreuses entreprises car elle leur permet de se concentrer sur la création d'un meilleur code pour leurs applications plutôt que sur la gestion et la sécurisation de l'infrastructure nécessaire à l'exécution des applications. Le livre blanc de recherche de Trend Micro, Securing Weak Points in Serverless Architectures: Risks and Recommendations, fournit des considérations de sécurité pour les environnements sans serveur et aide les utilisateurs à rendre leurs environnements sans serveur aussi sécurisés que possible. L'accent est mis sur les services proposés par AWS, qui propose la plus large gamme d'offres sur ce marché.

L'informatique sans serveur est une technologie qui prend en charge les services backend, permettant aux organisations de décharger certaines responsabilités sur les fournisseurs de services cloud (CSP) tels qu'Amazon Web Services (AWS), y compris la gestion de la capacité, les correctifs et la disponibilité. Avec l'informatique sans serveur, les applications backend peuvent être créées sans être directement impliquées dans la disponibilité et l'évolutivité. Cependant, le terme "sans serveur" ne signifie pas que ce modèle informatique n'utilise pas du tout de serveurs, mais plutôt que les entreprises n'ont plus à être directement impliquées dans la maintenance et la sécurisation des serveurs.

Technologie sans serveur plus sécurisée que les autres modèles de cloud computing

La sécurité des composants informatiques infrastructurels de ces architectures est largement assurée par les CSP (Cloud Service Providers). Pour cette raison, la technologie sans serveur est considérée comme relativement plus sûre que les autres modèles de cloud computing. Mais comme toute autre technologie existante, elle n'est pas à l'abri des risques et des menaces.

Services en réseau dans une architecture sans serveur

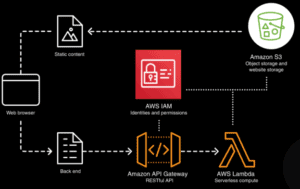

Pour comprendre le fonctionnement d'une architecture sans serveur, vous devez savoir quels sont les différents services impliqués. Cet article concerne une architecture sans serveur AWS.

Amazon S3

Amazon Simple Storage Service (Amazon S3) est un service de stockage d'objets de données évolutif qui prend en charge une variété de cas d'utilisation tels que les applications mobiles, l'analyse de données volumineuses et les appareils IoT. Amazon S3 permet de gérer des objets, qui sont ensuite stockés dans des buckets via des API.

AWS Lambda

L'un des services sans serveur les plus utilisés est AWS Lambda. Il permet aux organisations d'exécuter du code sans la tâche fastidieuse de déploiement et de maintenance des serveurs. Les développeurs ne paient que le nombre d'instances lorsque le code est déclenché. Avec AWS Lambda, ils n'ont pas à gérer le matériel ni à s'assurer que le système d'exploitation et toutes les applications installées sont à jour.

Passerelle d'API Amazon

Amazon API Gateway permet de créer, publier, maintenir, surveiller et sécuriser facilement et efficacement les API. Le service agit comme un portail pour les applications qui peuvent accéder aux fonctions ou aux données du service principal via les API RESTful et les API WebSocket.

AWS IAM

Grâce à AWS Identity and Access Management (AWS IAM), les développeurs peuvent gérer les informations de sécurité et les autorisations pour valider l'accès aux services et ressources sans serveur.

Mauvaises configurations et pratiques de codage non sécurisées

Les CSP plus importants tels qu'AWS appliquent la politique du moindre privilège lors de l'octroi d'autorisations pour des tâches spécifiques. Ils tirent également parti de l'approche de refus par défaut, qui garantit que chaque service peut communiquer ou être accessible à un autre service uniquement lorsque les autorisations nécessaires sont accordées. L'attribution manuelle et la vérification des privilèges offrent plus de sécurité. Cependant, cela peut s'avérer difficile pour les utilisateurs, en particulier avec un mélange complexe de services interconnectés. Par conséquent, ils pourraient introduire ou ignorer des erreurs de configuration et des risques de sécurité de service sans serveur comme les suivants.

Amazon S3

Laisser des compartiments Amazon S3 ouverts ou librement accessibles pourrait être une porte pour les acteurs malveillants pour rechercher des données sensibles. Des données critiques ou des morceaux de code qui ne devraient pas être visibles publiquement pourraient également être exposés si des compartiments Amazon S3 sont utilisés pour héberger du contenu auquel ils ne sont pas destinés.

AWS Lambda

Les fonctions d'AWS Lambda pourraient être exploitées par des acteurs malveillants via des techniques d'injection dans du code malformé ou vulnérable. Les données sensibles peuvent également être exposées si le code d'une fonction AWS Lambda est conçu pour renvoyer des variables et être accessible aux services externes. Des acteurs malveillants pourraient également exploiter les informations d'identification stockées sous forme de variables dans les fonctions AWS Lambda pour accéder au compte d'un utilisateur. De plus, un code malveillant pourrait être utilisé pour stocker des outils et des scripts malveillants dans le dossier /tmp d'un environnement d'exécution AWS Lambda. Les fichiers ici pourraient être suffisamment persistants pour lancer des attaques ou exfiltrer des données sensibles.

Passerelle d'API Amazon

Une fois qu'un point de terminaison Amazon API Gateway est exposé et non protégé, il peut être utilisé pour lancer une attaque par déni de service (DoS) afin de compromettre ou de supprimer le service derrière lui. Les acteurs malveillants qui ont l'intention de causer des dommages financiers à une entreprise peuvent également abuser d'un point de terminaison Amazon API Gateway ouvert pour interroger en continu une fonction AWS Lambda afin de gonfler la facture de l'entreprise.

AWS IAM

Parfois, peut-être en raison de contraintes de temps, les développeurs établissent des politiques trop permissives pour assurer la communication entre les composants du système. Ceci est facilité par AWS IAM. Mais bien sûr, cet assouplissement des privilèges a un impact sur la sécurité des services sans serveur avec lesquels AWS IAM est utilisé.

Risques liés au code bogué

Pour mettre davantage en évidence les risques liés à la mise en œuvre d'un code bogué sur un système sans serveur, les chercheurs ont créé une preuve de concept qui inclut une fonction AWS Lambda à privilèges élevés. La vidéo suivante montre comment de mauvaises pratiques de codage permettent à des acteurs malveillants de modifier avec succès le délai d'expiration de la fonction AWS Lambda, puis d'effectuer d'autres activités telles que l'élévation des privilèges et l'exfiltration de données.

Impact des risques de sécurité sur les entreprises

Les services sans serveur impliquent des capacités sans état et, à ce titre, les données de ces services sont mises en cache plutôt que stockées en mémoire. Lors du déplacement de données de services sans serveur vers des emplacements hors site, les organisations doivent être conscientes de la manière dont les données sont déplacées pour éviter les fuites de données. L'une de ces fuites de données s'est produite lorsqu'une base de données contenant un demi-million de documents juridiques et financiers sensibles a été exposée en raison d'une mauvaise configuration lors de la modification des politiques d'accès.

Il est également important de savoir où les données sont stockées pour éviter les problèmes de conformité, par exemple lorsque plus de 36.000 XNUMX dossiers de détenus de divers établissements pénitentiaires à travers les États-Unis ont été connus parce qu'un magasin de données connecté à une application basée sur le cloud était accessible . Compromettre l'application ou le service d'une organisation peut également entraîner une interruption des activités et une atteinte à la réputation.

Sécurité pour les services et installations sans serveur

Le modèle de responsabilité partagée, où le CSP et l'utilisateur partagent les responsabilités de la sécurité de l'environnement cloud, s'applique également à l'informatique sans serveur. Le projet de recherche présente des moyens de protéger les services et les installations sans serveur contre les risques et les menaces à l'aide des meilleures pratiques et des solutions de sécurité. Le livre blanc "Securing Weak Points in Serverless Architectures: Risks and Recommendations" fournit plus de détails sur le sujet.

Accédez directement au livre blanc sur Trendmicro.com

À propos de Trend Micro En tant que l'un des principaux fournisseurs mondiaux de sécurité informatique, Trend Micro aide à créer un monde sécurisé pour l'échange de données numériques. Avec plus de 30 ans d'expertise en matière de sécurité, de recherche sur les menaces mondiales et d'innovation constante, Trend Micro offre une protection aux entreprises, aux agences gouvernementales et aux consommateurs. Grâce à notre stratégie de sécurité XGen™, nos solutions bénéficient d'une combinaison intergénérationnelle de techniques de défense optimisées pour les environnements de pointe. Les informations sur les menaces en réseau permettent une protection meilleure et plus rapide. Optimisées pour les charges de travail cloud, les terminaux, les e-mails, l'IIoT et les réseaux, nos solutions connectées offrent une visibilité centralisée sur l'ensemble de l'entreprise pour une détection et une réponse plus rapides aux menaces.