La guerre en Ukraine est aussi une cyberguerre qui favorise le cyberespionnage. Bitdefender Labs découvre des attaques récentes sur le framework Elephant. Des attaques ont également lieu par hameçonnage avec le téléchargement du supposé logiciel Bitdefender AV. Un résumé du cyberespionnage actuel.

Les entreprises du pays attaqué ou des nations de soutien connectées à l'Ukraine sont menacées par les mécanismes d'attaques informatiques classiques, dont les auteurs sont cette fois politiquement motivés. Outre la suppression d'informations, celles-ci incluent l'espionnage. Les Bitdefender Labs ont analysé les mécanismes d'attaque sophistiqués du soi-disant Elephant Framework utilisé à cette fin.

La cyberguerre aggrave la situation mondiale en matière de cybersécurité

Les experts en renseignement sur les menaces et les analystes des équipes de détection et de réponse gérées surveillent le paysage de la cybersécurité depuis le déclenchement de la guerre. Comme prévu, les entreprises et organisations ukrainiennes, en particulier dans les domaines des pouvoirs publics et des infrastructures critiques, font partie des victimes privilégiées. Le groupe pro-russe UAC-2021 est activement engagé dans le cyberespionnage depuis mars 0056. Le groupe - également connu sous les noms de Lorec53, UNC2589, EmberBear, LorecBear, BleedingBear, SaintBear et TA471 - est responsable d'attaques d'exfiltration de données à l'aide de logiciels malveillants voleurs tels que OutSteel ou GraphSteel. GraphSteel en particulier utilise un ensemble sophistiqué de techniques pour trouver des mots de passe ou des informations dans les formats Office largement utilisés tels que .docx ou .xlsx et d'autres types de données importants tels que .ssh, .crt, .key, .ovpn ou .json exfiltrer.

GraphSteel - Fait partie du framework Elephant

La complexité et le professionnalisme de telles attaques sont démontrés par des attaques avec GraphSteel, dont les auteurs sont très probablement issus de l'environnement du groupe UAC-0056. Le malware GraphSteel fait partie du framework Elephant, un ensemble d'outils de malware écrit dans le langage de programmation Go. Les attaquants les ont récemment utilisés dans une série d'attaques de phishing contre des agences gouvernementales ukrainiennes (cibles gov.ua).

Tout d'abord, ils ont commencé par une attaque sophistiquée de spear phishing. Les pirates ont fait preuve d'une grande expertise dans les attaques d'ingénierie sociale et ont utilisé des adresses e-mail ukrainiennes usurpées. Le contenu des faux e-mails était de prétendues annonces officielles ou des sujets liés à Corona. Dans un e-mail, l'auteur présumé a mis en garde contre une augmentation des cyberattaques russes, a donné des conseils de sécurité et a fait référence à un téléchargement présumé du logiciel Bitdefender. Les victimes ont compromis leurs ordinateurs soit en cliquant sur un lien dans le texte de l'e-mail, soit en ouvrant une feuille de calcul Excel avec des macros intégrées.

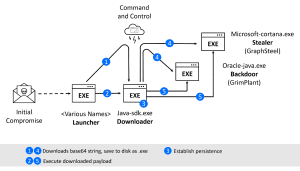

Lanceur - script Python dangereux

Dans certains cas, les pirates utilisent un script Python comme lanceur, qui a été converti en un fichier exécutable. Dans d'autres cas, comme l'ensemble du framework Elephant, ils ont écrit le code dans le langage de programmation Go. Peut-être un facteur dans la décision était que tous les logiciels de sécurité ne détectent pas les logiciels malveillants écrits en Go. Cela est probablement dû au fait que les programmeurs, bons et mauvais, n'utilisent pas Go très souvent. Un autre avantage du langage pour les pirates est que la charge utile peut être compilée à la fois pour Windows et Linux sans modifier le code. Il est également facile à utiliser et peut être étendu avec des modules de logiciels malveillants tiers. Le lanceur agit alors comme un téléchargeur ou un dropper combiné, connectant le système victime au serveur de commande et de contrôle pour annoncer sa disponibilité et recevoir une charge utile de malware exécutable le moment venu.

Downloader - transporte les logiciels malveillants

Le téléchargeur charge ensuite deux fichiers malveillants différents : GraphSteel (Microsoft-cortana.exe) et GrimPlant (Oracle-java.exe), qui s'exécutent tous deux automatiquement. GrimPlant permet d'exécuter des commandes PowerShell à distance. GraphSteel vole des données telles que des données d'accès, des certificats, des mots de passe ou d'autres informations sensibles.

Voleur GraphSteel

L'objectif principal de GraphSteel est l'exfiltration de fichiers, que le logiciel malveillant transmet ensuite cryptés avec le chiffrement AES sur le port 442. L'outil utilise des websockets et le langage GraphQL pour communiquer avec le serveur de commande et de contrôle. Le voleur vole les données d'accès pour Wifi, Chrome, Firefox ainsi que les données des coffres-forts de mots de passe, du Windows Credential Manager ou des sessions SSH et Thunderbird.

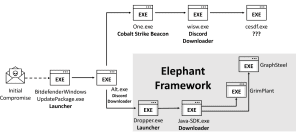

Soi-disant au nom de Bitdefender

🔎 Attaques parallèles avec deux charges utiles après le téléchargement d'un logiciel malveillant déguisé en logiciel Bitdefender AV (Image : Bitdefender).

Selon une entrée du 11 mars 2022 dans le CERT-UA, d'autres attaques de l'environnement UAC-0056 utilisent des appels urgents pour augmenter la sécurité informatique et pour télécharger un supposé produit antivirus Bitdefender à partir d'un supposé site Bitdefender.fr leurs attaques. Mais derrière Bitdefender.fr se trouve le domaine forkscenter.fr avec un site Web Bitdefender.fr usurpé.

Cette attaque installe d'abord un téléchargeur Discord, qui implémente ensuite deux fichiers exécutables : Alt.exe, un lanceur Go bien connu qui télécharge Elephant Framework, et One.Exe, un Cobalt Strike Beacon. Au final, dans ce dernier cas, un cesdf.exe est téléchargé, qui n'est malheureusement pas disponible pour l'instant pour l'analyse car les administrateurs de l'organisation attaquée ont entre-temps éteint leur serveur.

Repousser des attaques aussi complexes nécessite une cybersécurité à plusieurs niveaux qui peut repousser une attaque en plusieurs phases : dès le blocage de l'e-mail de phishing, l'exécution de la charge utile ou la prévention d'autres compromis et la communication avec le serveur C&C.

Plus sur Bitdefender.com

À propos de Bitdefender Bitdefender est un leader mondial des solutions de cybersécurité et des logiciels antivirus, protégeant plus de 500 millions de systèmes dans plus de 150 pays. Depuis sa création en 2001, les innovations de l'entreprise ont régulièrement fourni d'excellents produits de sécurité et une protection intelligente pour les appareils, les réseaux et les services cloud pour les particuliers et les entreprises. En tant que fournisseur de choix, la technologie Bitdefender se trouve dans 38 % des solutions de sécurité déployées dans le monde et est approuvée et reconnue par les professionnels du secteur, les fabricants et les consommateurs. www.bitdefender.de