L'accès client est requis pour une utilisation complète du système d'intelligence artificielle ChatGPT d'OpenAI. Les pirates russes recherchent actuellement des moyens de contourner cet accès pour utiliser ChatGPT pour atteindre leurs objectifs malveillants. Mais c'est ce que veulent beaucoup de pirates en ce moment. Notes de conversation du dark web.

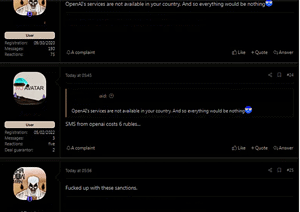

Check Point Research (CPR) surveille les tentatives des pirates russes de contourner les restrictions d'OpenAI pour utiliser ChatGPT à des fins malveillantes. Dans les forums clandestins, les pirates discutent de la manière de contourner les contrôles des adresses IP, des cartes de paiement et des numéros de téléphone - qui sont tous nécessaires pour accéder à ChatGPT depuis la Russie. CPR partage des captures d'écran de ce qu'ils ont vu et met en garde contre l'intérêt croissant pour ChatGPT par les pirates de tous les pays pour élargir leurs cercles criminels.

Les hackers discutent sur le dark web

Il n'est pas particulièrement difficile de contourner les restrictions spécifiques à chaque pays d'OpenAI pour accéder à ChatGPT. À l'heure actuelle, les chercheurs en sécurité constatent que des pirates informatiques russes discutent et vérifient déjà comment contourner le géorepérage pour utiliser ChatGPT à des fins malveillantes. Check Point Research pense que ces pirates tenteront d'implémenter ChatGPT dans leurs opérations criminelles quotidiennes et de tester ses capacités. Les cybercriminels s'intéressent de plus en plus à ChatGPT, car la technologie d'intelligence artificielle qui le sous-tend peut aider un pirate à économiser de l'argent.

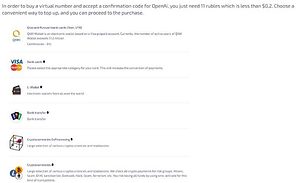

🔎 1. Un pirate informatique demande quelle est la meilleure façon d'utiliser une carte de paiement volée pour payer un compte mis à niveau sur OpenAI qui donne accès à des modèles et fonctionnalités plus puissants et spécialisés.

🔎 3. En général, il existe de nombreux guides dans les services SMS en ligne semi-légaux russes montrant comment s'inscrire à ChatGPT. Check Point a des exemples déjà utilisés.

Pas encore de grand danger

« À court terme, nous ne pensons pas que cette nouvelle technologie d'IA bouleversera l'ensemble du paysage des menaces, mais conduira plutôt à une augmentation des logiciels malveillants produits en masse et, surtout, à des e-mails de phishing bien mieux conçus. À long terme, cependant, l'intégration et l'amélioration de cette technologie d'intelligence artificielle peuvent complètement et pour le pire changer la façon dont les pirates créent et déchaînent leurs cybermenaces sur les utilisateurs. » — Sergey Shykevich, responsable du groupe Threat Intelligence chez Check Point Software Technologies.

Plus sur CheckPoint.com

À propos du point de contrôle Check Point Software Technologies GmbH (www.checkpoint.com/de) est l'un des principaux fournisseurs de solutions de cybersécurité pour les administrations publiques et les entreprises du monde entier. Les solutions protègent les clients contre les cyberattaques avec un taux de détection des logiciels malveillants, des rançongiciels et d'autres types d'attaques à la pointe du secteur. Check Point propose une architecture de sécurité multicouche qui protège les informations de l'entreprise sur le cloud, le réseau et les appareils mobiles, ainsi que le système de gestion de la sécurité « à un seul point de contrôle » le plus complet et le plus intuitif. Check Point protège plus de 100.000 XNUMX entreprises de toutes tailles.