Trend Micro met en garde contre les rançongiciels ciblant les systèmes de contrôle industriels. L'Allemagne est particulièrement touchée par les graywares et se situe au milieu du peloton mondial pour les logiciels malveillants. L'étude « 2020 Report on Threats Affecting ICS Endpoints » sert de base.

Trend Micro, l'un des principaux fournisseurs mondiaux de solutions de cybersécurité, publie aujourd'hui un nouveau rapport qui met en évidence le risque croissant de temps d'arrêt et de vol de données sensibles résultant d'attaques de rançongiciels contre des installations industrielles.

Des systèmes de contrôle industriels difficiles à sécuriser

« Les systèmes de contrôle industriels sont incroyablement difficiles à sécuriser. Cela entraîne de nombreuses failles de sécurité que les cybercriminels exploitent de plus en plus de manière ciblée », déclare Udo Schneider, IoT Security Evangelist Europe chez Trend Micro. "Étant donné que le gouvernement américain traite désormais les attaques de ransomwares avec la même sévérité que le terrorisme, nous espérons que les derniers résultats de notre étude aideront les exploitants d'installations industrielles à hiérarchiser et à recentrer leurs efforts de sécurité."

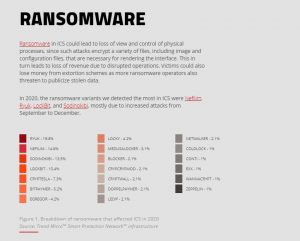

En tant que partie intégrante de l'alimentation électrique, des usines de fabrication et d'autres opérations industrielles, les systèmes de contrôle industriel (ICS) sont utilisés pour surveiller et contrôler les processus industriels sur les réseaux IT-OT. Si un ransomware pénètre dans ces systèmes, il peut arrêter les opérations pendant des jours et augmenter le risque que des brouillons, des programmes et d'autres documents sensibles se retrouvent sur le dark web. Le rapport de Trend Micro montre que les variantes des familles de logiciels malveillants Ryuk (20 %), Nefilim (14,6 %), Sodinokibi (13,5 %) et LockBit (10,4 %) représentaient plus de la moitié des infections de rançongiciels ICS en 2020.

Des familles de logiciels malveillants bien connus attaquent ICS

Par rapport à des pays comme le Japon (4,7 %) ou les États-Unis (9,8 %), qui, avec l'Allemagne, font partie des dix pays ayant le plus grand nombre de réseaux IT/OT avec des terminaux ICS, l'Allemagne en compte 17,3 % pourcentage relativement élevé de graywares. Grayware est un terme utilisé pour décrire des applications potentiellement indésirables, des logiciels publicitaires (programmes qui affichent des publicités indésirables) ou des outils de piratage. En outre, l'étude du fournisseur de sécurité japonais révèle que les systèmes de contrôle industriels en Allemagne sont infectés par le plus grand nombre de logiciels publicitaires au monde, principalement en raison de programmes associés à des outils logiciels.

L'étude contient d'autres conclusions

- Les acteurs de la menace infectent les terminaux ICS pour exploiter la crypto-monnaie à l'aide de systèmes d'exploitation non corrigés qui sont toujours vulnérables à EternalBlue.

- Des variantes de Conficker se sont propagées aux terminaux ICS avec des systèmes d'exploitation plus récents en forçant brutalement les partages d'administration.

- Les logiciels malveillants hérités tels que Autorun, Gamarue et Palevo sont toujours répandus dans les réseaux IT/OT, se propageant via des lecteurs amovibles.

L'étude appelle les équipes de sécurité informatique et OT à travailler plus étroitement ensemble pour identifier les systèmes clés et les dépendances, telles que la compatibilité du système d'exploitation et les exigences d'exécution, afin de développer des stratégies de sécurité plus efficaces.

Trend Micro fait les recommandations suivantes

- La correction immédiate des vulnérabilités est essentielle. Si cela n'est pas possible, les entreprises doivent envisager la segmentation du réseau ou l'application de correctifs virtuels.

- Les organisations peuvent lutter contre l'infiltration post-ransomware en contenant les sources d'infection à l'aide d'un logiciel de contrôle des applications et d'outils de détection et de réponse aux menaces pour analyser les réseaux à la recherche d'IoC (indicateurs de compromission).

- Les partages réseau doivent être restreints et des combinaisons nom d'utilisateur/mot de passe fortes doivent être appliquées pour empêcher tout accès non autorisé via le forçage brutal des informations d'identification.

- IDS (Intrusion Detection Systems) ou IPS (Intrusion Prevention Systems) peuvent capturer le comportement normal du réseau et détecter rapidement les activités suspectes.

- Les entreprises doivent analyser régulièrement les points de terminaison ICS avec des outils autonomes, même dans des environnements à vide.

- USB Malware Scanner peut analyser les lecteurs amovibles utilisés pour le transfert de données entre des terminaux isolés.

- Les entreprises doivent appliquer le principe du moindre privilège aux administrateurs et opérateurs de réseau OT.

Le rapport 2020 complet sur les menaces affectant les terminaux ICS est disponible en ligne.

Plus sur TrendMicro.com

À propos de Trend Micro En tant que l'un des principaux fournisseurs mondiaux de sécurité informatique, Trend Micro aide à créer un monde sécurisé pour l'échange de données numériques. Avec plus de 30 ans d'expertise en matière de sécurité, de recherche sur les menaces mondiales et d'innovation constante, Trend Micro offre une protection aux entreprises, aux agences gouvernementales et aux consommateurs. Grâce à notre stratégie de sécurité XGen™, nos solutions bénéficient d'une combinaison intergénérationnelle de techniques de défense optimisées pour les environnements de pointe. Les informations sur les menaces en réseau permettent une protection meilleure et plus rapide. Optimisées pour les charges de travail cloud, les terminaux, les e-mails, l'IIoT et les réseaux, nos solutions connectées offrent une visibilité centralisée sur l'ensemble de l'entreprise pour une détection et une réponse plus rapides aux menaces.