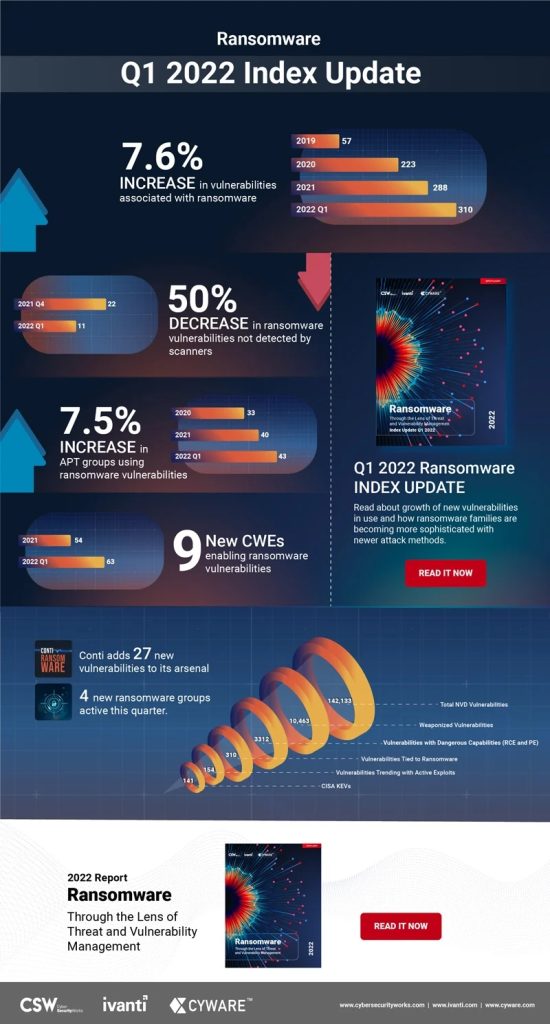

Rapport Ivanti Q1 2022 sur les ransomwares : l'étude montre une augmentation de 7,5 % des groupes APT associés aux ransomwares, une augmentation de 6,8 % des vulnérabilités activement exploitées et tendances, et une augmentation de 2,5 % des ransomwares -Familys.

Ivanti a publié les résultats du rapport Ransomware Index Q1 2022. Le rapport constate une augmentation de 7,6 % des vulnérabilités associées aux ransomwares au premier trimestre 2022. La plupart de ces vulnérabilités sont exploitées par le groupe de rançongiciels Conti, qui s'est rallié au gouvernement russe et a promis son soutien après l'invasion de l'Ukraine. Le rapport a découvert 22 nouvelles vulnérabilités liées aux rançongiciels, portant le total à 310. Selon l'étude, 19 de ces nouvelles vulnérabilités peuvent être liées au groupe de rançongiciels Conti.

Nouvelles vulnérabilités, nouvelles familles de ransomwares

Le rapport montre également une augmentation de 7,5 % des groupes APT associés aux ransomwares, une augmentation de 6,8 % des vulnérabilités activement exploitées et tendances, et une augmentation de 2,5 % des familles de ransomwares. De plus, l'analyse a révélé que trois nouveaux groupes APT (Exotic Lily, APT 35, DEV-0401) ont commencé à utiliser des rançongiciels pour leurs attaques. Ajoutez à cela dix nouvelles vulnérabilités actives et tendances associées aux ransomwares, ce qui porte le total à 157. Enfin, quatre nouvelles familles de ransomwares (AvosLocker, Karma, BlackCat, Night Sky) sont devenues actives au premier trimestre 2022.

Des cybercriminels spécialisés dans les ransomwares

En outre, le rapport révèle que les cybercriminels axés sur les rançongiciels exploitent les vulnérabilités plus rapidement que jamais, ciblant les vulnérabilités qui permettent les perturbations et les impacts les plus importants. Grâce à cette sophistication croissante, les pirates sont désormais en mesure d'exploiter les vulnérabilités dans les huit jours suivant la publication du correctif. Cela signifie également que tout relâchement des mesures de sécurité tierces et organisationnelles est suffisant pour permettre aux groupes de rançongiciels de pénétrer et d'infiltrer les réseaux vulnérables. Pour aggraver les choses, certains des scanners les plus populaires ne parviennent pas à détecter plusieurs vulnérabilités clés des ransomwares. La recherche a révélé que plus de 3,5 % des vulnérabilités des ransomwares sont ignorées, ce qui expose les organisations à de grands risques.

Se concentrer sur les soins de santé

Le rapport examine également 56 fournisseurs d'applications de soins de santé, de dispositifs médicaux et de matériel utilisés dans les hôpitaux et les centres de santé. Il découvre 624 vulnérabilités uniques dans leurs produits. Des exploits ont été publiés pour quarante de ces vulnérabilités, et deux vulnérabilités (CVE-2020-0601 et CVE-2021-34527) sont associées à quatre opérateurs de rançongiciels (BigBossHorse, Cerber, Conti et Vice Society). Malheureusement, cela suggère que les soins de santé pourraient devenir une cible croissante pour les attaques de ransomwares dans les mois à venir.

Listes de vulnérabilités incomplètes

Un autre défi pour les équipes de sécurité et informatiques est que la base de données nationale sur les vulnérabilités (NVD), la liste CAPEC (Common Attack Pattern Enumeration and Classification) de MITRE Corporation et la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis présentent des lacunes. Le rapport montre que la liste NVD manque d'énumérations de faiblesses communes (CWE) pour 61 vulnérabilités, tandis que la liste CAPEC manque de CWE pour 87 vulnérabilités. En moyenne, une vulnérabilité de ransomware est incluse dans le NVD une semaine après son annonce par un éditeur. Dans le même temps, 169 vulnérabilités liées aux ransomwares n'ont pas encore été incluses dans la liste KEV de CISA. Entre-temps, 100 de ces vulnérabilités ont été ciblées par des pirates du monde entier et recherchent une instance non corrigée dans les entreprises à exploiter.

Partiellement seulement de nouvelles vulnérabilités corrigées

Aujourd'hui, de nombreuses équipes de sécurité et informatiques ont du mal à comprendre les risques réels posés par les vulnérabilités. En conséquence, ils fixent de mauvaises priorités lors de la correction des vulnérabilités. Par exemple, beaucoup ne corrigent que les nouvelles vulnérabilités ou celles qui ont été annoncées dans le NVD. D'autres utilisent simplement le système CVSS (Common Vulnerability Scoring System) pour évaluer et hiérarchiser les vulnérabilités. Srinivas Mukkamala, vice-président senior et directeur général des produits de sécurité chez Ivanti, déclare : « Les acteurs de la menace ciblent de plus en plus les défaillances et les défaillances de la cyberhygiène, y compris les processus de gestion des vulnérabilités obsolètes. Pour mieux protéger les organisations contre les cyberattaques, les équipes de sécurité et informatiques doivent adopter une approche basée sur les risques pour la gestion des vulnérabilités. Cela nécessite une technologie basée sur l'IA qui identifie les vulnérabilités et les menaces actives dans l'entreprise, émet des alertes précoces pour se protéger contre les vulnérabilités, prédit les attaques et priorise les mesures correctives.

La confusion comme défi

Anuj Goel, co-fondateur et PDG de Cyware déclare : « Le ransomware est aujourd'hui l'un des principaux vecteurs d'attaque. Cependant, l'un des plus gros problèmes est le manque de visibilité sur les menaces pour les équipes de sécurité - en raison de la confusion des données sur les menaces provenant de différentes sources. Si les équipes de sécurité doivent être proactives dans l'atténuation des attaques de ransomwares, elles doivent lier leur correctif et leur réponse aux vulnérabilités à un processus centralisé de gestion des renseignements sur les menaces.

Aaron Sandeen, PDG de Cyber Security Works, a déclaré: «L'incapacité des scanners à détecter les vulnérabilités critiques des ransomwares est une préoccupation majeure pour les organisations. Les experts de CSW surveillent cela en permanence dans nos recherches. La bonne nouvelle est que le nombre a diminué ce trimestre. Cela signifie que les fabricants de scanners prennent ce problème au sérieux.

Le rapport Ransomware Index Spotlight est basé sur des données provenant de diverses sources, y compris des données propriétaires d'Ivanti et de CSW, des bases de données sur les menaces accessibles au public et des informations provenant de chercheurs sur les menaces et d'équipes de test d'intrusion. Ivanti a mené l'étude en partenariat avec Cyber Security Works, une autorité de numérotation de certification (CNA), et Cyware, un fournisseur leader de la plate-forme technologique pour la construction de centres Cyber Fusion. Cliquez ici pour télécharger le rapport complet.

Plus sur Ivanti.com

À propos d'Ivanti La force de l'informatique unifiée. Ivanti connecte l'informatique aux opérations de sécurité de l'entreprise pour mieux gouverner et sécuriser le lieu de travail numérique. Nous identifions les actifs informatiques sur les PC, les appareils mobiles, les infrastructures virtualisées ou dans le centre de données - qu'ils soient sur site ou dans le cloud. Ivanti améliore la prestation de services informatiques et réduit les risques commerciaux grâce à son expertise et à des processus automatisés. En utilisant des technologies modernes dans l'entrepôt et sur l'ensemble de la chaîne d'approvisionnement, Ivanti aide les entreprises à améliorer leur capacité de livraison, sans modifier les systèmes backend.