Le phishing n'est généralement expliqué que théoriquement. Les experts de Kaspersky expliquent une attaque à l'aide d'un exemple concret. Un examen approfondi d'un site Web de phishing et de ses tentatives de se déguiser en analyseur d'e-mails et de l'utiliser pour attirer les victimes.

Ces dernières années, il y a eu des nouvelles assez régulières sur les infections par e-mail des réseaux d'entreprise (et des ransomwares en général). Il n'est donc pas surprenant que les escrocs aiment utiliser la peur de telles attaques pour mettre la main sur les identifiants de messagerie de l'entreprise en incitant les employés de l'entreprise à "scanner" leurs boîtes aux lettres.

L'astuce s'adresse aux personnes conscientes de la menace potentielle des logiciels malveillants dans les e-mails, mais ne savent pas comment y faire face. Dans tous les cas, l'équipe de sécurité informatique doit expliquer les astuces des fraudeurs aux employés et utiliser des exemples pour illustrer ce à quoi les employés doivent faire attention afin de ne pas devenir victimes de cybercriminels.

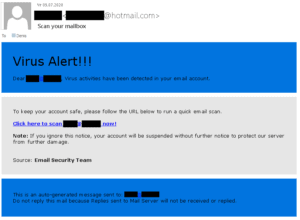

L'e-mail de phishing déguisé

Courrier de phishing : les émotions et les avertissements sont utilisés pour tromper les utilisateurs (Source : Kaspersky)

Ce message trompeur utilise l'astuce éprouvée de l'intimidation des victimes. Vous pouvez déjà voir les signes directement dans l'en-tête : sujet "alerte virus" suivi de trois points d'exclamation. Aussi insignifiante que puisse paraître la ponctuation, c'est probablement la première chose qui devrait donner au destinataire un indice que quelque chose ne va pas. La ponctuation inutile dans un e-mail professionnel est un signe de drame ou de manque de professionnalisme. Dans tous les cas, c'est très inapproprié pour une notification qui veut vous protéger d'une menace.

Chaque destinataire doit d'abord se demander qui a envoyé le message en premier lieu. L'e-mail indique que si aucune mesure n'est prise par le destinataire, le compte sera suspendu. Il serait logique de supposer qu'il a été envoyé soit par le service informatique qui gère le support du serveur de messagerie de l'entreprise, soit par des employés du fournisseur de services de messagerie.

où l'infection a lieu

Cependant, il convient de noter qu'aucun fournisseur ou service interne ne nécessiterait une action de la part de l'utilisateur pour scanner le contenu de la boîte de réception. L'analyse s'effectue automatiquement sur le serveur de messagerie. De plus, "l'activité virale" se produit rarement au sein d'un compte. Même si quelqu'un envoyait un virus, le destinataire devrait le télécharger et l'exécuter. L'infection a lieu sur l'ordinateur, pas dans le compte de messagerie.

Pour en revenir à la première question : un regard sur l'expéditeur devrait déclencher deux sonnettes d'alarme. Tout d'abord, l'e-mail a été envoyé à partir d'un compte Hotmail, tandis qu'une notification légitime indique le domaine de l'entreprise ou du fournisseur. Deuxièmement, le message proviendrait de "l'équipe de sécurité des e-mails". Si l'entreprise du destinataire fait appel à un tiers, son nom doit figurer dans la signature. Et si le serveur de messagerie se trouve dans l'infrastructure de l'entreprise, la notification provient de l'équipe informatique interne ou du service de sécurité informatique. Il est très peu probable qu'une équipe entière soit seule responsable de la sécurité des e-mails.

URL masquées dans le lien

Ensuite le lien. La plupart des clients de messagerie modernes affichent l'URL cachée derrière le lien hypertexte. Si le destinataire est invité à cliquer sur un scanner d'e-mails hébergé sur un domaine qui n'appartient ni à votre entreprise ni au fournisseur de messagerie, il s'agit presque certainement d'un hameçonnage.

Le site Web ressemble à une sorte de scanner de courrier électronique en ligne. Pour donner une apparence d'authenticité, il affiche les logos d'un certain nombre de fournisseurs d'antivirus. L'en-tête comprend même le nom de l'entreprise du destinataire, ce qui devrait éliminer tout doute quant à l'outil dont il s'agit. Le site Web simule d'abord une analyse, puis l'interrompt avec le message inhabituel "Vérifiez votre compte ci-dessous pour terminer l'analyse des e-mails et supprimer tous les fichiers infectés". Le mot de passe du compte est bien sûr requis pour cela.

site Web d'hameçonnage

Pour déterminer la véritable nature d'un site Web, examinez d'abord le contenu de la barre d'adresse du navigateur. Tout d'abord, comme déjà mentionné, ce n'est pas le bon domaine. Deuxièmement, l'URL contient très probablement l'adresse e-mail du destinataire. C'est très bien en soi - l'ID utilisateur peut avoir été transmis via l'URL. Cependant, en cas de doute sur la légitimité du site, remplacez l'adresse par n'importe quel caractère (mais conservez le symbole @ pour conserver l'apparence d'une adresse e-mail).

Les sites Web de ce type utilisent l'adresse fournie via le lien dans l'e-mail de phishing pour remplir les blancs du modèle de site Web. À des fins expérimentales, nous avons utilisé l'adresse inexistante [email protected], et le site a dûment remplacé « votre entreprise » dans le nom du scanner et l'adresse complète dans le nom du compte, après quoi il a apparemment commencé à analyser des pièces jointes inexistantes dans des e-mails inexistants. Lorsque nous avons répété l'expérience avec une adresse différente, nous avons constaté que les noms des pièces jointes étaient les mêmes dans chaque "scan".

Le faux site Web se fait passer pour un scan

Une autre contradiction est illustrée par le fait que le scanner scanne prétendument le contenu de la boîte aux lettres sans authentification. Alors pourquoi a-t-il besoin du mot de passe ? Mais il existe des moyens de protéger vos employés.

Kaspersky a minutieusement analysé les signes de phishing à la fois dans l'e-mail et sur le site Web du faux scanner. Le simple fait de montrer ce message aux employés leur donnera une idée approximative de ce qu'il faut rechercher. Mais ce n'est que la pointe de l'iceberg proverbial. Certains faux e-mails sont plus sophistiqués et plus difficiles à détecter.

Kaspersky recommande donc de sensibiliser en permanence les employés aux dernières cybermenaces - par exemple avec notre Kaspersky Automated Security Awareness Platform.

De plus, utilisez des solutions de sécurité capables de détecter les e-mails de phishing sur le serveur de messagerie et d'empêcher les postes de travail d'être redirigés vers des sites de phishing. Kaspersky Security for Business peut faire les deux. De plus, nous proposons une solution qui étend les mécanismes de protection intégrés de Microsoft Office 365.

En savoir plus sur le blog de Kaspersky.com

À propos de Kaspersky Kaspersky est une société internationale de cybersécurité fondée en 1997. L'expertise approfondie de Kaspersky en matière de renseignements sur les menaces et de sécurité sert de base à des solutions et des services de sécurité innovants pour protéger les entreprises, les infrastructures critiques, les gouvernements et les consommateurs du monde entier. Le portefeuille de sécurité complet de la société comprend une protection des terminaux de pointe et une gamme de solutions et de services de sécurité spécialisés pour se défendre contre les cybermenaces complexes et évolutives. Plus de 400 millions d'utilisateurs et 250.000 XNUMX entreprises clientes sont protégées par les technologies Kaspersky. Plus d'informations sur Kaspersky sur www.kaspersky.com/