Les cybercriminels introduisent constamment de nouvelles techniques et tactiques dans leurs attaques de phishing pour tromper les victimes et contourner les mesures de sécurité. Barracuda a identifié trois nouvelles tactiques de phishing utilisées par les cybercriminels :

Google traduit les attaques de phishing, de phishing d'images et de caractères spéciaux.

Après avoir analysé les données sur les e-mails de phishing en janvier 2023, les chercheurs en sécurité de Barracuda ont identifié trois nouvelles tactiques de phishing utilisées par les cybercriminels : les attaques qui abusent des liens Google Translate, les attaques avec des images jointes et les attaques utilisant des caractères spéciaux. Consignes de sécurité du Dr. Klaus Gheri, vice-président et directeur général de la sécurité réseau chez Barracuda Networks.

Les nouveaux e-mails de phishing sont encore rares, mais sophistiqués

Bien que le volume de ces attaques soit très faible (chaque type d'attaque représente moins de 11 % des attaques de phishing détectées par les classificateurs d'apprentissage automatique de Barracuda), elles sont répandues, affectant chacune 15 à XNUMX % des organisations. Il est donc fort probable que de nombreuses entreprises soient confrontées à l'un de ces messages malveillants avant la fin de l'année.

Les systèmes basés sur des passerelles offrent peu ou pas de protection contre ces types d'attaques, et il faudrait beaucoup de règles de réglage et de contrôle pour protéger les organisations contre elles. Ces attaques sont de nature plus dynamique, où la charge utile peut changer lors de la livraison, comme on le voit dans les attaques utilisant Google Translate. Voici un aperçu des trois nouvelles tactiques et meilleures pratiques que les organisations peuvent utiliser pour s'en protéger.

Attaques abusant des liens Google Traduction

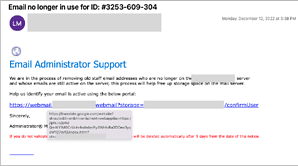

🔎 Via Google Translate, les victimes sont redirigées via un lien non reconnaissable (Image : Barracuda).

Les chercheurs de Barracuda constatent un nombre croissant d'attaques par e-mail qui utilisent les services de Google Traduction pour masquer les URL malveillantes. Ces attaques sont communément appelées hameçonnage Google Translate, hameçonnage basé sur la traduction ou attaques de tromperie de traduction. Alors que seulement 0,7 % des attaques de phishing détectées par les classificateurs d'apprentissage automatique de Barracuda utilisaient des liens Google Translate, 13 % des organisations ont reçu ce type d'e-mails de phishing. En moyenne, une entreprise reçoit environ huit de ces e-mails par mois.

Google Translate est le service le plus utilisé, mais les analystes de la sécurité ont également observé des attaques similaires cachées derrière d'autres moteurs de recherche populaires. Les attaques sont difficiles à détecter car elles contiennent des URL qui pointent vers un site Web légitime. Par conséquent, de nombreuses technologies de filtrage des e-mails ne sont pas détectées et se retrouvent dans les boîtes aux lettres des utilisateurs.

Les attaques utilisant l'aide de Google Traduction sont difficiles à détecter

Dans ces attaques, les cybercriminels utilisent des services de traduction pour traduire une URL inoffensive, qu'ils envoient ensuite par e-mail à leurs victimes. Après la livraison des e-mails, les attaquants modifient la charge utile en contenu malveillant, de sorte que les défenses basées sur la passerelle offrent peu de sécurité. Les attaques utilisent également des pages HTML mal conçues ou une langue non prise en charge pour contourner la traduction. Dans ce cas, Google renvoie simplement un lien vers l'URL d'origine, indiquant qu'il est incapable de traduire le site Web sous-jacent. Les utilisateurs qui cliquent par erreur sur la page sont redirigés vers un site Web contrôlé par l'attaquant.

Nouvelles attaques avec images jointes

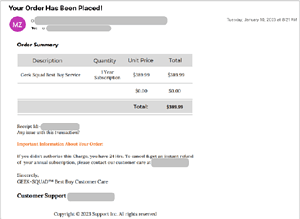

🔎 L'utilisation d'attaques de phishing basées sur l'image, ici une facture en tant qu'image, est populaire car de nombreuses attaques réussissent avec (image : Barracuda).

Les attaques basées sur des images sont couramment utilisées par les spammeurs. Cependant, les attaquants commencent également à utiliser des images sans texte dans leurs attaques de phishing. Ces images contiennent souvent un lien de rappel ou un numéro de téléphone, entraînant des attaques de phishing.

Alors que seulement 0,2 % des attaques de phishing détectées par les classificateurs d'apprentissage automatique de Barracuda étaient des images jointes, 11 % des organisations ont reçu ce type d'e-mails de phishing. En moyenne, une entreprise reçoit environ deux de ces e-mails par mois. Étant donné que ces attaques ne contiennent aucun texte, les passerelles de messagerie traditionnelles ne sont pas détectées, ce qui permet aux attaquants d'atteindre plus facilement leurs victimes. La plupart des attaques par pièce jointe d'image que les chercheurs en sécurité de Barracuda ont découvertes impliquaient de fausses factures, comme dans l'exemple suivant :

Le phishing d'images cible principalement les entreprises

Récemment, ces types d'attaques sont connus sous le nom de hameçonnage par image ou hameçonnage par image. Ils gagnent en popularité auprès des criminels, car les utilisateurs sont souvent plus enclins à faire confiance à une image qui semble provenir d'une source légitime. Alors que les mesures de sécurité des e-mails sont devenues plus sophistiquées, les cybercriminels ont dû développer de nouvelles tactiques pour échapper à la détection. Les attaques de phishing basées sur des images se sont révélées être une technique efficace pour contourner ces mesures. L'utilisation d'attaques de phishing basées sur des images a considérablement augmenté au cours de la dernière décennie et continuera probablement d'être une tactique populaire pour les cybercriminels à l'avenir.

Utilisation de caractères spéciaux dans les attaques

Les pirates utilisent souvent des caractères spéciaux tels que des points de code Unicode de largeur nulle, des signes de ponctuation, des écritures non latines ou des espaces pour échapper à la détection. Alors que seulement 0,4 % des attaques de phishing détectées par les classificateurs d'apprentissage automatique de Barracuda utilisaient ce type d'attaque, les chercheurs en sécurité de Barracuda ont découvert que 15 % des organisations recevaient des e-mails de phishing qui utilisaient à mauvais escient des caractères spéciaux de cette manière. En moyenne, une entreprise reçoit environ quatre de ces e-mails malveillants par mois.

As-tu un instant?

Prenez quelques minutes pour notre enquête auprès des utilisateurs 2023 et contribuez à améliorer B2B-CYBER-SECURITY.de!Vous n'avez qu'à répondre à 10 questions et vous avez une chance immédiate de gagner des prix de Kaspersky, ESET et Bitdefender.

Ici, vous accédez directement à l'enquête

La détection de ces attaques peut être très difficile car il existe des objectifs légitimes pour l'utilisation de caractères spéciaux, par exemple dans les signatures d'e-mails. Une solution de sécurité des e-mails qui utilise l'apprentissage automatique pour détecter si l'utilisation de caractères spéciaux est une arnaque ou non est le meilleur moyen d'empêcher ces menaces d'atteindre les utilisateurs.

Les caractères de largeur nulle sont invisibles pour les lecteurs

L'exemple suivant montre plusieurs caractères de largeur nulle utilisés par les attaquants. Ces caractères ne sont pas visibles pour un utilisateur recevant un message, mais ils sont reconnaissables dans le HTML :

Ces attaques sont communément appelées "attaques homographes" ou simplement "attaques spatiales sans largeur". Ce type d'attaque était couramment utilisé dans le typo-squatting, où un attaquant enregistre un domaine d'apparence similaire avec des caractères spéciaux pour tromper les destinataires. Récemment, cependant, ils ont été de plus en plus utilisés dans le corps des e-mails pour faire croire aux destinataires qu'ils reçoivent des e-mails d'une source légitime.

Plus d'attaques similaires aux nouvelles techniques

🔎 docteur Klaus Gheri, vice-président et directeur général de la sécurité réseau chez Barracuda Networks

Attaques Punycode

Comme les caractères spéciaux ou de largeur nulle, les attaques de punycode utilisent des caractères non ASCII dans les noms de domaine pour créer des URL falsifiées qui imitent des sites Web légitimes et sont conçues pour inciter les utilisateurs à entrer leur nom d'utilisateur et leur mot de passe ou leur numéro de carte de crédit.

Attaques d'usurpation d'URL

Ces attaques utilisent des domaines similaires, qui ne sont pas nécessairement les mêmes que des sites Web ou des entreprises légitimes. Comme pour les attaques Punycode, les attaquants créent des formulaires de connexion qui demandent aux utilisateurs de saisir par erreur leurs informations d'identification ou de télécharger des fichiers malveillants qui installent des rançongiciels ou des logiciels malveillants sur l'ordinateur local.

Attaques typo-accroupies

Il s'agit d'une technique assez courante contre laquelle les solutions passerelles assurent une protection adéquate. Dans ce cas, un attaquant pourrait enregistrer un domaine comme yahooo.com pour usurper l'identité du vrai site Yahoo!.

Attaques de point d'eau

Dans ce type d'attaque, les cybercriminels ciblent intentionnellement un groupe d'utilisateurs via un site Web compromis connu pour être visité par leur public cible. Les attaquants injectent un code malveillant dans le site Web et l'utilisent pour voler des identifiants de connexion ou d'autres informations sensibles et même installer des logiciels malveillants ou des rançongiciels.

Comment les entreprises se protègent contre les nouvelles attaques de phishing

Protection adéquate des e-mails

Il convient de s'assurer que la protection des e-mails analyse et bloque les liens et les pièces jointes malveillants. Ceux-ci sont souvent difficiles à détecter et la détection entraîne souvent un grand nombre de faux positifs. Les meilleures solutions impliquent une analyse d'apprentissage automatique qui examine le contexte de l'image et le sujet des e-mails et les combine avec les données de l'expéditeur pour déterminer s'il y a ou non une attaque.

entrainement d'employé

Il est important que les utilisateurs soient formés pour identifier et signaler les attaques potentielles. Les attaques de phishing évoluent constamment, il est donc important d'éduquer les utilisateurs sur les nouveaux types d'attaques. Les équipes de sécurité doivent inclure des exemples de ces attaques dans les campagnes de simulation de phishing de l'organisation et encourager les utilisateurs à toujours vérifier avant de cliquer sur un lien ou de partager leurs informations d'identification.

Dans le cas où un e-mail malveillant parvient dans la boîte de réception d'un utilisateur, les équipes de sécurité doivent disposer de leurs outils de correction pour identifier et supprimer rapidement toutes les instances d'un e-mail malveillant de la boîte de réception. La réponse automatisée aux incidents peut aider à réagir rapidement avant que les attaques ne se propagent dans toute l'organisation. La protection contre la prise de contrôle de compte peut également surveiller l'activité suspecte du compte et alerter les responsables si les informations d'identification ont été compromises.

Plus sur Barracuda.com

À propos des réseaux Barracuda Barracuda s'efforce de rendre le monde plus sûr et estime que chaque entreprise devrait avoir accès à des solutions de sécurité à l'échelle de l'entreprise compatibles avec le cloud, faciles à acheter, à déployer et à utiliser. Barracuda protège les e-mails, les réseaux, les données et les applications avec des solutions innovantes qui évoluent et s'adaptent tout au long du parcours client. Plus de 150.000 XNUMX entreprises dans le monde font confiance à Barracuda pour se concentrer sur la croissance de leur activité. Pour plus d'informations, rendez-vous sur www.barracuda.com.