Le nombre élevé d'attaques dans lesquelles des informations d'identification compromises sont utilisées à mauvais escient montre que les mots de passe seuls ne suffisent plus en tant qu'identification fiable des utilisateurs légitimes, et que l'utilisation de l'authentification multifacteur (MFA) est devenue un élément fondamental de la sécurité de l'entreprise.

MFA exige que les utilisateurs fournissent une preuve supplémentaire convaincante de leur identité en plus de leurs informations d'identification. Selon Microsoft, MFA peut empêcher 99,9 % des attaques basées sur l'identité basées sur des informations d'identification volées. Parce que même si les informations d'identification d'un utilisateur sont compromises, MFA rend extrêmement difficile pour les attaquants de contourner les exigences d'authentification.

Comment fonctionne l'authentification multifacteur ?

MFA ajoute des étapes supplémentaires au processus d'authentification. Le nombre de ces étapes varie en fonction de la configuration et du contexte. Les trois catégories de base de l'AMF sont :

1. Quelque chose que vous savez

L'exemple le plus simple de cette catégorie est un mot de passe ou toute variation de données mémorisables établie par ou pour l'utilisateur. Cette catégorie comprend, entre autres, des questions de fond personnelles auxquelles seul l'utilisateur peut probablement répondre. En général, cette catégorie est considérée comme la moins sécurisée, car les mots de passe et les informations privées peuvent être compromis ou devinés par les attaquants.

2. Quelque chose que vous possédez

Cette catégorie est beaucoup plus difficile à transiger. Il comprend diverses entités physiques que seul l'utilisateur possède - par exemple, des téléphones portables, des jetons physiques, des porte-clés ou des cartes à puce. L'entité physique peut soit servir de support à l'étape de vérification - par exemple un téléphone mobile affichant un mot de passe à usage unique - soit être elle-même un objet d'authentification, comme un jeton physique. Ce dernier est considéré comme plus sécurisé car moins de données sont échangées lors de l'authentification, ce qui rend moins facile pour un attaquant de les intercepter.

3. Quelque chose que vous êtes

Ceci est considéré comme la catégorie de facteurs la plus sécurisée et comprend des identifiants physiques. Une empreinte digitale sur le téléphone mobile ou sur un jeton matériel est la plus couramment utilisée, mais la reconnaissance vocale, faciale et d'autres données biométriques uniques sont également utilisées. Toute combinaison de ces trois catégories de facteurs d'authentification augmente considérablement la sécurité et réduit la probabilité de compromission du compte.

Exemples de solutions MFA traditionnelles

Dans les environnements d'entreprise, la MFA est souvent utilisée conjointement avec une solution d'authentification unique (SSO) pour accroître la sécurité du mot de passe à usage unique utilisé par le personnel.

MFA statique ou basée sur les risques

Avec la MFA statique, une MFA est requise chaque fois qu'un utilisateur tente d'accéder à une ressource. Cela peut être fastidieux et perturber les processus opérationnels. Pour éviter de telles perturbations et aligner MFA sur les besoins de l'entreprise, de nombreuses organisations choisissent d'effectuer l'une des actions suivantes ou les deux :

L'authentification MFA statique n'est appliquée aux utilisateurs que lorsqu'ils accèdent à des ressources sensibles. Cela peut encore être très lourd et perturbateur pour les administrateurs qui travaillent quotidiennement avec de nombreuses ressources sensibles.

Avec une approche basée sur les risques, l'AMF n'est requise que lorsque le niveau de risque est élevé. C'est ce qu'on appelle l'authentification adaptative ou l'authentification basée sur les risques (RBA). Un moteur de risque est utilisé pour évaluer divers facteurs. Il nécessite des facteurs de vérification supplémentaires uniquement lorsque le niveau de risque suggère que les informations d'identification fournies peuvent être compromises.

MFA partout : authentification multifacteur sans agent

Pour une protection holistique des identités, les solutions Unified Identity Protection permettent d'appliquer la MFA sur toutes les ressources, y compris celles qui ne pouvaient pas être couvertes auparavant, dans les environnements sur site et multi-cloud, et le tout sans agents ni proxy.

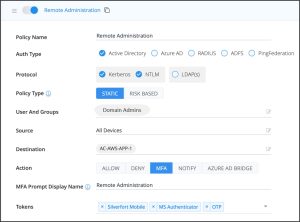

Pour y parvenir, l'architecture MFA traditionnelle sera fondamentalement modifiée. Plutôt que de s'appuyer sur des agents sur les appareils, une solution de protection d'identité unifiée communique directement avec la solution de gestion des identités et des accès (IAM) elle-même, surveille les protocoles d'authentification et applique MFA en plus de cela. Chaque fois qu'un utilisateur tente d'accéder à une ressource, il s'authentifie auprès d'une solution IAM (par exemple, Active Directory, Okta, Ping Azure AD, etc.). Après authentification auprès de la solution IAM, la demande d'accès est transmise à la plateforme Unified Identity Protection.

Analyse de la plateforme à chaque demande d'accès

La plateforme analyse ensuite le contexte de chaque demande d'accès d'utilisateur ou de compte de service, en s'appuyant sur un moteur de risque piloté par l'IA. Il applique ensuite la politique d'accès appropriée. Si le risque est élevé, la solution peut augmenter les exigences d'authentification et inviter l'utilisateur à une authentification multifacteur. Si la tâche MFA est résolue correctement, la solution Unified Identity Protection demande à IAM d'accorder à l'utilisateur l'accès à la ressource. Si la tâche MFA n'est pas résolue ou si la stratégie d'accès l'exige, l'accès peut être entièrement bloqué.

Cette nouvelle architecture permet d'étendre la MFA à pratiquement toutes les ressources qui s'authentifient auprès de la solution IAM dans l'environnement de l'entreprise, ainsi qu'à n'importe quelle interface d'accès. Tant que la ressource à laquelle un utilisateur tente d'accéder s'authentifie auprès de l'IAM, elle est également soumise à MFA via la plateforme Unified Identity Protection. Cela permet de prévenir en temps réel les scénarios d'attaque courants tels que la distribution automatisée de ransomwares et les mouvements latéraux sur site.

Le cloud sans authentification multifacteur est dangereux

Le développement du paysage informatique rend l'authentification sécurisée plus importante que jamais. Avant l'ère du cloud, les attaquants devaient contourner les défenses du périmètre pour prendre pied sur le réseau et installer des logiciels malveillants sur un terminal ou un serveur. Aujourd'hui, en raison de la transition progressive vers le cloud, de grandes quantités de données commerciales sensibles sont stockées sur l'Internet public. Sans la protection supplémentaire de MFA, ces données ne sont qu'à un mot de passe d'être accessibles par des cybercriminels.

Plus sur Silverfort.com

À propos de Silverfort Silverfort fournit la première plate-forme de protection d'identité unifiée qui consolide les contrôles de sécurité IAM sur les réseaux d'entreprise et les environnements cloud pour atténuer les attaques basées sur l'identité. À l'aide d'une technologie innovante sans agent et sans proxy, Silverfort s'intègre de manière transparente à toutes les solutions IAM, unifiant leur analyse des risques et leurs contrôles de sécurité et étendant leur couverture aux actifs qui ne pouvaient auparavant pas être protégés, tels que les applications locales et héritées, l'infrastructure informatique, les systèmes de fichiers, la ligne de commande outils, accès de machine à machine et plus encore.